本文为您提供 “五个妙招助你轻松实现员工上网行为审计” 相关的内容,其中有: “如何审计员工上网记录?五个妙招助你轻松实现员工上网行为审计!”, 等内容。。文章摘要:

1、如何审计员工上网记录?五个妙招助你轻松实现员工上网行为审计!

企业网络承载着大量的业务信息和员工的日常工作交流。然而员工的上网行为可能会给企业带来各种风险,如信息泄露、工作效率低下等。

因此上网行为审计成为了企业管理中不可或缺的一环。通过有效的上网行为审计,企业能够保障网络安全、提高工作效率、确保合规运营。

本文将为您介绍五种上网行为审计的小妙招,帮助您即刻对企业的上网行为进行有效管理和监督。

方法一、部署洞察眼 MIT 系统

方法概述:洞察眼 MIT 系统是一款功能强大的企业级上网行为审计解决方案,通过在企业网络中部署该系统,能够全面监控、记录和分析员工的上网行为,为企业提供精细化的网络管理和安全保障。

核心功能:

全面行为监控:实时记录员工的网页浏览、即时通讯、邮件收发、文件传输等各类上网行为,支持对 QQ、微信、企业微信、钉钉等主流聊天软件的聊天内容和文件传输进行审计。

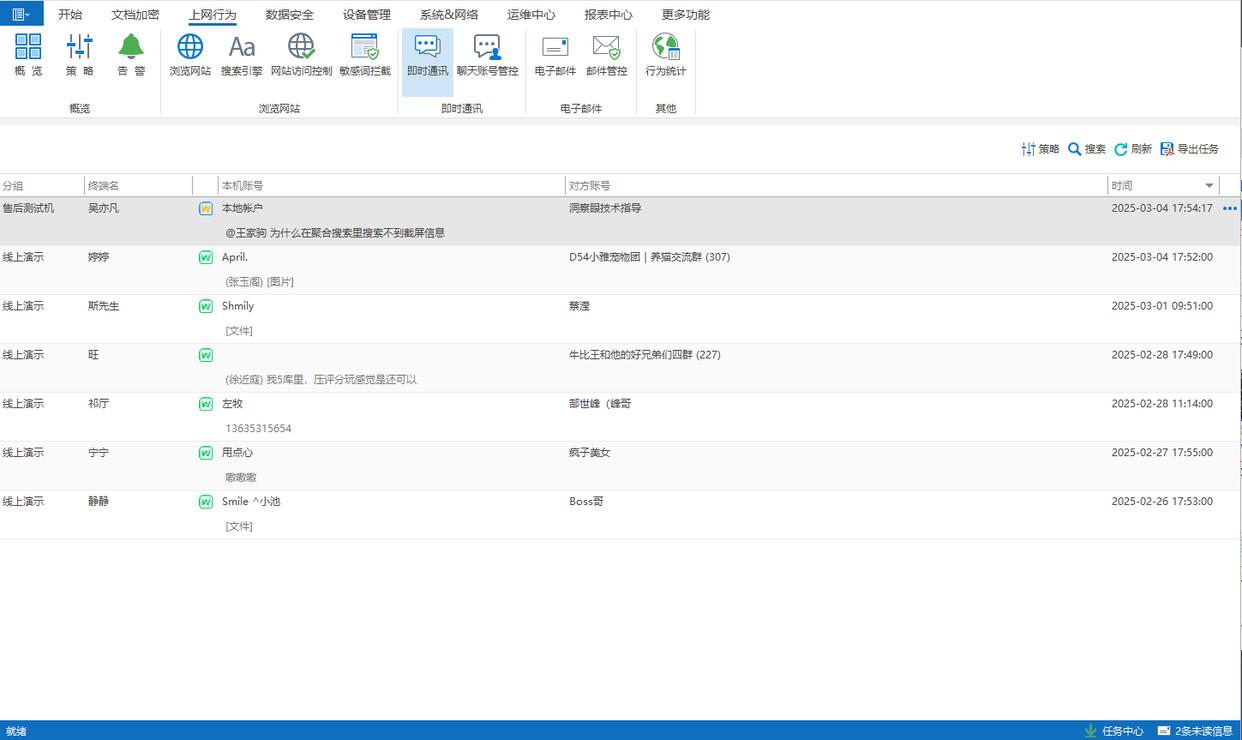

即时通讯监控:可监控微信、QQ、企业微信、钉钉等主流聊天软件,记录聊天内容、时间和对象。通过智能分析,能检测出潜在的信息泄露风险,确保企业内部沟通数据的安全。

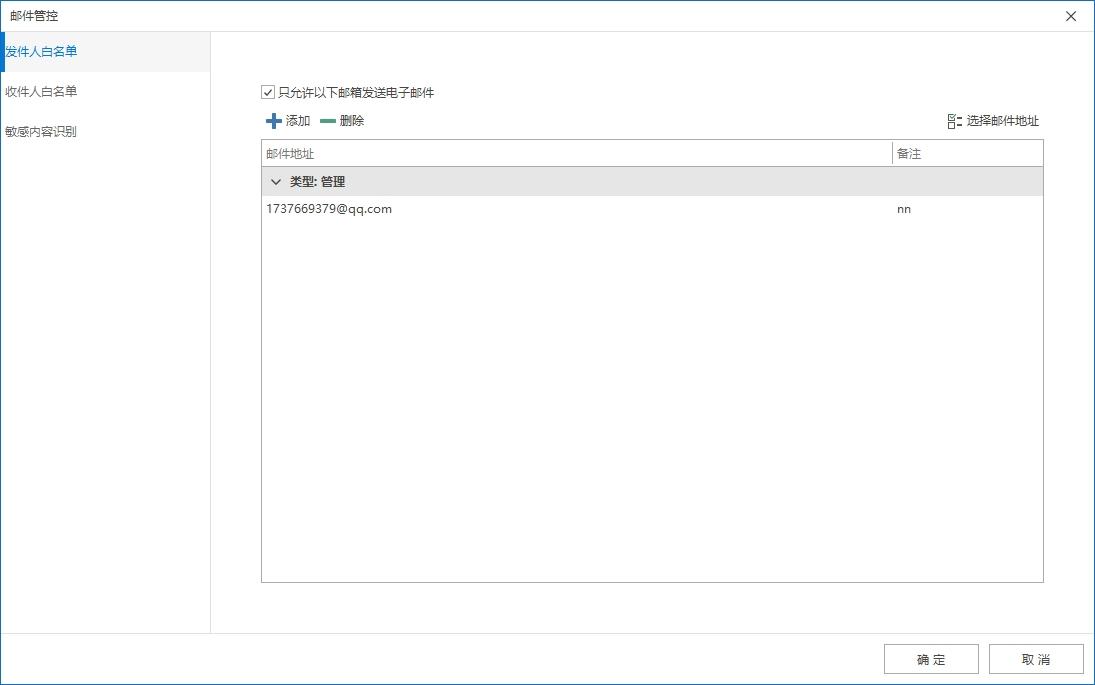

邮件收发监控:支持对用户使用 Foxmail、Outlook 及 Web 方式使用邮箱进行收发电子邮件的行为进行过滤和监管,记录邮件的收发情况,包括邮件内容、附件等,防止通过邮件泄露企业敏感信息。

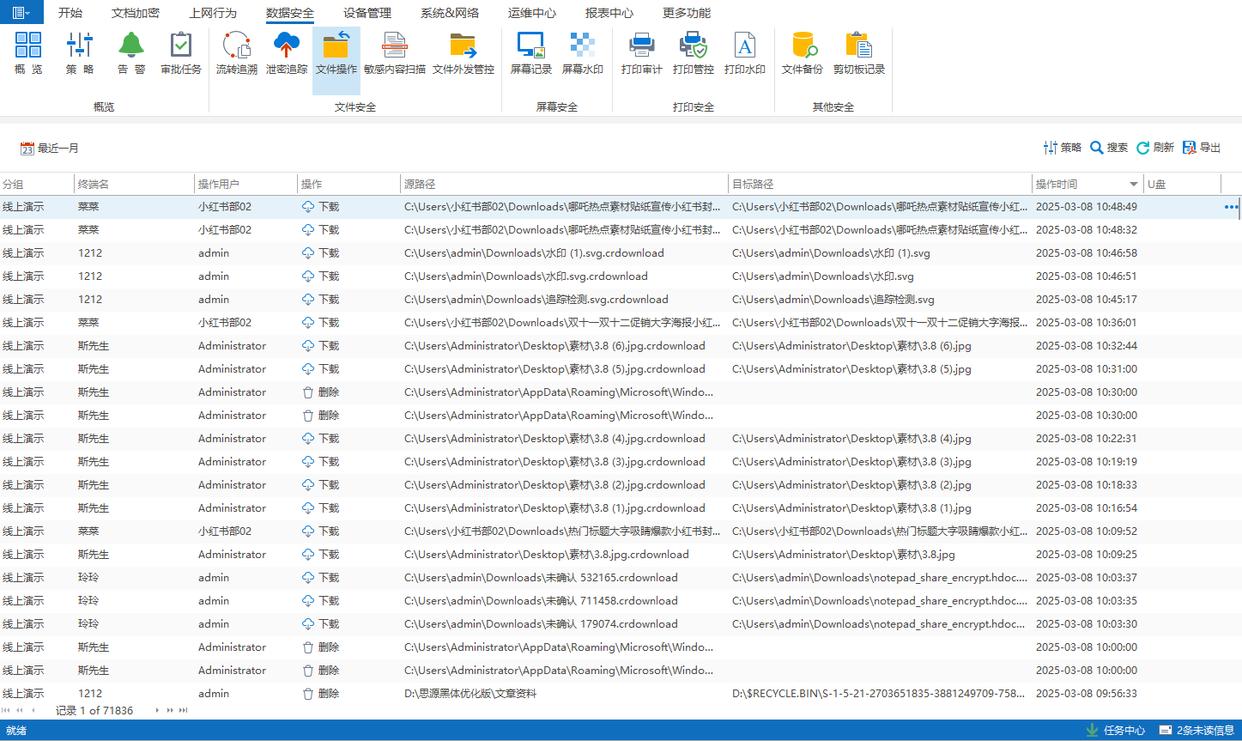

文件操作监控:准确记录文件的打开、编辑、保存、复制、粘贴、发送等操作,详细记录文件操作动作、源路径、目标路径和时间,帮助发现文件复制、上传等敏感行为,有效防止重要文件外泄。

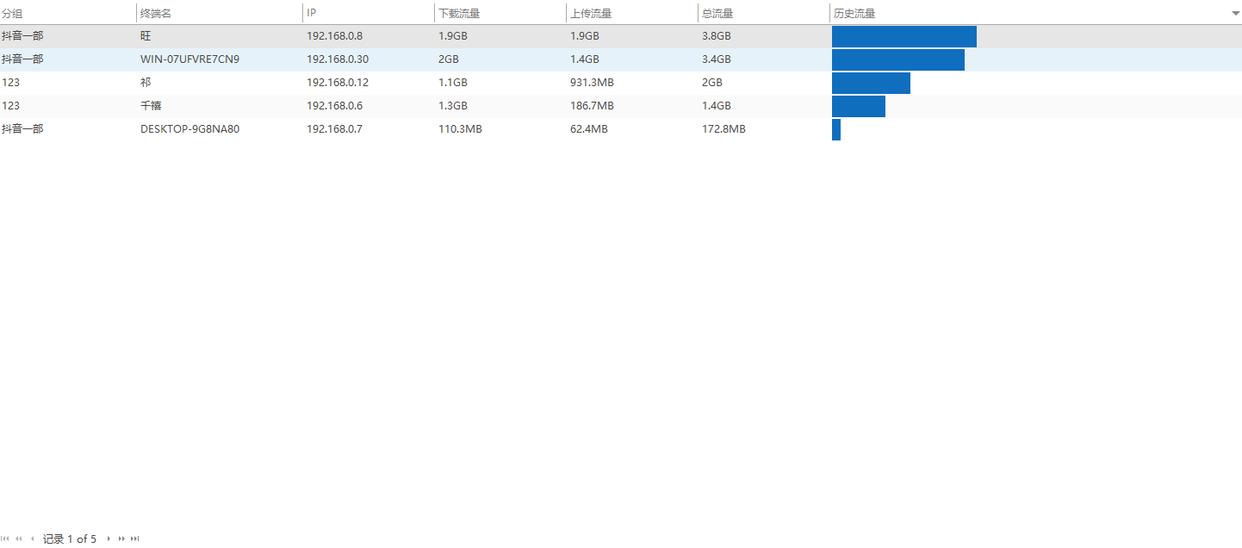

网络流量管理:可以实时监测网络流量,对不同应用和服务分配优先级和带宽限制,网络通讯,防止其占用大量网络宽带,避免企业内网瘫痪。

适用场景:适用于各类企业,尤其是对信息安全要求较高、需要规范员工上网行为以提高工作效率的企业,如金融、科技、制造业等。

方法二、使用网络监控软件

方法概述:安装专业的网络监控软件,对员工电脑的网络活动进行实时监控和记录。这类软件通常可以记录员工访问的网站、使用的应用程序、文件传输等信息,并生成详细的报告。

优势:操作相对简单,成本较低,能够提供较为全面的网络活动记录。

注意事项:需要确保软件的合法性和合规性,避免侵犯员工隐私。

适用场景:适用于中小型企业,对网络监控需求较为基础的场景。

方法三、设置代理服务器

方法概述:通过设置企业代理服务器,所有员工的网络访问都必须通过该服务器进行。代理服务器可以记录员工的上网行为,包括访问的网站、时间、IP 地址等信息。

优势:可以在不安装客户端软件的情况下,实现对员工上网行为的监控,对员工电脑的影响较小。

局限性:只能记录通过代理服务器的网络访问,对于使用 VPN 或其他绕过代理服务器方式上网的行为无法监控。

适用场景:适用于对网络访问控制较为严格,且员工主要通过企业网络访问互联网的场景。

方法四、启用路由器日志功能

方法概述:许多企业级路由器都具备日志记录功能,可以记录网络流量、连接设备、访问时间等信息。通过查看路由器日志,企业可以了解员工的上网行为概况。

优势:无需额外安装软件,利用现有网络设备即可实现基本的上网行为审计。

局限性:路由器日志通常较为简略,无法提供详细的上网内容信息,且日志容量有限,需要定期清理和备份。

适用场景:适用于对上网行为审计要求不高,仅需了解网络使用概况的企业。

方法五、部署防火墙审计功能

方法概述:企业防火墙通常具备审计功能,可以记录网络访问规则的执行情况、异常流量等信息。通过配置防火墙审计规则,企业可以监控员工的网络访问行为是否符合安全策略。

优势:与企业网络安全体系紧密结合,能够有效防范网络攻击和违规访问。

局限性:主要关注网络安全层面的审计,对于员工日常上网行为的细节记录不够全面。

适用场景:适用于对网络安全要求较高,需要重点防范网络攻击和数据泄露的企业。