本文为您提供 “从源头保护数据安全” 相关的内容,其中有: “如何防范泄密事件的发生?分享6大方法,从源头保护数据安全”, 等内容。。文章摘要:

1、如何防范泄密事件的发生?分享6大方法,从源头保护数据安全

数据已然成为企业和组织最为宝贵的资产之一。无论是客户信息、商业机密,还是关键业务数据,都关乎着企业的生存与发展。

然而随着网络技术的飞速发展和信息交流的日益频繁,数据泄露事件层出不穷,给企业带来了巨大的损失和风险。如何有效防止数据泄露,保障数据的安全性和机密性,成为了企业和组织亟待解决的重要问题。

本文将为您详细介绍 6 种数据防泄密解决方案,希望能为您的数据安全防护提供有益的参考和帮助。

1、部署洞察眼 MIT 系统

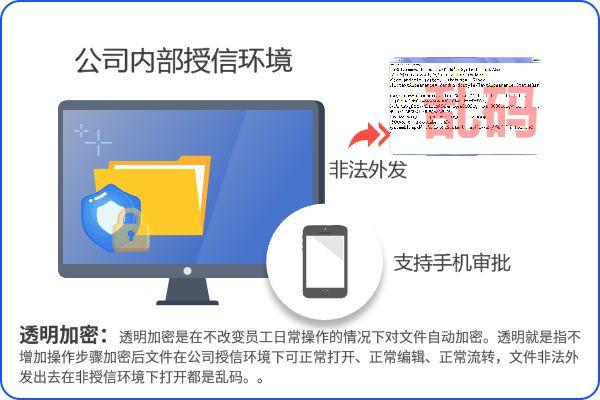

透明加密:采用内核驱动层透明加密技术,对指定类型的文件如 Office 文档、CAD 图纸、PDF 文件等,在保存时自动加密,打开时自动解密。这样在不影响员工正常工作的情况下,确保数据在传输和存储过程中即使被窃取,也无法被非法获取者读取。

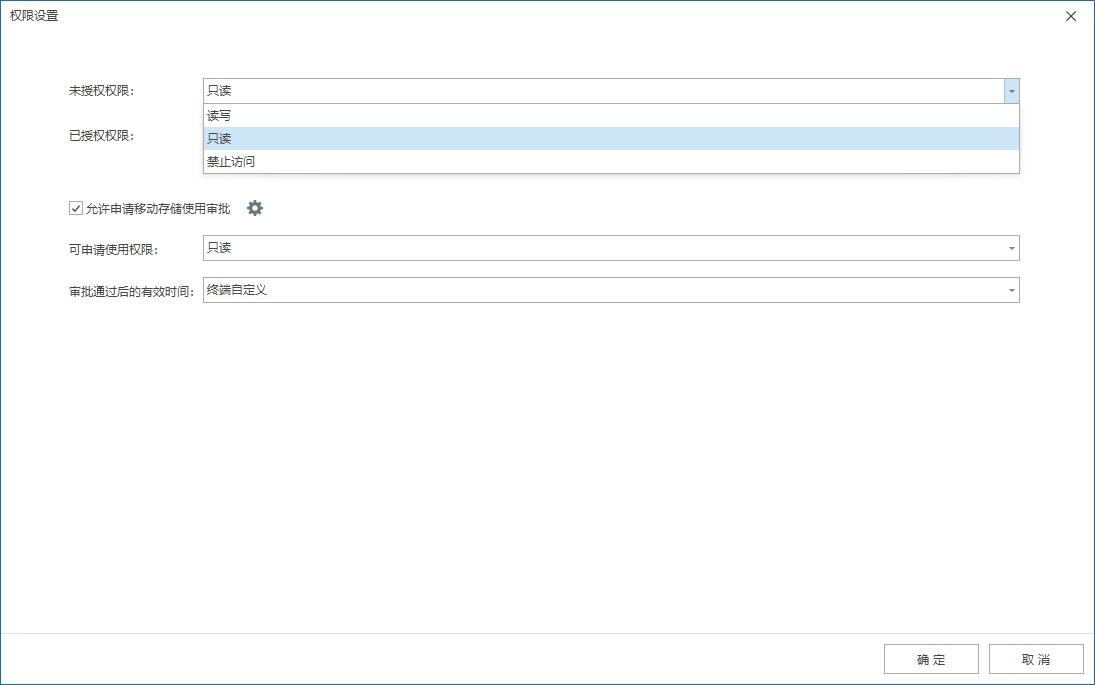

权限管控:依据不同用户角色精确设定访问权限,防止越权访问。例如,为研发部门、财务部门、销售部门等不同部门的员工,以及同一部门内不同岗位的员工,分配不同的文件读取、编辑、删除等权限,还可设置特定时间段内的访问权限。

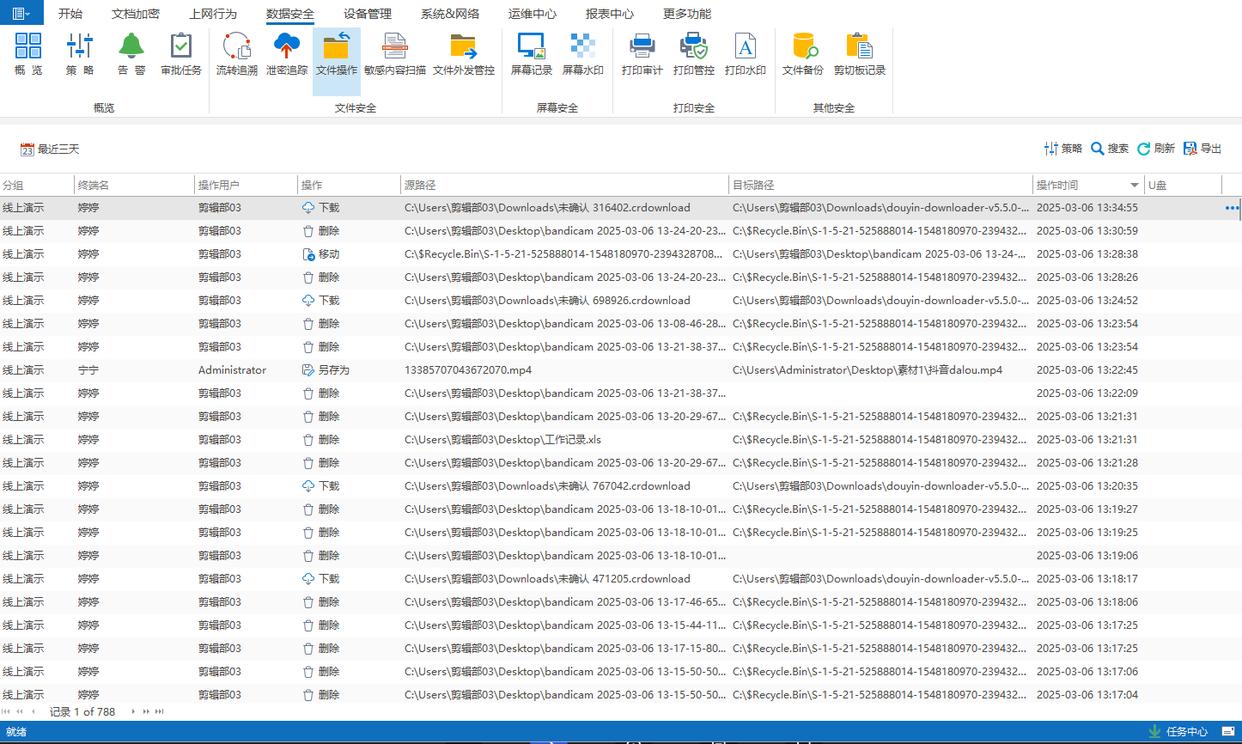

行为监控与审计:实时监控和分析企业内外部数据传输行为,详细记录文件的各种操作,如访问、编辑、打印、复制、外发等,以及外发所使用的邮箱、即时通讯工具、云盘等信息。一旦检测到异常行为,如敏感文件被非法访问、修改或外发,立即触发警报,并记录详细日志以便后续分析。

敏感内容识别:运用先进技术贯穿数据流转整个周期,支持关键字、正则表达式、文件属性、图像文字识别四类基础检测算法,以及文件指纹、数据库指纹、向量机检测算法,能精准识别敏感数据,有效管控敏感数据通过打印、刻录、USB、网络共享、IM、邮箱等多种通道泄露。

2、实施访问控制,权限管理

遵循最小权限原则:根据员工的工作岗位和职责,为其分配最小化的访问权限。例如,普通员工只能访问和操作与自己工作相关的文件和数据,而管理层和特定岗位人员根据工作需要可获得更高的访问权限。

定期审核权限:定期对员工的访问权限进行审核和调整,确保权限始终与员工的工作职责和业务需求相匹配,防止因人员岗位变动或职责调整导致的权限滥用和数据泄露风险。

3、进行数据加密,确保传输安全

存储加密:对存储在企业内部服务器、硬盘、移动存储设备等介质上的数据,采用先进的加密算法进行加密处理,将明文数据转换为密文数据,只有拥有相应解密密钥的授权人员才能访问和使用原始数据。

传输加密:在数据传输过程中,无论是通过网络传输还是存储设备传输,都要使用加密协议和技术,如 SSL/TLS、HTTPS 等,对数据进行加密,防止数据在传输过程中被监听、窃取或篡改。

4、部署防火墙和入侵检测系统

防火墙防护:部署防火墙设备,设置严格的访问规则,阻止外部未经授权的访问和恶意攻击,过滤掉可疑的网络流量,保护企业内部网络免受外部黑客的入侵。

入侵检测与防御:同时部署入侵检测系统(IDS)和入侵防御系统(IPS),实时监控网络流量,及时发现并预警异常的网络行为和潜在的入侵威胁,自动或手动采取措施进行防御和阻断,防止数据被非法窃取或破坏。

5、定期备份数据,确保数据安全

制定备份策略:制定详细的数据备份计划,根据数据的重要性和变化频率,确定备份的时间间隔和备份方式,如全量备份、增量备份等。将重要数据备份到异地存储设备或云端,确保在本地数据遭受灾难或泄露时,能够从备份中快速恢复数据。

定期恢复演练:定期进行数据恢复演练,检验备份数据的可用性和恢复流程的有效性,确保在实际发生数据丢失或泄露事件时,能够快速、准确地恢复数据,最大限度地减少损失。

6、使用安全存储介质

选择加密存储设备:优先选择具有加密功能的存储介质,如加密 U 盘、加密移动硬盘等。这些设备在数据存储时会自动对数据进行加密,即使设备丢失或被盗,没有正确的解密密钥,他人也无法获取其中的数据。

加强设备管理:严格控制存储设备的带出和接入企业网络,对设备进行登记和授权管理,只有经过授权的设备才能在企业内部使用,防止未经授权的存储设备接入导致数据泄露。