本文为您提供 “监控员工上网行为方法” 相关的内容,其中有: “如何监控员工上网行为?五种监控方法,2025年精心整理!”, “公司怎么管控员工上网行为?四大监控员工上网行为方法分享!码住”, 等内容。。文章摘要:

1、如何监控员工上网行为?五种监控方法,2025年精心整理!

在信息如洪流奔涌的数字时代,企业既依赖网络驱动效率,也面临数据泄露、效率流失等风险。

员工上网行为管理如同在浩瀚网络海洋中掌舵:既要保障合规与安全,又要避免过度监控引发信任危机。

如何平衡效率、安全与人性化管理?

历经25年实践,我们提炼出五种创新方法——从技术工具到管理策略,从智能分析到隐私保护,为企业提供多维监控方案,助力在复杂网络环境中找到破局之道。

这些方法兼顾刚性管控与柔性智慧,让管理不再是“猫鼠游戏”,而是规范与信任的双赢。

一、部署洞察眼MIT系统

核心价值:

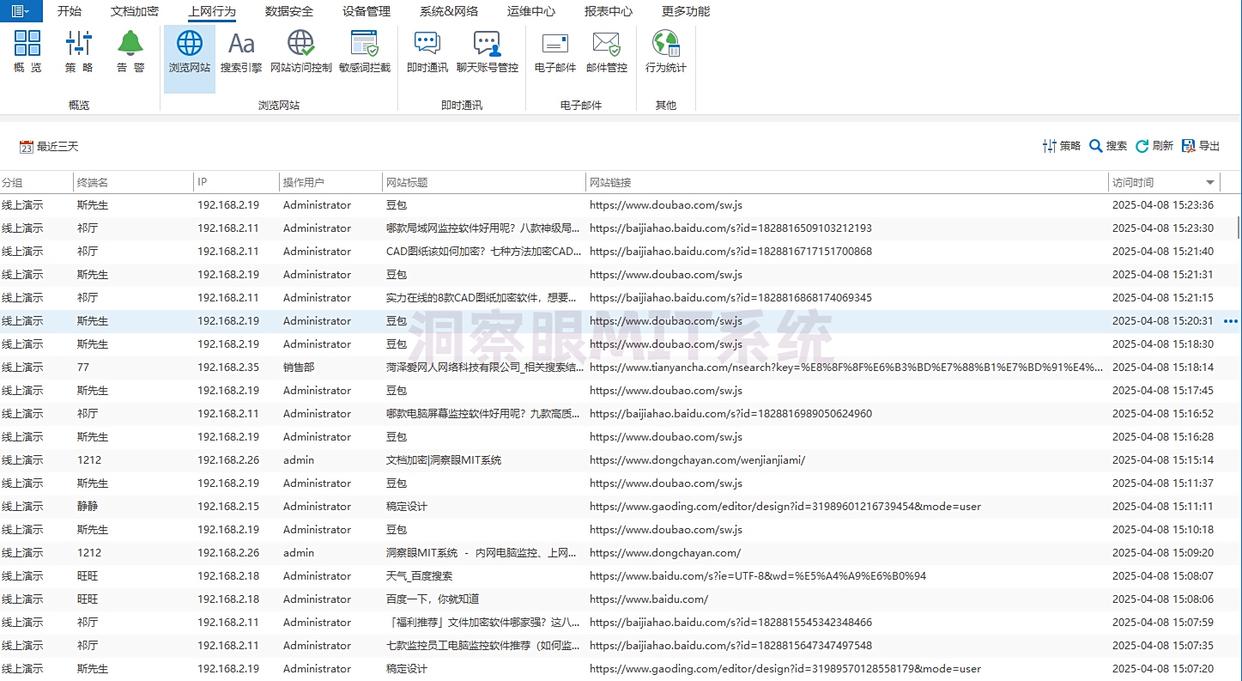

1. 上网行为管控:准确记录员工访问的网站、使用的应用程序,并支持设置网站黑白名单。企业可依据自身需求,禁止员工在工作时间访问娱乐、社交等无关网站,限制运行非工作相关应用程序,引导员工合理利用网络资源,提升工作效率。

2. 网络浏览记录:详细记录员工网络浏览历史,包括访问网址、浏览时间及时长等信息。管理者可通过日志分析员工上网行为,制定上网策略。

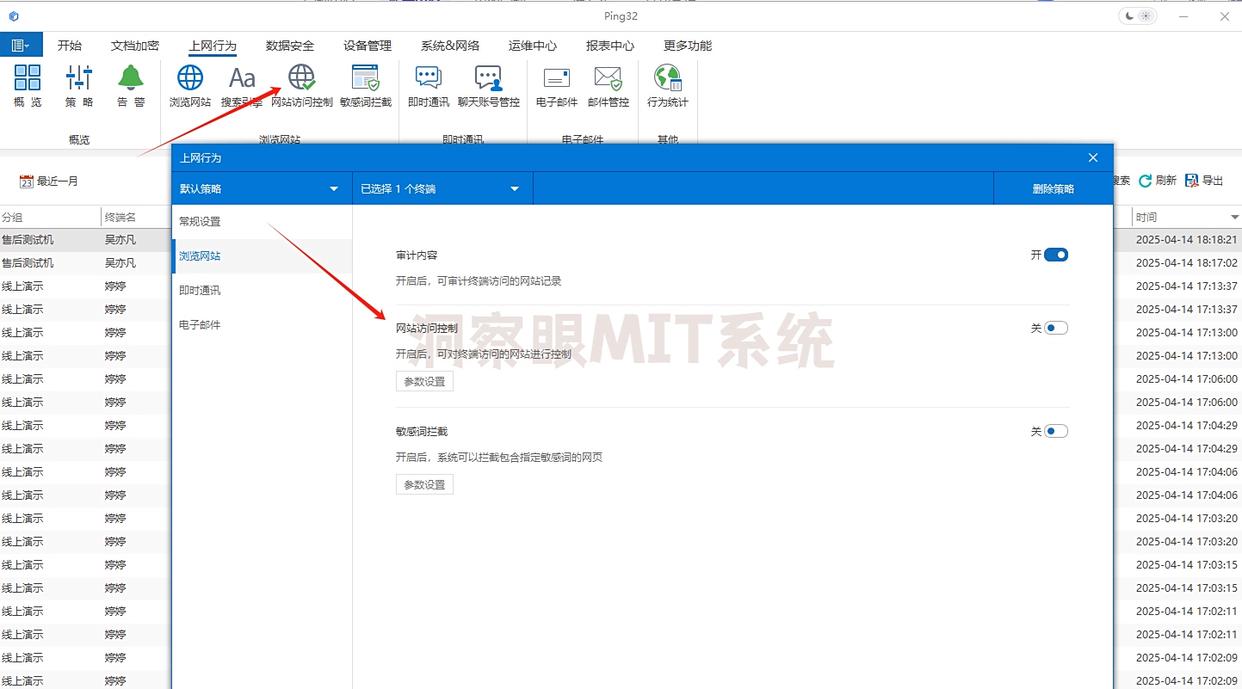

3. 网站访问管控:支持自定义网站黑白名单,一键禁止员工访问娱乐、购物、社交等与工作无关的网站,避免员工在工作时间沉迷网络。

4. 精准流量管理:实时监测员工上网流量,分析流量来源与占比,快速识别高带宽占用应用或操作。

实施要点:

● 支持Windows/Mac/Android跨平台部署;

● 提供轻量级基础版与定制化企业版;

● 定期更新AI模型,应对新型威胁。

适用场景:中大型企业、多终端管理、数据安全要求高的场景。

二、行为基线建模与异常预警

方法原理:通过机器学习分析员工日常操作习惯(访问时间、软件使用频率等),建立行为基准,自动识别偏离行为(如深夜访问核心系统)。

实施步骤:

1. 采集至少3个月的历史行为数据;

2. AI算法训练个人/团队行为模型;

3. 实时比对当前行为,触发偏离预警并分级响应。

优点:智能化降低误报率,动态适应员工习惯变化。

适用场景:金融机构、研发团队等高风险岗位。

三、应用使用白名单管控

方法原理:仅允许员工设备运行指定办公软件(如Office、设计工具),屏蔽娱乐、社交或高风险应用。

实施步骤:

1. 在终端部署应用管控软件;

2. 创建应用白名单与黑名单;

3. 设置策略(如工作时段禁用非办公应用)。

优点:直接提升专注度,防止分心或违规操作。

注意事项:需弹性管理,避免“一刀切”影响临时需求。

四、数据泄露防护(DLP)全链路追踪

方法原理:通过内容识别技术,追踪敏感文件从创建、修改到外发的完整链路,拦截违规外传行为。

实施步骤:

1. 定义敏感数据关键词(如客户信息、合同条款);

2. 在终端、邮件、云盘等渠道部署DLP模块;

3. 强制加密或审批流程,拦截高风险外发操作。

优点:精准防泄密,支持合规审计追溯。

适用场景:律所、医疗机构、制造业等高保密行业。

五、网络流量深度分析

方法原理:通过硬件或软件实时解析网络流量(TCP/IP、DNS、HTTP等),识别异常流量模式、可疑端口通信及数据外传行为。

实施步骤:

1. 部署流量监控设备(如NetFlow分析器或云端流量探针);

2. 设置流量阈值与敏感词过滤规则;

3. 生成流量报表,追踪大流量传输或未知协议通信。

优点:快速定位网络攻击、数据泄露源头,适用于中大型企业网络运维。

风险提示:需专业配置,避免误报或资源过度消耗。

总结:技术与管理双轮驱动的监控哲学

五种方法各有侧重:流量分析抓宏观风险,行为基线建模智能化识别,应用管控直击效率痛点,DLP构筑数据防线,而洞察眼MIT系统则作为“中枢系统”整合多维能力。

建议企业根据规模与需求灵活组合——例如,中小团队可优先部署洞察眼MIT系统实现轻量级管控,大型企业可叠加DLP与远程控制构建纵深防御体系。

监控的本质是规范而非束缚,通过技术与管理协同,既能释放生产力,也能筑牢安全底线。

编辑:玲子

2、公司怎么管控员工上网行为?四大监控员工上网行为方法分享!码住

在企业日常运营中,员工上网行为若缺乏有效管理,极易滋生工作效率低下、数据泄露等问题。

工作时间沉迷刷视频、逛购物网站,不仅降低个人产出,还会形成不良风气;而不当的网络操作,更可能让企业核心机密面临泄露风险。

如何规范员工上网行为,成为企业管理者亟待解决的难题。

别担心!接下来将分享四大实用方法,从系统自带策略到专业监控软件,从硬件设备管控到综合管理系统,总有一款能满足企业需求,助力高效管理员工上网行为。

一、部署洞察眼 MIT 系统

功能

网页浏览监控:

不仅能记录员工访问的所有网页信息,还支持设置网址黑白名单,精准控制员工可访问的网站范围,有效阻止员工在工作时间浏览无关网页。

即时通讯监控:

可记录 QQ、微信等主流聊天工具的聊天内容(在合规前提下),包括聊天对象、聊天时间以及收发的图片、文件等,还通过敏感词过滤功能,及时发现和阻止机密信息泄露。

邮件监控:

可全程记录邮件收发过程,包括邮件正文、附件、发送人、收件人等详细信息,同样支持敏感词预警和邮件备份。

网络流量监控:

能实时查看员工网络流量使用情况,也可根据实际需求,限制单个设备或整个部门的流量使用,避免因个别员工占用过多带宽,影响工作正常运行。

优点

功能全面且深入,涵盖员工上网行为的各个方面,满足企业多样化、精细化的管理需求。软件部署和使用相对灵活,可根据企业规模和需求进行定制化配置。

通过可视化的管理界面和详细的报表,方便企业管理者直观了解员工上网情况,管理效率高。

并且,系统具备良好的兼容性,可适配多种操作系统和网络环境,对企业现有 IT 架构影响较小。

缺点

初次使用时企业管理人员和 IT 人员需要一定时间学习和掌握,以充分发挥其功能优势。

同时,在数据存储和处理方面,随着企业使用时间增长和员工数量增加,可能需要较大的存储空间,对企业服务器性能有一定要求。

二、使用专业邮件监控软件

功能

专业邮件监控软件可对企业员工的邮件收发进行全方位监控。

能够记录邮件的发送者、接收者、主题、正文内容以及附件信息,对邮件中的敏感词汇进行实时监测和预警。

例如,当邮件内容中出现企业机密信息关键词时,软件会自动拦截邮件,并通知管理员,有效防止企业核心数据通过邮件泄露。

同时,软件还支持对邮件进行备份存档,便于企业进行后期审计和追溯。

优点

专注于邮件通信监控,功能针对性强,能够精准保障企业邮件数据安全。

可自定义敏感词库,灵活适应不同企业的业务需求和保密要求。

操作界面通常较为简洁直观,企业管理人员容易上手,能快速查看和管理邮件监控信息。

缺点

仅针对邮件通信进行管控,无法对员工的其他上网行为,如网页浏览、即时通讯等进行管理,管控范围较窄。

部分邮件监控软件可能与企业现有的邮件系统兼容性不佳,需要额外的调试和适配工作,增加了部署难度和时间成本。

此外,长期监控员工邮件可能引发员工对隐私的担忧,影响团队氛围。

三、部署上网行为管理硬件设备

功能

上网行为管理硬件设备具备强大的数据处理和分析能力,可对企业网络中的所有流量进行深度检测。

能够识别上千种网络应用,如社交软件、视频网站、网络游戏等,并根据企业需求进行精准管控。

例如,限制员工在工作时间使用视频类应用,合理分配网络带宽资源;对员工访问的网页进行分类过滤,自动屏蔽恶意网站、色情网站等不良内容。

同时,设备还能生成详细的上网行为分析报表,直观展示员工上网行为趋势和网络使用情况,为企业管理决策提供数据支持。

优点

性能稳定可靠,处理能力强,能够应对企业网络中大量的并发数据流量,保障网络管理的高效性。

功能全面且专业,可满足企业对员工上网行为的多样化管控需求。

独立的硬件设备不受操作系统故障影响,安全性较高,数据存储和处理更加稳定。

缺点

购买和部署硬件设备成本较高,包括设备采购费用、安装调试费用以及后期的维护升级费用等。

设备的配置和管理需要专业的技术人员操作,企业需投入一定的人力成本进行培训和管理。

而且,硬件设备的扩展性相对有限,当企业网络规模扩大或需求发生变化时,可能需要更换或升级设备,进一步增加成本。

四、操作系统自带组策略管控

功能

在 Windows 系统中,通过组策略编辑器(输入 “gpedit.msc” 打开),企业可对员工电脑的网络访问进行设置。

例如,可禁用 IE 浏览器的部分功能,限制员工访问特定类型的网站;设置软件限制策略,禁止员工安装和运行非工作相关的程序。

此外,还能管控网络共享设置,避免员工随意通过网络共享敏感文件,保障企业数据安全。

优点

无需额外购买软件或硬件设备,利用系统自带功能即可实现基础管控,成本低。

操作相对简单,企业 IT 人员经过一定学习后,便能熟练运用,对小型企业或预算有限的团队较为友好。

缺点

功能相对基础,缺乏对复杂网络行为的深度监控与分析能力。例如,无法精准识别和管控加密网络流量中的应用行为。

且设置过程专业性较强,一旦操作失误,可能影响员工正常办公,对 IT 人员的技术要求较高。

同时,组策略设置在跨地域、多分支机构的企业中,管理和维护难度较大。

以上四种方法各有优劣,企业可根据自身规模、预算、管理需求等因素综合考量,选择最适合的员工上网行为管控方式,或多种方式结合使用,实现高效管理。若你还想了解更多细节或有其他需求,欢迎随时沟通。

编辑:玲子