本文为您提供 “数据防泄密的五大方法” 相关的内容,其中有: “如何防止数据泄密?数据防泄密的五大方法|数据防泄密安全指南!”, 等内容。。文章摘要:

1、如何防止数据泄密?数据防泄密的五大方法|数据防泄密安全指南!

数据泄密如同一把无形利刃,随时威胁企业的核心资产与声誉。

机密文件外流、客户信息泄露,不仅导致经济损失,更可能触犯法律红线。

如何有效防止数据泄密?本文从实战出发,提炼五大关键方法,涵盖技术防护、行为管控、智能识别等多维度策略,助你构建数据安全堡垒。

无论是中小企业还是大型机构,都能在此找到对症之策,让数据泄露风险无所遁形,立即了解这些“数据守护者”如何为你保驾护航!

一、部署洞察眼MIT系统:智能+全链路防护的一站式解决方案

功能:

作为核心软方法,洞察眼MIT系统整合多项技术,实现数据防泄密闭环管理:

1.智能加密:采用智能识别技术和加密技术,对电脑上新建的文件进行实时扫描,一旦识别到含有敏感内容的文件,立即对文件进行加密。

2.AI智能识别:无需预设规则,通过深度学习自动识别敏感信息(如身份证号、合同条款),动态调整防护策略。

3. 权限控制:对敏感文件实时加密,按部门/岗位设置访问权限,禁止非授权外发、打印、截图等操作。有效防止文件被二次泄露。

4. 行为审计与预警:记录所有数据操作行为,如新建、编辑、发送、删除等,智能分析异常动作(如深夜批量导出文件),实时推送预警并支持一键阻断。

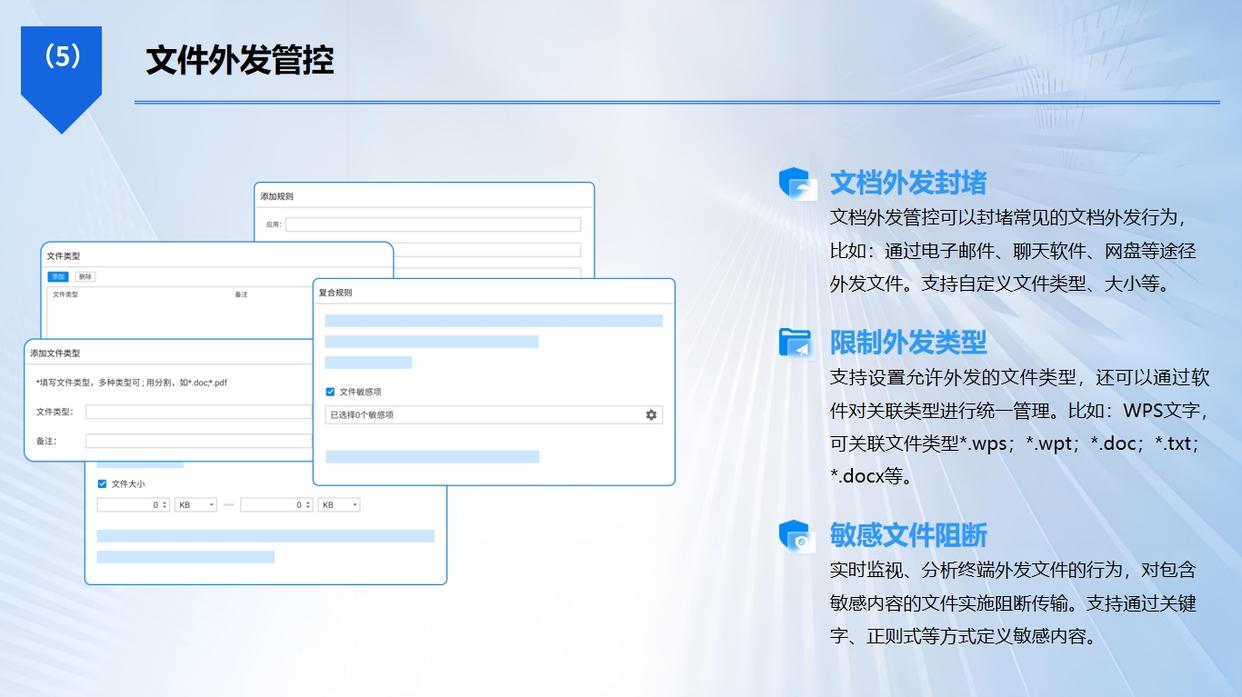

5.文件外发管控:对加密文档的外发进行管控,外发文档需经过审批流程,且可设置外发文档的打开次数、有效时间、是否允许打印等限制条件,保障外发文档的安全性。

特点:

● 一站式集成:覆盖技术、管理、审计多维需求,减少多系统部署成本。

● 智能驱动:AI能力降低人工干预,动态适应企业变化。

● 效率优先:在保障安全的同时,避免过度限制影响业务流程。

二、外部设备管控:切断“移动泄密通道”

功能:

针对USB、移动硬盘、外接打印机等外部设备,实施严格管理与监控,防止数据通过物理介质外传。

● 对设备接入进行认证,仅允许企业注册的设备连接。

● 设置设备使用权限(如仅读/禁止写入),防止数据被复制。

● 实时监测设备接入与操作行为,记录日志并预警异常(如大量文件导出)。

特点:

● 阻断非法设备:有效防止员工私自使用个人设备传输数据。

● 灵活权限控制:按部门需求定制设备使用规则。

● 操作透明化:事后审计追溯泄密路径。

三、数据丢失预防技术:构建“防+救”双重保障

功能:

通过备份、恢复与冗余存储技术,预防数据因意外或攻击丢失,同时降低泄密风险。

● 定期自动备份关键数据至安全服务器或云存储,确保数据可恢复。

● 部署数据冗余系统,防止单点故障导致数据永久丢失。

● 结合版本控制功能,快速回溯至未泄露的历史版本。

特点:

● 预防与恢复结合:既防泄密又防数据灭失。

● 自动运行:减少人工操作,降低误操作风险。

● 合规支持:满足数据留存与恢复法规要求。

四、网络边界防护:拦截“外传数据流”

功能:

利用网络安全技术,监测并阻断数据通过邮件、即时通讯、云盘等渠道非法外传。

● 部署网络防火墙,过滤含敏感信息的邮件、文件上传请求。

● 对Web访问、FTP传输进行深度内容检测,识别并拦截违规外传行为。

● 设置网络访问白名单,仅允许特定IP或端口传输数据。

特点:

● 精准流量控制:针对网络泄密路径全面封堵。

● 实时阻断:避免数据在传输中被窃取。

● 协议兼容性:支持主流网络应用协议,不影响业务交互。

五、物理安全措施:从“源头”阻断数据泄露

功能:

通过物理手段保护数据存储设备与访问环境,防止未经授权的物理接触导致泄密。

● 对服务器机房、存储设备进行门禁控制、监控摄像头部署,限制非授权人员进入。

● 为终端电脑、移动设备设置锁屏密码、生物识别认证,防止设备丢失后被直接访问。

● 禁用设备外部接口(如USB、蓝牙),或通过硬件控制仅允许特定设备接入。

特点:

● 直接防护:物理屏障直接切断非法接触渠道。

● 低成本高效:基础措施即可大幅提升安全等级。

● 结合技术管控:可与软件防护形成双重保障。

结语

数据防泄密是一场“攻防博弈”,单一方法难以抵御多维风险。通过物理安全、外部设备管控、数据丢失预防、网络边界防护与洞察眼MIT系统的部署,构建“技术+管理+智能”的立体防护体系,方能真正将泄密风险降至最低。选择适合自身需求的方法组合,让数据安全不再是一场“被动防御战”。

编辑:玲子