本文为您提供 “局域网内实现内网监控” 相关的内容,其中有: “如何在局域网内实现内网监控?分享五个方法,详细教学!”, 等内容。。文章摘要:

1、如何在局域网内实现内网监控?分享五个方法,详细教学!

在局域网内进行内网监控,既能保障企业数据安全,又能优化网络管理、提升团队效率。

本文将分享五个超简单的方法,涵盖软件工具、硬件部署、网络配置、云端服务等多种技术路径,无需复杂技术背景,即可快速实现内网监控。

无论是防止数据泄露、规范员工行为,还是排查网络故障,这些方法均提供清晰教学,帮助不同规模的企业低成本构建安全、高效的局域网管理环境,轻松应对各类监控需求!

方法1:部署洞察眼MIT系统

功能:

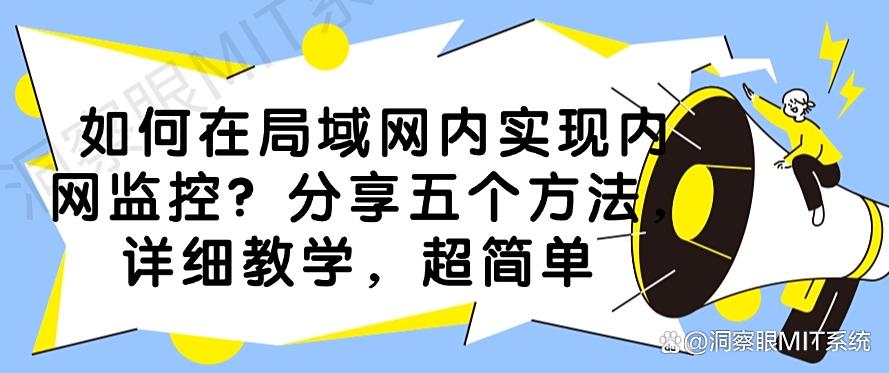

1. 实时屏幕监控:支持实时多画面监控,管理者可同时查看数十甚至上百台员工电脑屏幕,员工的文档编辑、网页浏览、程序运行等操作细节清晰可见,异常操作如频繁访问陌生网站、大量拷贝文件等能第一时间被发现。

2. 文件操作审计:详细记录员工对文件的各种操作,记录文件新建、复制、删除、外发(如U盘、邮件)行为,防止数据泄露。

3. 上网行为管控:监控网页访问、聊天工具内容、软件的应用,设置访问黑白名单,限制非工作相关网站和软件。

4. 即时通讯监控:微信、QQ、钉钉等主流即时通讯软件的聊天记录均可被系统监控。系统详细记录聊天内容、发送和接收的文件以及聊天时间等关键信息,让管理者对员工的即时通讯沟通情况了如指掌。

5. 远程控制与支持:可远程连接员工电脑,用与技术支持,如,当员工遇到难以解决的问题时,可远程连接员工电脑,进行指导或演练,帮助员工解决问题。

步骤教学:

1. 下载与安装:访问洞察眼官网下载服务器端和客户端软件。

2. 部署服务器端:在局域网内服务器上安装,配置管理账号与密码。

3. 批量部署客户端:通过域策略或离线包推送,安装至各终端电脑。

4. 配置策略:在管理平台设置监控规则(如禁止U盘使用、敏感词触发警报)。

5. 实时监控:登录控制台,查看屏幕墙、审计日志,接收异常行为警报。

特点:

洞察眼MIT系统是一站式内网监控解决方案,集监控、审计、防护于一体,降低多工具部署成本。

轻量级客户端对电脑性能影响小,AI智能化自动识别高风险行为,减少人工审核工作量。

支持Windows、macOS、Linux跨平台使用,并生成ISO 27001等合规报表规避法律风险。

其远程控制功能还可快速响应管理需求,兼顾效率与安全。

方法2:使用网络流量嗅探器(如Wireshark + 镜像交换机)

功能:

1. 实时流量捕获:解析TCP/IP、HTTP、DNS等协议,查看数据包细节。

2. 异常流量分析:识别DDoS攻击、恶意通信、非法外联等安全威胁。

3. 带宽优化:统计流量分布,定位高占用设备或应用,辅助网络调整。

4. 数据取证:保存捕获文件,供后续安全事件或故障排查。

步骤教学:

1. 配置交换机镜像:登录交换机管理界面,将目标端口流量镜像至监控端口。

2. 连接监控设备:将装有Wireshark的电脑连接到监控端口。

3. 启动流量捕获:在Wireshark中设置过滤器,实时查看流量。

4. 分析异常:通过数据包解码和统计功能,定位问题源头。

特点:

该方法利用开源免费的Wireshark工具,无需额外授权,适合预算有限的企业。

通过协议层细粒度分析,可精准定位网络问题与安全威胁。

支持Windows、Linux等多系统,但需配合支持镜像的交换机及独立监控设备。

适用于网络故障排查、安全事件分析等场景,是技术型团队的首选工具。

方法3:启用路由器上网行为管理(如企业级路由器自带功能)

功能:

1. 网站访问控制:通过URL过滤,禁止访问游戏、视频等非工作网站。

2. 应用协议限制:阻止P2P下载、即时通讯软件,优化带宽分配。

3. 流量统计:查看各设备网络使用排名,识别异常流量设备。

4. 连接管理:限制设备连接数,防止未授权设备接入。

步骤教学:

1. 登录路由器管理界面:输入IP地址(如192.168.1.1)进入后台。

2. 配置访问控制:在“行为管理”中设置黑白名单。

3. 启用流量监控:开启“流量统计”功能,定期查看报表。

4. 设置警报:配置异常流量或连接尝试的提醒。

特点:

该方法无需额外硬件,直接利用企业级路由器的自带功能,零成本部署。

操作界面直观,无需专业IT知识,即可实现基础的上网行为管理与流量控制。

适合中小团队初期管理需求,快速规范员工上网行为。

但功能较浅,无法深入审计具体内容,可作为入门级监控手段。

方法4:部署网络准入控制(NAC)系统

功能:

1. 设备身份认证:仅允许通过认证的合法设备(如输入账号密码、证书)接入网络。

2. 安全策略强制:检查设备是否符合安全要求(如安装防病毒软件、补丁更新)。

3. 动态隔离:将未认证或高危设备自动隔离至访客网络,防止威胁扩散。

4. 日志审计:记录设备接入与认证历史,辅助合规检查。

步骤教学:

1. 安装NAC服务器:部署专用NAC软件(如Cisco ISE)或集成现有认证系统。

2. 配置认证策略:设置认证方式(如802.1X、MAC地址白名单)。

3. 交换机配置:启用端口认证功能,确保所有接入需通过NAC验证。

4. 测试与优化:验证设备接入流程,调整隔离策略。

特点:

NAC系统从源头强化网络安全,通过身份认证与策略强制,杜绝未授权设备接入。

自动化管理减少运维工作量,支持大规模网络扩展。

但初期部署需专业IT团队配置交换机和服务器,适合中大型企业或对安全要求极高的行业(如金融、医疗)。

其动态隔离功能可快速阻断潜在威胁,是构建零信任网络的重要环节。

方法5:实施基于日志的集中审计

功能:

1. 日志聚合:收集服务器、交换机、终端的日志(如登录记录、文件访问、网络连接)。

2. 异常行为检测:通过分析日志,识别暴力破解、高频文件修改等风险。

3. 合规审计:生成访问记录报表,满足ISO、GDPR等合规要求。

4. 事后溯源:在数据泄露或安全事故后,追溯操作路径与责任。

步骤教学:

1. 部署日志服务器:安装ELK(如Elasticsearch + Logstash + Kibana)或商业工具。

2. 配置日志转发:在各设备上设置日志发送至服务器(如通过Syslog协议)。

3. 创建分析规则:定义异常行为模式(如“同一账号5分钟内登录失败10次”)。

4. 定期审查:通过可视化面板查看警报与报表。

特点:

该方法通过集中日志审计,提供全面的行为追溯与合规支持。

可扩展性强,支持海量日志存储与分析,弥补实时监控的不足。

但需投入服务器硬件与维护成本,适合有长期安全合规需求的企业。

事后溯源能力在应对数据泄露时尤为重要,是安全纵深防御的关键组成部分。

总结

通过以上五个方法,企业可根据规模、需求与预算灵活选择内网监控方案。

洞察眼MIT系统适合快速管控终端行为与数据防泄密,而其他方法则从流量、准入、日志等维度补充防护。

无论选择哪种方法,务必遵循合法合规原则,提前告知员工监控范围,避免隐私纠纷。

内网监控不仅是技术手段,更是企业安全与效率的平衡艺术!

编辑:玲子