本文为您提供 “五大上网行为管理方法” 相关的内容,其中有: “上网行为怎么管理?五大上网行为管理方法,非常好用,赶快试试!”, 等内容。。文章摘要:

1、上网行为怎么管理?五大上网行为管理方法,非常好用,赶快试试!

网络的开放性也带来了诸多挑战,例如员工在工作时间沉迷娱乐网站影响效率、企业敏感信息可能通过网络外漏、学生过度上网影响学业等问题。

因此对上网行为进行科学有效的管理变得尤为重要。它不仅有助于提升工作效率、保障信息安全,还能营造健康的网络使用环境。

接下来就为大家详细分享五种常见的上网行为管理方法,帮助大家更好地把控上网行为。

方法一、部署洞察眼 MIT 系统

上网行为监测与分析:全面监测用户访问的网站、使用的网络应用以及网络流量分布等,通过大数据与机器学习引擎,实时监控分析用户操作行为,帮助企业及时发现内部威胁和风险行为。

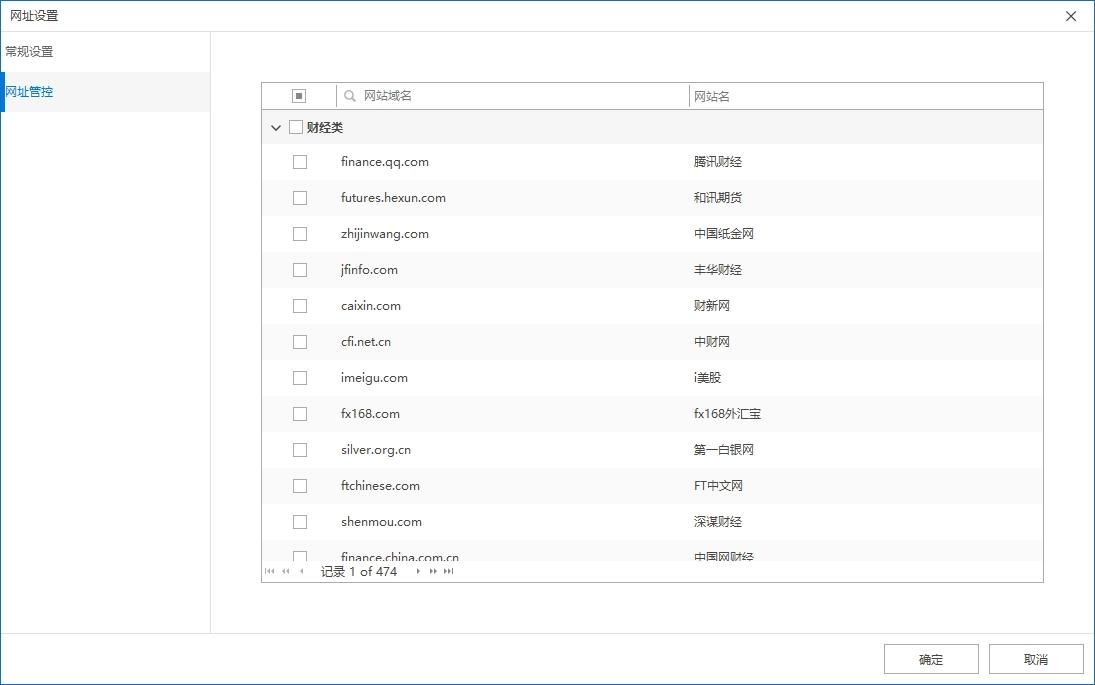

网络访问控制:可设置网址黑白名单,限制用户访问某些网站或内容,阻止访问不良网站、社交媒体、娱乐视频等,确保员工专注于工作,提高工作效率,同时也能预防勒索病毒等通过特定网站或端口入侵。

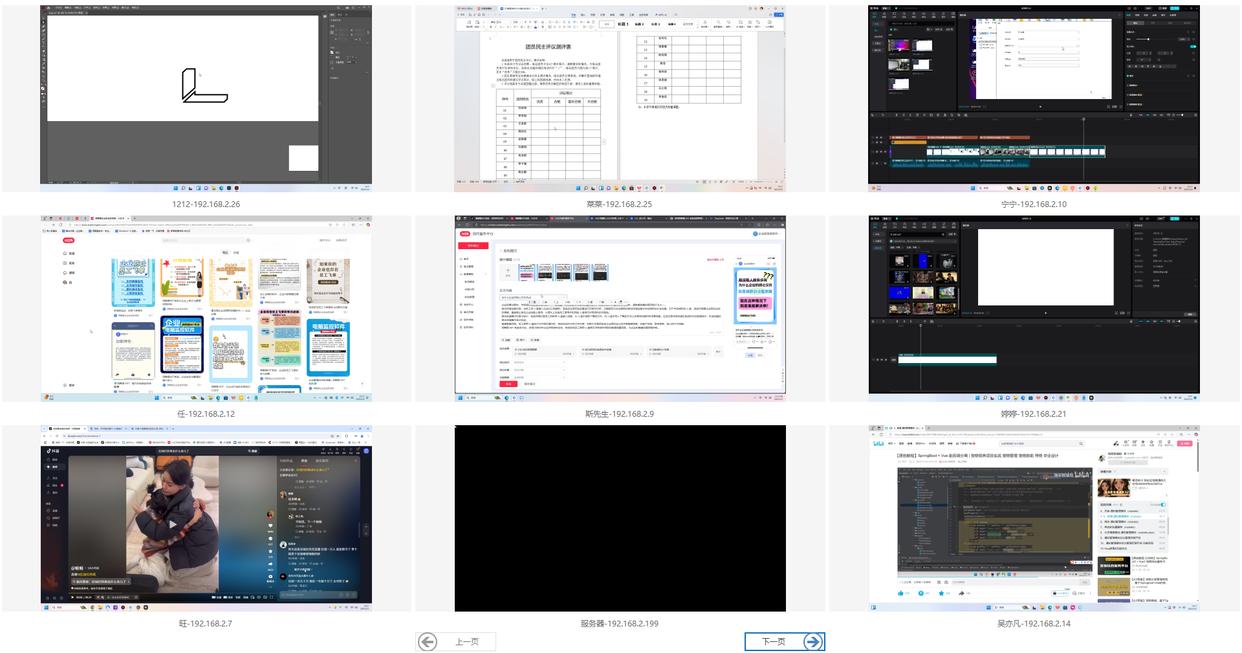

屏幕监控与录制:支持实时查看员工的电脑屏幕,并支持多屏同时监控,还能实时监控并录制员工的电脑屏幕活动,包括屏幕截图和视频录制,有助于管理者了解员工的工作状态,并在发生安全事件时进行溯源分析。

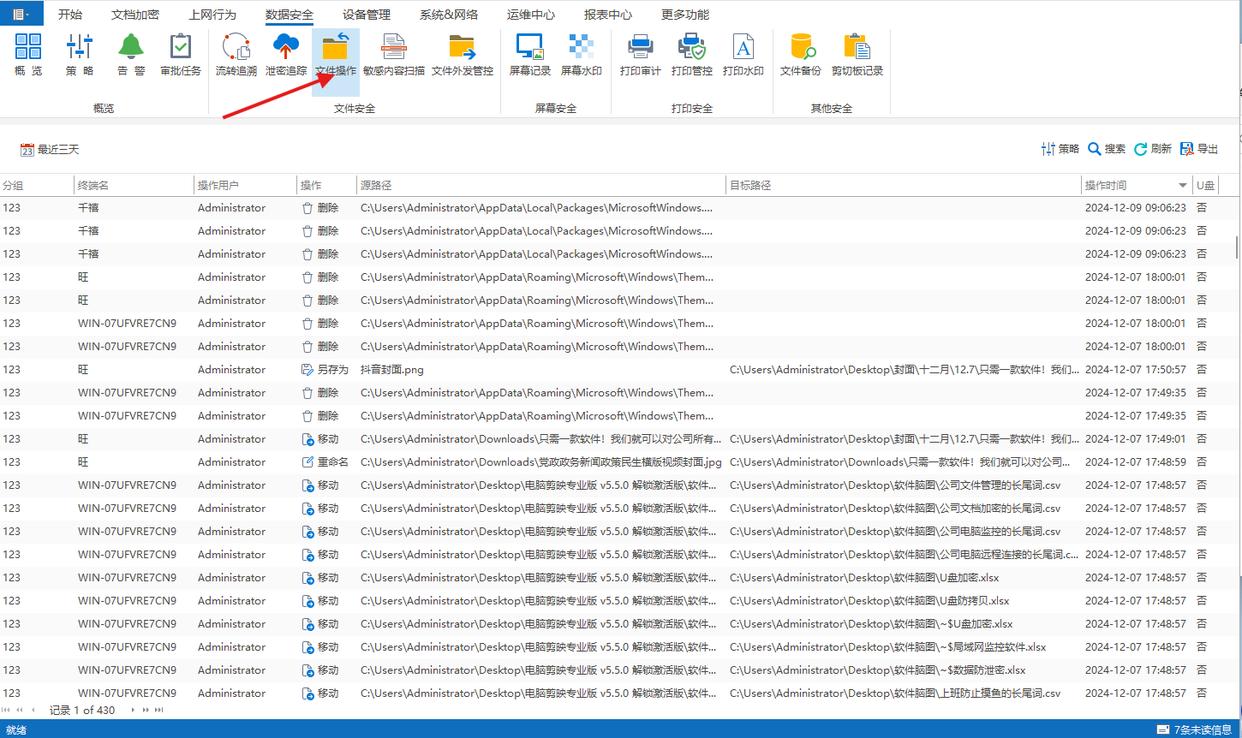

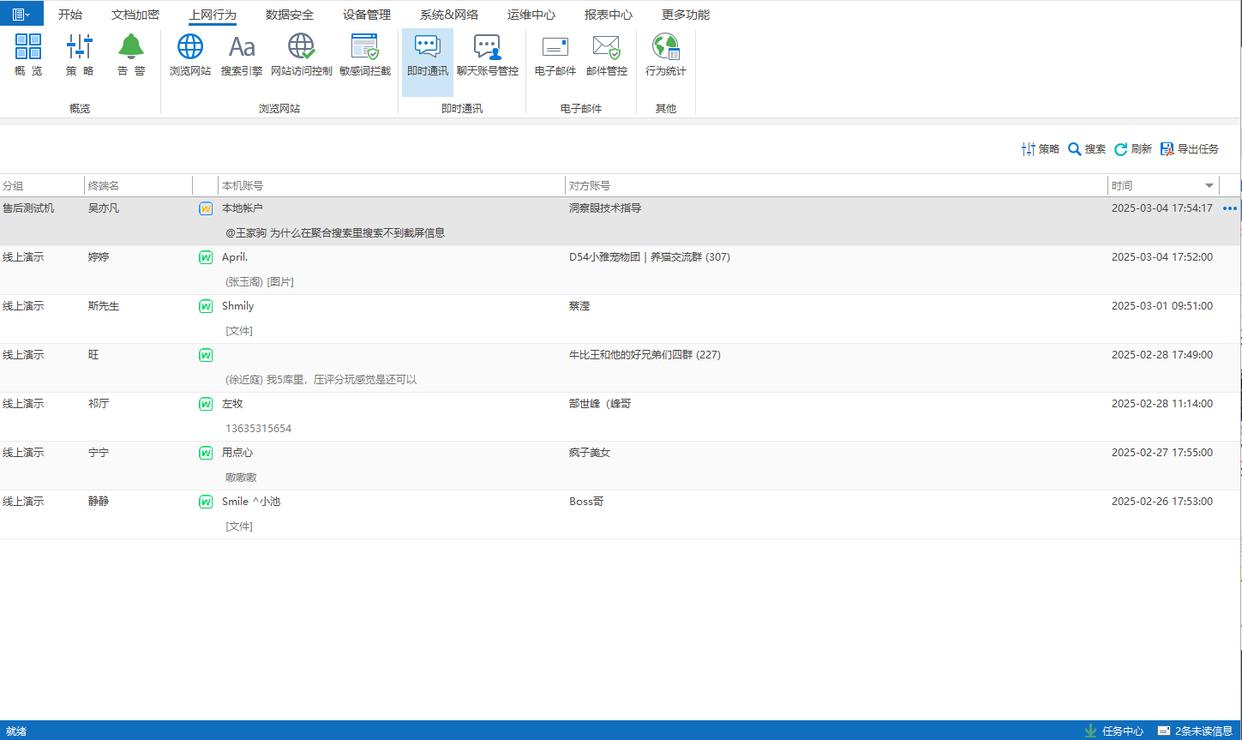

行为记录与审计:对用户的网络行为进行详细记录和审计,包括访问的网站、发送的邮件、即时通讯内容、文件上传下载、U 盘插拔记录以及文件打印等,便于公司进行合规性检查,防止数据泄露、非法下载等行为。

即时通讯监管:支持对 QQ、微信、企业微信、钉钉等主流即时通讯软件的聊天行为进行监管,记录双方聊天对话及文件传输,还能识别聊天中的敏感词,防止敏感信息泄露。

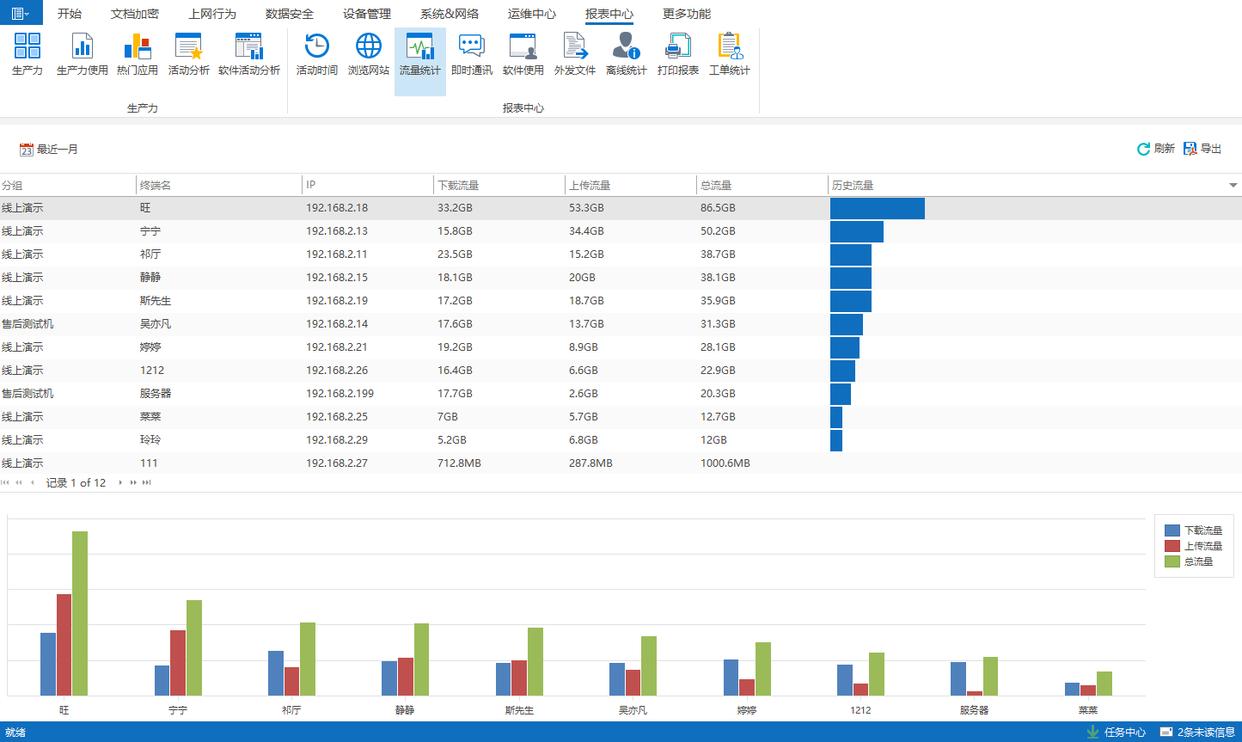

流量监控与分析:实时监控网络流量和用户的上网行为,包括访问的时间、频率和内容,并生成数据报告。管理员通过分析报告,可了解员工的上网习惯,判断是否存在资源浪费或不当行为,以便采取相应管理措施。

方法二、运用网络行为分析模型

借助大数据分析和机器学习技术,构建网络行为分析模型。通过收集大量用户日常上网行为的数据,分析出正常的行为模式和特征,进而对异常行为进行精准识别。比如,当某个员工平时很少下载大文件,但突然频繁下载大容量数据,且这些数据流向不明时,系统就能依靠模型判断出该行为异常,及时发出预警并采取相应措施,有效防范潜在的网络安全威胁。

方法三、设置网络访问权限

通过网络设备(如路由器、防火墙等)进行访问控制,根据不同的用户群体、部门或者岗位需求,划分不同的网络权限。比如,技术部门可以允许访问特定的专业技术论坛,而行政部门则限制访问与工作无关的高风险网络区域,只开放必要的办公相关网站权限,以此精准管控不同人员的上网范围。

方法四、实施网络带宽优先级分配

根据不同的网络应用需求和业务重要性,为各类网络活动设定带宽优先级。例如,对于企业视频会议、在线教学中的实时授课等对实时性要求高的关键应用,分配较高的网络带宽优先级,确保其流畅运行;而像软件更新、非紧急的文件下载等相对不那么急迫的行为,则给予较低优先级,限制其占用过多带宽,使网络资源能依据重要程度合理分配,保障核心业务不受上网行为影响。

方法五、引入外部安全审计服务

对于一些对网络安全要求极高、自身技术力量有限的单位,可以定期聘请专业的外部网络安全审计服务机构,对上网行为管理情况进行全面审计。外部机构凭借专业的技术、丰富的经验和客观的视角,能够发现内部管理容易忽视的问题,提供专业的改进建议,助力提升上网行为管理的专业性和规范性。

总结

上网行为管理是一项综合性的工作,需要从制度、技术、教育等多方面入手。上述介绍的五种方法各有优势,不同的场景可以根据自身的实际情况灵活选用或者结合使用。像部署洞察眼 MIT 系统这类基于技术的手段,为我们提供了强大的监控和管控能力;而制定制度、开展培训等方式则从思想和规则层面助力规范上网行为。通过科学合理地运用这些方法,我们能够营造出健康、有序且安全的网络使用环境,最大程度地发挥网络的积极作用,同时规避各类潜在的风险。