本文为您提供 “防泄密小妙招” 相关的内容,其中有: “员工离职如何保护核心文件安全?分享五个防泄密小妙招,码住啦!”, “如何防止机密文件泄露?教你四个防泄密小妙招,25年最新整理”, 等内容。。文章摘要:

1、员工离职如何保护核心文件安全?分享五个防泄密小妙招,码住啦!

员工离职这件事,几乎每天都在发生。

流程跑得顺不顺,往往看不出来;但核心文件一旦在这个环节“跑冒滴漏”,后果就不太好看了。

经验上看,提前把制度和工具布好位,离职当天就只是走程序。下面这五个小妙招,我自己更偏向“组合拳”用法,先码住,真有用。

一、上“洞察眼 MIT 系统”,把看得见与管得住合在一起

文件透明加密:采用超高强加密算法对文件进行加密,加密文件在受控环境内自动解密,离开授权环境后,就无法打开。

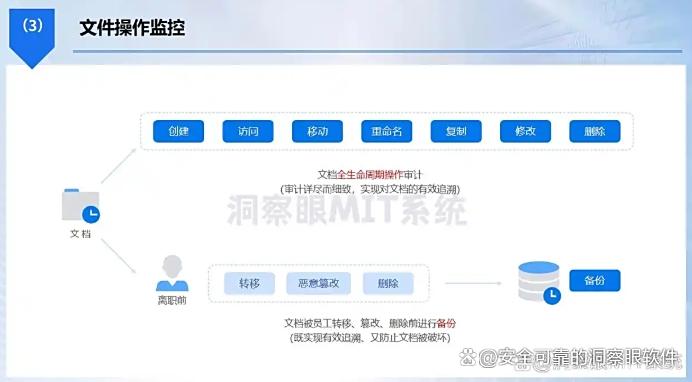

文件行为留痕:打开、编辑、复制、外发,全程有日志,细到时间线、终端、进程来源。事后追责有凭证,事前也能设阈值预警。

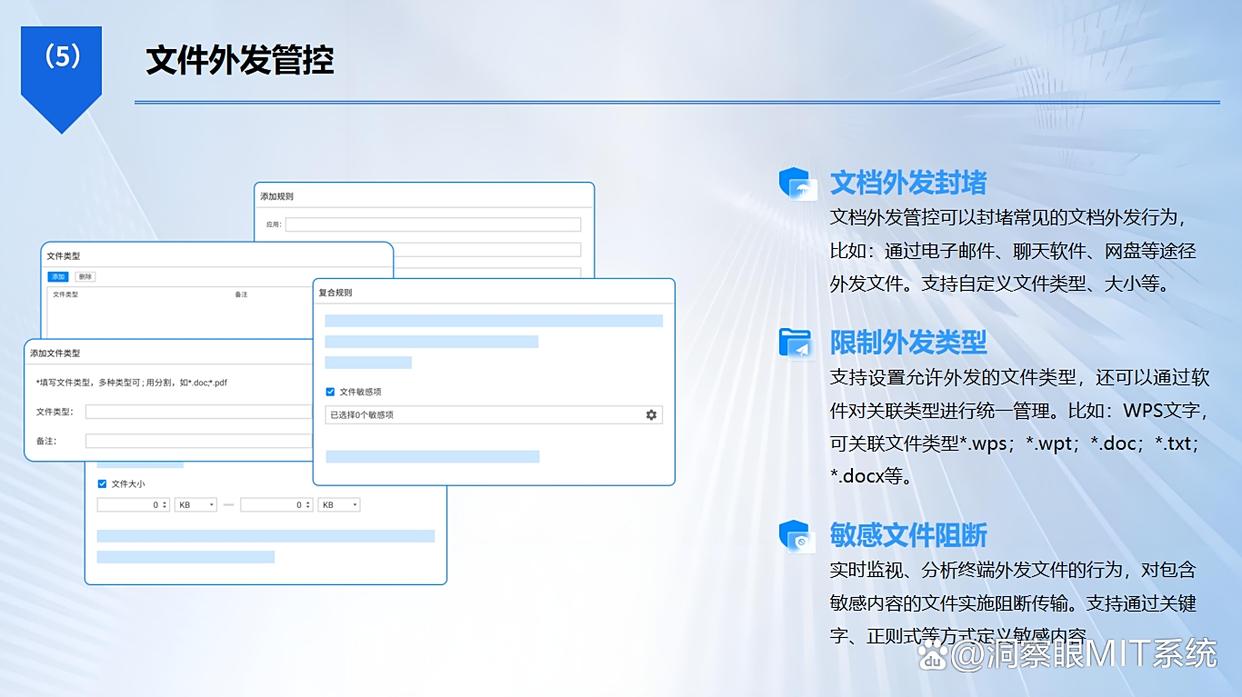

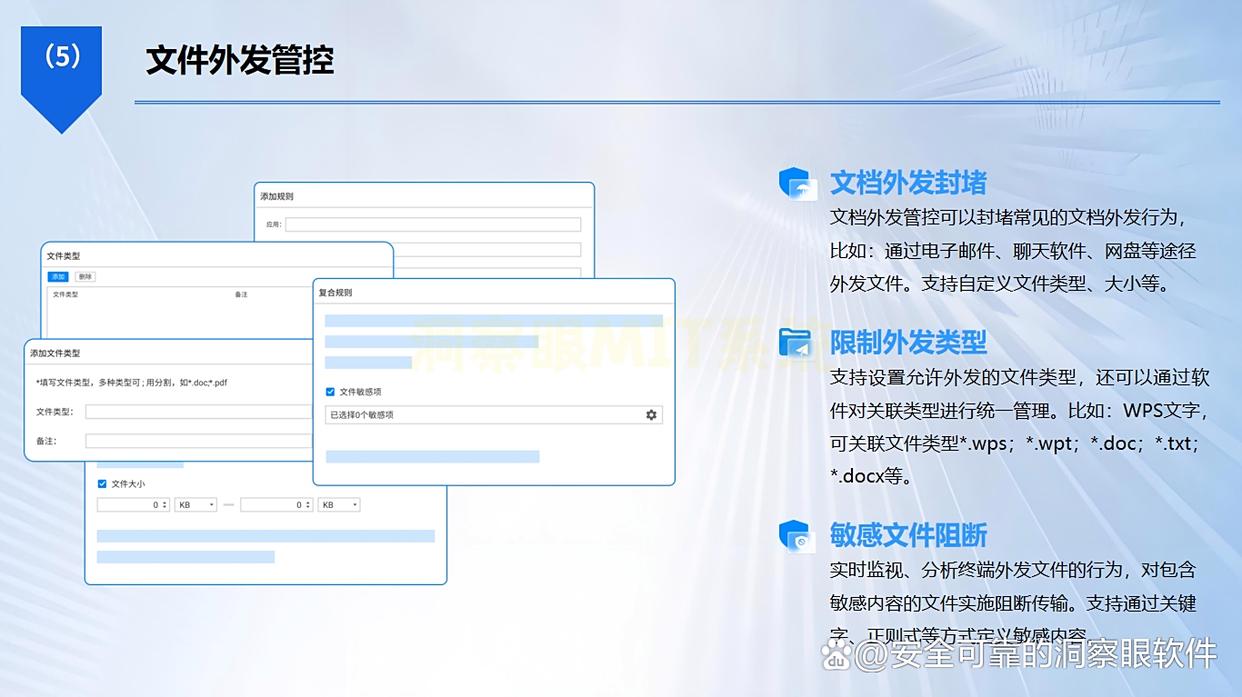

外发管控:文件外发时,可对文件进行加密,也可对文件设置有效期、可打开次数、是否允许打印;自动叠加员工姓名、部门等信息的水印,方便回溯。

权限设置:可根据员工岗位、部门设置文件的访问权限,当员工试离/离职中/离职时,权限也可逐级回撤,直到完全回收。

体验感:在演示环境里跑过一套,从异常识别到策略落地基本是自动化闭环,人工只做确认。减少了“看得到却拦不住”的焦虑。

二、给核心文件打上“能追溯”的水印

做法:在文档打开、打印、导出时自动叠加动态水印,内容可含姓名、工号、时间、IP、设备指纹。即便截图或拍照,水印也跟着走,后续追踪有据可查。

小细节:透明度调到大概 8%-12% 会比较不刺眼;重要会议的投屏版可用斜向密集水印,防止局部裁剪。

体验感:见过团队因为这条在一次外泄排查中很快定位到源头,省了大量扯皮时间。说实话,震慑效果也不差。

三、离职当天,设备回收要细致到“边角料”

做法:统一回收电脑、手机、U 盘、移动硬盘、办公 SIM 卡等;现场核对清单,签字;IT 做专业体检:软件白名单核查、可疑服务项、隐藏分区、浏览器下载缓存、USB 历史、打印队列残留;必要时做镜像留存。外接存储先挂只读写保护器再取证,避免污染证据链。

小细节:别忽略共享会议室里临时登陆过的那台演示机,或同事借出的“临时U盘”;茶水间打印机旁那台旧碎纸机,卡纸时常有人把文档带走,记得看一眼残页。

体验感:流程化之后,速度反而更快。严谨不代表拖沓,通常 30-60 分钟就能收尾到位。

四、先把文件分级,别什么都一样对待

做法:给所有文件定级,常见是绝密/机密/内部/普通。高等级文件单独放在受控库,访问必须走审批;传输用受控通道;保存位置、备份周期、留存年限都写进制度里。每个等级明确负责人,谁批、谁看、谁背锅,一清二楚。

小细节:颜色标签和目录前缀很有用,比如“[S4]”“[S2]”,新人第一天一看就会避雷;图纸、算法、核心客诉材料,统一落在受控盘,不再散落个人桌面。

体验感:做过几家之后的体会是,分级一旦落地,安全策略就能“差异化”下沉,高价值文件的守护更有针对性,不至于大水漫灌。

五、把离职信息“静默隔离”,断干净又不打扰

做法:HR 发起离职单即触发自动化 Playbook:AD/钉钉/企业微信/邮箱/代码库/知识库/云盘统一停用或降权;协作群组、项目看板移除其成员;邮箱做自动转发和外联提示;共享盘清点所有权并迁移。各部门收到通知后,避免私下继续共享内部资料。

小细节:对外名片与签名档同步更新,避免外部联系人误投;IM 上的“欢迎语/自动回复”临时改成团队公共收件方式,业务不断档。

体验感:做得顺的一套流程通常能在午休前跑完,人还没走出门,权限已经“落地为安”。

最后的小结

多说一句,制度写得细一点、提示做得前置一点,大家的配合度会更高。等真正遇到离职高峰,才能从容不迫。

编辑:玲子

2、如何防止机密文件泄露?教你四个防泄密小妙招,25年最新整理

在数字化时代,机密文件泄露如同一颗“定时炸弹”,可能瞬间摧毁企业的信誉与竞争力。

某科技巨头因内部员工误操作,导致核心研发数据泄露,被竞争对手抢先发布产品,市值蒸发数十亿;某医疗机构客户病历遭黑客窃取,引发公众信任危机,赔偿金额高达千万。

这些触目惊心的案例折射出:文件泄密已从“潜在风险”变为“致命危机”。

2025年,面对愈发隐蔽的泄密手段,如何筑牢文件安全防线?

以下四个防泄密小妙招,结合技术与管理双重维度,助你全方位守护机密文件安全。

一、部署洞察眼MIT系统

核心功能:

1. 透明加密技术:运用驱动层过滤技术,采用超高强加密算法,对各种类型的文件进行加密。而且文件在授权环境下,访问时,自动解密,保存时,自动加密;一旦离开授权环境,会立即变成乱码。

2. 行为审计:实时监控文件操作(复制、外发、删除),以及操作时间、操作者账号、操作路径等。

3. 权限动态管控:按角色、需求进行分配文件访问权限,如财务部的员工对采购单有编辑的权限,但其他部门员工只有查看的权限。

4. 安全外发文件:文件需要外发时,可对外发文件进行加密处理,还可以设置有效期(过了时间无法打开,或自动销毁)、打开次数(次数达到文件无法打开)、是否允许打印及编辑等多维度限制,并全程追踪其流向与使用情况。

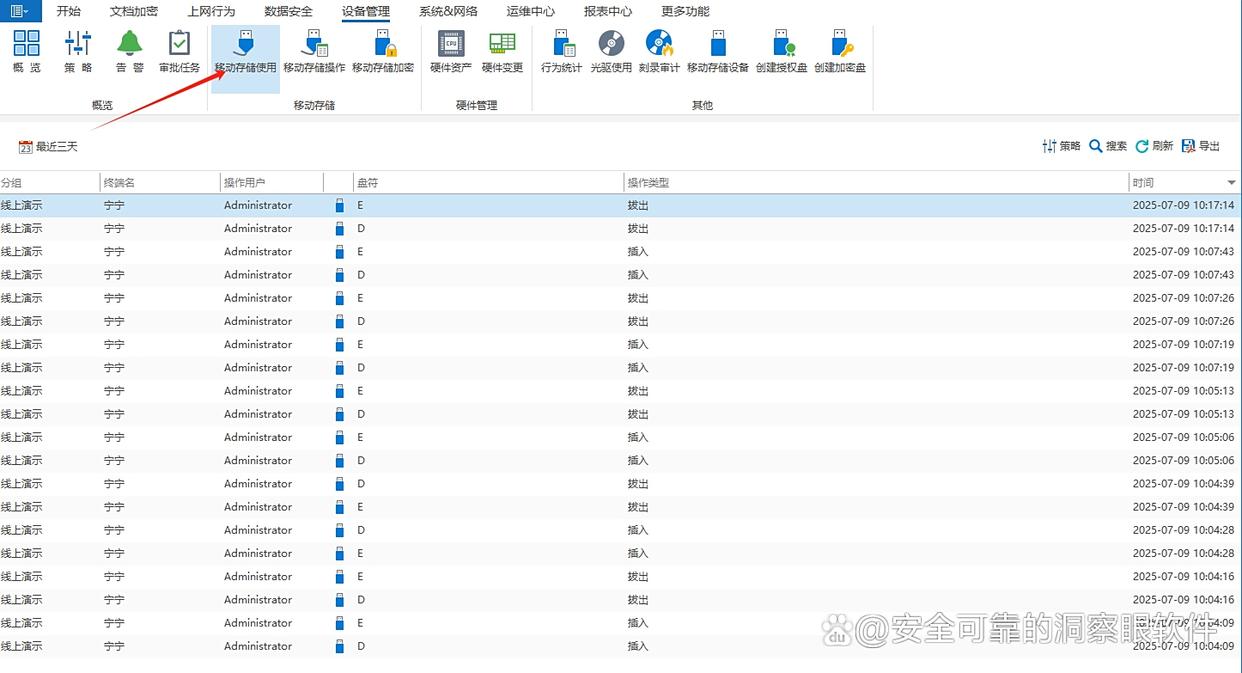

5.移动存储使用:可实时监测电脑的移动存储设备使用情况,自动记录 U 盘的插拔时间、设备信息及操作账号等关键数据。

效果:以“智能防护闭环”为核心,将加密、监控、权限管理深度融合,让企业防泄密从“被动应对”变为“主动防御”。

二、AI驱动的DLP+实时威胁检测

方法:

● 智能DLP系统:使用Symantec DLP或McAfee的AI引擎,自动识别敏感数据(如身份证号、银行卡号、专利代码),拦截高风险外发操作;

● 行为基线分析:通过机器学习分析员工操作习惯,异常行为(如深夜批量下载、向未知邮箱发送文件)实时警报;

● 威胁情报联动:结合全球威胁数据库,识别文件是否被上传至暗网或非法交易平台。

效果:7×24小时监控数据流动,精准拦截恶意或误操作导致的泄密。

三、零信任架构+智能权限管控

方法:

● 零信任网络架构:部署Cisco Umbrella或Okta Zero Trust Network Access (ZTNA),所有访问需通过身份验证、设备安全检测、行为分析等多维度评估,即使是内部员工也需“持续验证”;

● 动态权限分配:基于用户角色、位置、时间动态调整权限,例如敏感文件仅允许“审批通过”后临时访问,离职员工权限立即失效;

● 微隔离技术:将文件服务器分割为独立安全域,防止攻击者“横向移动”窃取其他数据。

效果:打破传统“内网可信”假设,从网络层面杜绝非法访问,即使内部人员也无法越权操作。

四、区块链存储+不可篡改审计

方法:

● 区块链存证:使用Guardtime或Storj将核心文件哈希值上链,确保文件内容、修改记录无法篡改;

● 永久审计链:所有文件操作(创建、修改、访问)写入区块链,形成不可删除的“证据链”,泄密事件可秒级溯源;

● 分布式存储:文件切片加密后存储于多节点,单点故障不丢失,且防黑客集中攻击。

效果:结合区块链的不可篡改性与分布式安全,为机密文件提供“法律级”可信证明,泄密责任清晰可追溯。

编辑:玲子