本文为您提供 “2025推荐六款最新整理的源代码防泄密软件” 相关的内容,其中有: “担心源代码泄露?2025推荐六款最新整理的源代码防泄密软件,”, 等内容。。文章摘要:

1、担心源代码泄露?2025推荐六款最新整理的源代码防泄密软件,

源代码作为企业的核心资产,承载着无数的技术创新和商业机密。

然而随着网络攻击手段的不断升级和内部泄密风险的日益增加,源代码泄露问题已经成为企业面临的重大挑战。

一旦源代码泄露,不仅可能导致企业的技术优势丧失,还可能带来巨大的经济损失和声誉损害。因此寻找有效的源代码防泄密解决方案迫在眉睫。

本文将为您分享六款顶级的源代码防泄密 APP,帮助企业筑牢代码安全防线。

一、洞察眼 MIT 系统

透明加密:运用先进的透明加密技术,在不改变用户操作习惯以及开发流程的前提下,自动对源代码文件进行加密。文件在磁盘上始终以密文形式存储,仅在合法用户正常使用时才会在内存中解密,防止因设备丢失、被盗等导致源代码泄露。

多算法加密:支持 AES、RSA、国密标准等多种自定义加密算法,可依据用户需求选择不同强度的加密方式,满足多样化的安全要求。

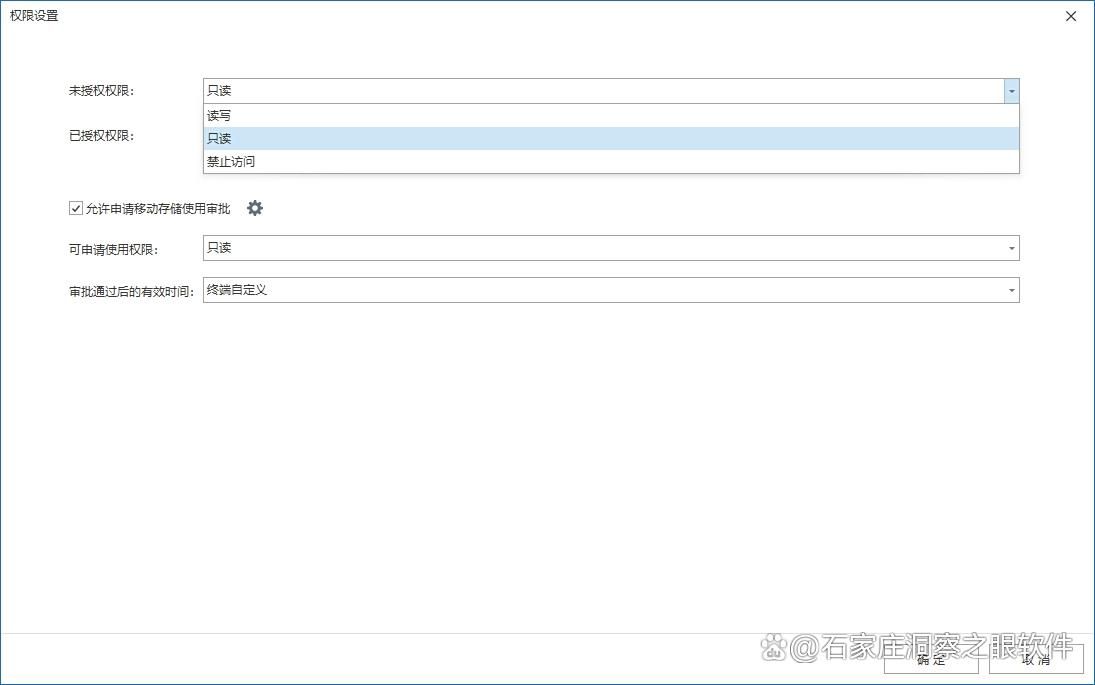

精细权限设置:能够按照企业的组织架构和员工职责,为不同用户或用户组设置细致的访问权限。如开发人员可能仅拥有对自己负责模块代码的读写权限,测试人员只有只读权限,管理人员则可根据实际需要进行全面管理和查看。

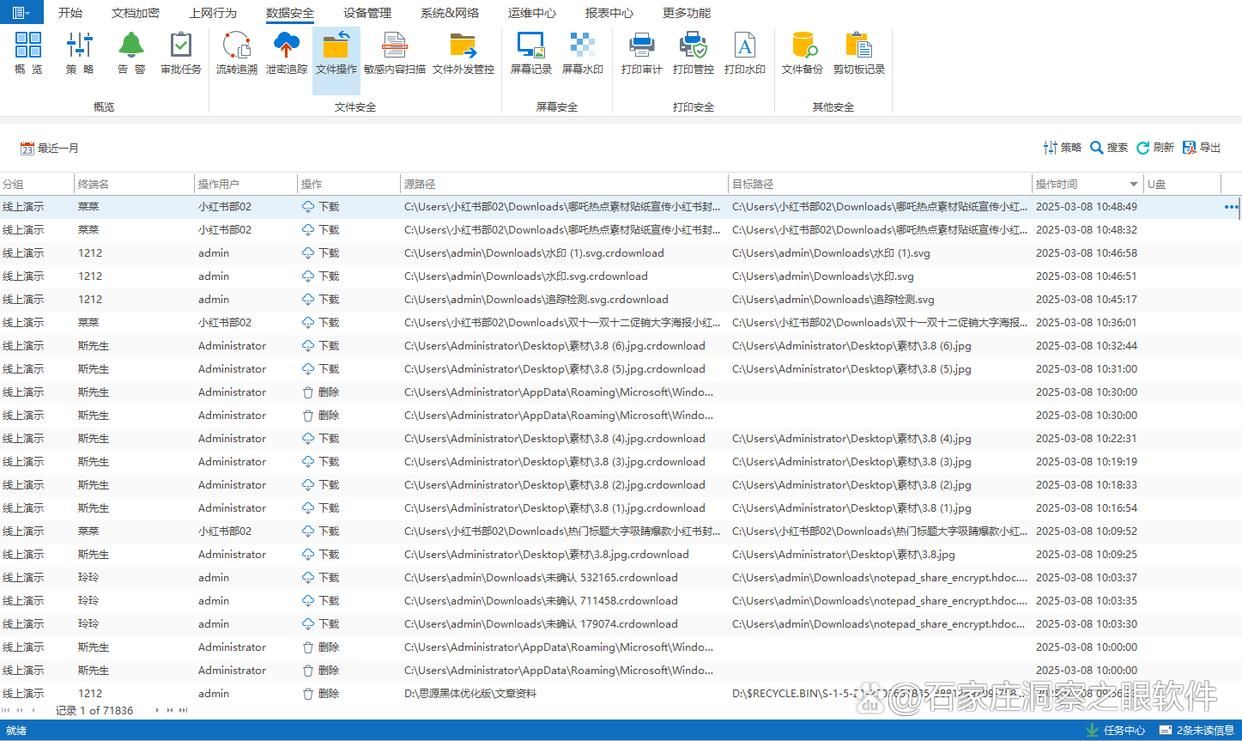

实时操作记录:实时记录用户对源代码的各种操作,如访问、复制、粘贴、删除、传输等,能详细记录操作时间、用户、IP 等信息,以便后续审计和追溯。

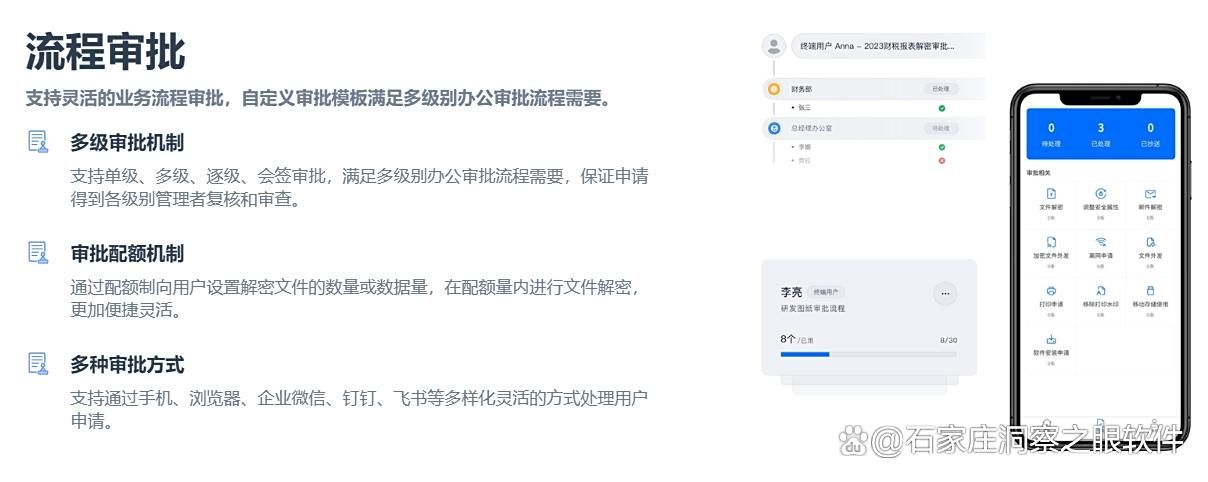

外发审批流程:当需要将源代码外发给合作伙伴、客户或进行外部测试时,系统提供完善的外发审批流程。只有经相关负责人审批通过后,代码才可外发。

二、Trustwave

内网流量一细看,很多异常其实藏不住。Trustwave 会在传输层面找“奇怪的动静”:未授权外发、数据往陌生的外部 IP 流去之类。一旦踩线,直接把流量掐掉,先止血再说。

它不是只看“这是个代码文件”这么粗。能理解内容,配合企业策略做细化控制。比如含有关键算法或敏感标识的片段,禁止出网;触发后就是严格执行。我们有次想把一段脱敏不完全的代码片段发到外网沙箱,被实时拦住,提醒也给得很清楚。

三、Coverity

静态分析做得扎实,能把硬编码密码、未加密传输、潜在的越界问题之类提前揪出来。越早发现,越不至于到上线后补锅。尤其是老仓库里遗留的问题,扫一轮能出不少“陈年暗坑”。

审查辅助也有点意思。基于机器学习的提示会结合变更历史与常见漏洞花样,把“需要看一眼”的区域挑出来。代码评审时不必面面俱到地“翻字典”,把精力放到高风险段落,效率会好很多。

四、EnCase Endpoint

端点全生命周期盯得紧:创建、存储、修改、传输,每个环节都能看到。有人在服务器上临时打包了一份敏感分支准备带走?能第一时间告警。我们内部做过演练,策略触发后动作很快。

实时威胁检测也不只是签名库那一套。结合行为分析,像恶意程序试图扫目录、批量打包、私发网盘链接,或者内部人员越权操作,都会被标记。真遇到风险,能自动隔离机器、断网、同步管理员,把影响面压到最小。

五、Sophos Intercept

最大的感受是“消息灵”。全球威胁情报进来得快,新的攻击手法、恶意样本特征更新很及时,然后自动融入到我们的防护策略里,等于在防线前沿多了一层耳目。

行为分析靠深度学习,学的是“正常”的工作节奏。半夜频繁拉取大量代码、异常时间段登录、短时间内反复导出仓库……这些偏离模式的动作会被迅速拎出来。有同事出差在机场临时处理紧急问题,也会触发提醒,但结合上下文能快速判定真伪。

六、Forcepoint

它的强项在“看人”。不是只盯操作本身,而是把上下文、习惯、业务场景一起放进来判断。像日常代码评审中发几段片段给同组同事,这种分享一般不会被判定为外传;但如果打包整个核心模块往外部邮箱发,即便是同一个人,风险权重就会立刻上来。

动态内容保护覆盖代码的不同状态:静态存储、编译中、运行时都能看。策略会随场景调整,避免某个阶段的“空档期”被钻了。我们在构建链路上做了几次压力测试,关键内容的保护策略会随流程推进自动切换,体验比较顺滑。