本文为您提供 “五大文件摆渡方法” 相关的内容,其中有: “五大文件摆渡方法,构建企业跨网数据安全传输防线(2025必备”, 等内容。。文章摘要:

1、五大文件摆渡方法,构建企业跨网数据安全传输防线(2025必备

企业数据安全与业务效率的平衡成为关键挑战。

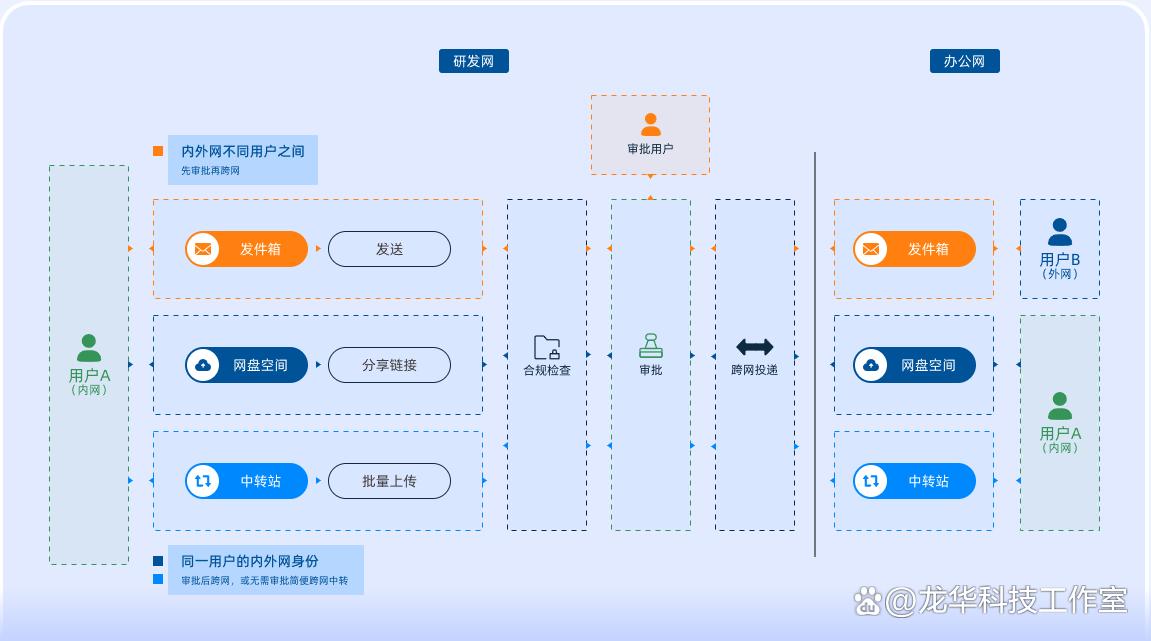

尤其在内外网隔离环境下(如金融、政府、制造业等领域),敏感数据需严格限制在内网流动,但跨网协作需求(如研发文件共享、客户数据同步、审计报告提交等)又迫使企业必须建立安全可控的数据传输通道。

传统方式(如U盘拷贝、邮件附件)存在泄露风险,且难以审计追溯;而手动审批流程效率低下,易成为业务瓶颈。

一、部署洞察眼MIT系统:内外网文件摆渡的实践方案

外发审批流程。跨网发文件,先提申请,走预设的审批链;审批角色、顺序、通过条件都能自定义,贴着企业实际来配。只有过审的文件才允许跨网交换。有时候审批人在高铁上点了同意,流程也能顺畅闭环,这种细碎的场景系统都能顶住。

文件加密传输。基于内核驱动层的加密技术,全程加密、多算法可选;就算被截取,也看不出内容。对用户是“无感”的,拖拽、保存、交换该怎么操作还怎么操作,试过之后才知道几乎没有学习成本。

权限精细化管理。按角色、部门、职责去分配读、改、拷贝、打印等权限;在跨网外发时还能给接收方单独设限,防止二次扩散或不当使用。我个人觉得,这类细粒度控制在合规审计季节特别有用。

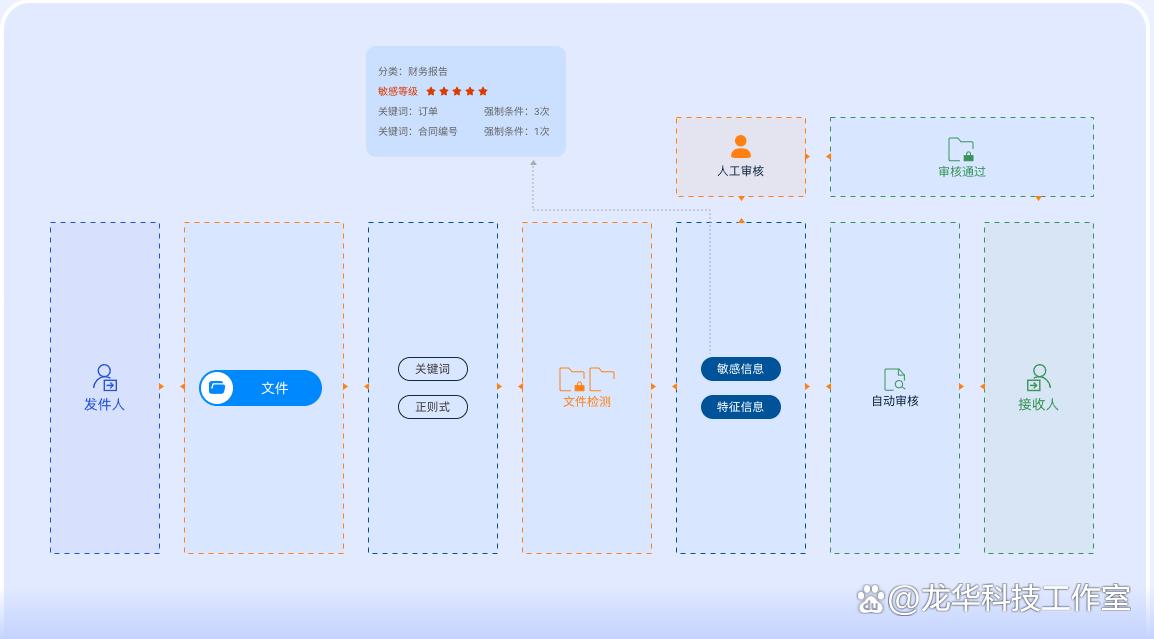

敏感内容识别与拦截。内置内容审查引擎,实时扫描要跨网的文件;敏感信息自动识别、违规外发直接拦截。关键词库可自定义,不同行业都能按自己的“痛点词表”来调,效果往往超出预期。

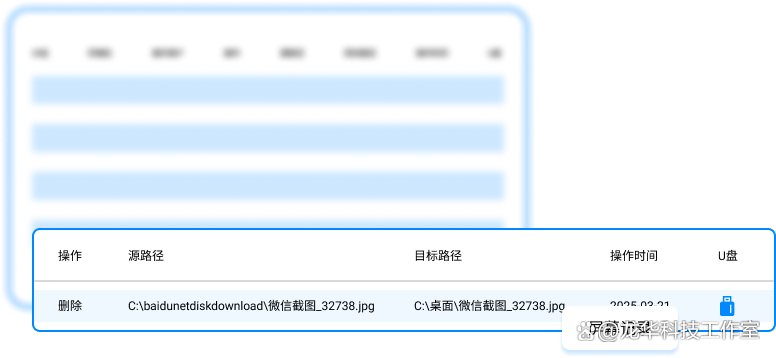

审计追踪与监控。每一次跨网交换都留下完整轨迹:时间、发送方、接收方、文件名、操作类型、审批结果等,生成详尽的审计报表。出了事,能把“谁、什么时间、做了什么”完整还原,取证有据。

二、内容安全与审批管控:从事后追溯到事前预防

敏感信息识别。内置OCR与正则库,图纸里的专利号、技术参数那类“藏得比较深”的内容也能被检出,然后自动触发审批。即便是凌晨加班提交,也会按规则走,不靠人盯。

多级审批。可按文件大小、类型、接收方等条件灵活设置,比如超过100MB需要研发总监审核;高风险传输就该更严一些,日常的小批量往往能自动快走。

病毒查杀。集成卡巴斯基引擎,传输前后都实时扫描,恶意代码不让过。有人在咖啡机旁等着传完,系统已经把可疑文件拦下来了,省得后面补救。

三、审计合规与操作留痕:满足等保三级等要求

全流程审计。发起人、时间、文件名、大小、上传或下载、审批结论等元数据完整记录,审计日志不可篡改,留痕清晰。

合规报告。自动生成对齐等保三级、GDPR等法规的报告模板,合规检查时少跑腿、少截屏,流程可验证。

数字水印。给传输文件打上隐形水印(员工ID、时间戳等),一旦外泄,源头定位很快,问责有据。

四、效率优化与用户体验:在安全和便捷中找平衡

大文件支持。断点续传、多线程加速,TB级图纸也能稳稳地跑。网线抖了一下、不小心关了盖,恢复后接着传,不用重头再来。

批量操作。文件夹级的批量上传与下载,少点几次鼠标就是节约几分钟,协作节奏整体更顺。

集成能力。通过RESTful API接入企业OA,把“提交审批—传输文件—通知接收方”串成闭环自动化。日常就在OA点一下,后台把繁琐活儿干了。

五、运维监控与扩展性:把长期成本压下来

可视化仪表盘。任务状态、带宽占用、存储余量一屏可见;早上巡检扫一眼,哪条链路吃紧、哪个任务排队,心里有数。偶尔来个告警,咖啡还没凉就处理完了。

高可用性。支持集群部署,避免单点故障导致中断;负载均衡让多用户并发时也不塌,迁移升级过程中业务不受影响,更踏实。

模块化设计。按需扩展杀毒引擎、DLP等模块,需求升级时加块“积木”就行,不必重来一套。未来要上更多内容识别策略,也能平滑接入。