本文为您提供 “防止代码被拷贝方法” 相关的内容,其中有: “如何防止程序员拷贝代码?分享四种简单的方法,防止代码被拷贝”, 等内容。。文章摘要:

1、如何防止程序员拷贝代码?分享四种简单的方法,防止代码被拷贝

如何防止程序员拷贝代码这件事,说大不大,说小也不小。代码就是企业的“灵魂件”,既是技术壁垒,也是吃饭的家伙。

最怕的,就是在忙到半夜的迭代中,谁随手一拷,轻松就带走了一大块核心。一次疏忽,可能就是市场劣势、合作纠纷,甚至是灭顶之灾。

内部流转、项目交接、临时调机……这些日常操作里,都埋着拷贝外泄的隐患。

我个人的经验是,别想着一招鲜吃遍天,技术手段加管理约束,一套组合拳下去,既不明显拖慢开发节奏,又能把风险降到够低。

下面这四种办法,实操起来不复杂,落地也比较顺滑。

一、上线洞察眼 MIT 系统,默认把代码“锁”起来

透明加密:开发在授权环境里写代码、保存文件,系统自动加密,全程无感。加密后的代码,只有在授权环境里才能正常打开和编辑;一旦被拷贝到外部设备里,基本就是乱码。我们在一次支付项目里试过,开发同学该写写、该跑跑,流程没被打断。

权限设置:可以按岗位、项目去分配权限,比如核心模块只给核心成员读写,其他人只读或干脆看不到;拷贝、下载、外发等高风险动作单独禁用。

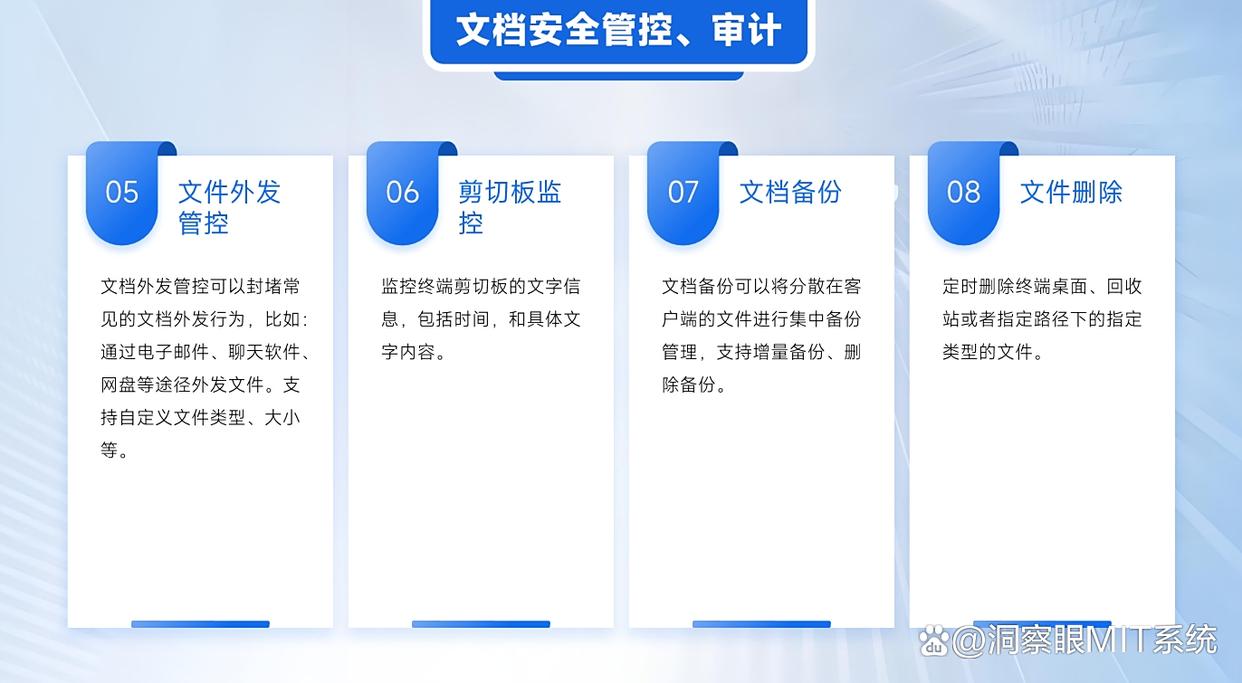

行为审计:把文件的打开、编辑、复制、粘贴、上传、外发这些动作全程记录,遇到异常行为就立即预警,比如短时间内频繁复制、尝试发到外部邮箱等,会马上弹窗提醒,管理员能第一时间介入。

外发流程管控:当需要外发时,必须提交申请,申请上要写名代码的类型、发给谁、做什么等,只有负责人同意,才能外发。同时也可对外发的代码设置有效期、禁止复制/打印等权限。

二、在代码仓库层面做“隔离”,别给人“一把梭”的机会

仓库设计上,先按项目/模块做分区,每块地盘独立授权,让人只看到自己该看的那一小块,减少“顺手多拿”的空间。

再就是把“下载”“导出”这种一键打包式功能关掉,保留必要的“拉取”“提交”权限,大家通过版本控制工具正常开发即可。

这样即便要在本地编译调试,也不会轻易拿到整库的完整拷贝。

有两项日常动作很关键:

定期审计权限,离职、轮岗、外包结束立刻回收,多角色叠加的账号要合并精简,避免历史遗留成口子。

对关键分支加保护策略,强制代码评审与合并规则,既保质量,也控外泄面。这个过程看起来是管理,但实际对安全收益很高。

三、把外接存储和无线传输的“门”关小一点

终端侧能做的事情不少,也比较直接。

常见的做法包括:

禁用 USB 大容量存储,或只读不写。U 盘、移动硬盘插上去识别不到,或者只能读文件,写入直接被拦住。

要是有临时需求(例如导出一些非代码的日志给外部排障),走一次简单审批,开个 30 分钟白名单,用完立即关闭,留痕可查。

关闭蓝牙存储、无线网卡共享、热点反向传输、系统级“隔空投送”之类的通道,堵掉看似便捷但不好控的路径。

对于携带型设备,光驱早就少见,但一些团队还会彻底禁用或拆除,纯粹为了心安。

补一句细节:在安全策略里把敏感目录的复制、剪贴板外发、截屏打印做限制,体验上会更稳妥一些。

这些动作听着强硬,落地时记得配合“豁免清单”和审批流程,让业务场景该快的地方还能快起来。

四、把规矩写清楚、讲明白、签到位,形成习惯和威慑

技术之外,制度是底线。几件事要同时做:

出一份清晰的代码操作规范:不拷贝到个人设备、不用私人邮箱或即时通讯外发、不在非工作环境查看;工作电脑只用企业指定的 IDE、仓库和存储路径,禁止个人云盘、私人文件夹存放代码及衍生文件。

与研发人员签署保密协议,明确知识产权归属、违约责任与赔偿边界,把“禁止拷贝”的范围写细一些,包括复制片段、拍屏拍照、通过记忆复写等常见灰区。

定期做安全培训和抽查,别只停在“签了就完”。真发现违规,要有明确的处理标准,轻重有别但要有力度,形成可感知的后果。

小结

代码安全这件事,技术、权限、设备、制度四件套要一起上。别追求一步到位的“银弹”,先把最容易落地的措施做好,比如仓库隔离和 USB 管控,再叠加无感加密与行为审计,效果会立竿见影。过程中多留一点人情味的弹性窗口(临时授权、限时白名单),既护住产出,又不打断研发节奏。

试用后你会更有感:风险明显降了,团队日常却没被搅乱,这才是长期可持续的安全。

编辑:玲子