本文为您提供 “必备6款源代码防泄密软件分享” 相关的内容,其中有: “源代码防泄密如何实现?保护源代码安全,必备6款源代码防泄密软”, 等内容。。文章摘要:

1、源代码防泄密如何实现?保护源代码安全,必备6款源代码防泄密软

源代码作为企业的核心资产,承载着企业的创新成果和竞争优势。然而随着网络安全威胁的日益复杂多样,源代码泄漏的风险也如影随形。

一旦源代码泄漏,不仅可能导致企业的技术秘密被竞争对手获取,还可能给企业带来巨大的经济损失和声誉损害。

为了帮助企业有效守护源代码安全,本文将为您推荐 6 款超实用的源代码防泄密软件,它们各具特色,能为企业的源代码安全保驾护航。

1、洞察眼 MIT 系统

透明加密:运用先进的透明加密技术,在不改变用户操作习惯以及开发流程的前提下,自动对源代码文件进行加密。文件在磁盘上始终以密文形式存储,仅在合法用户正常使用时才会在内存中解密,防止因设备丢失、被盗等导致源代码泄露。

多算法加密:支持 AES、RSA、Blowfish、国密标准等多种自定义加密算法,用户可根据对加密强度和安全性的需求灵活选择不同的算法。

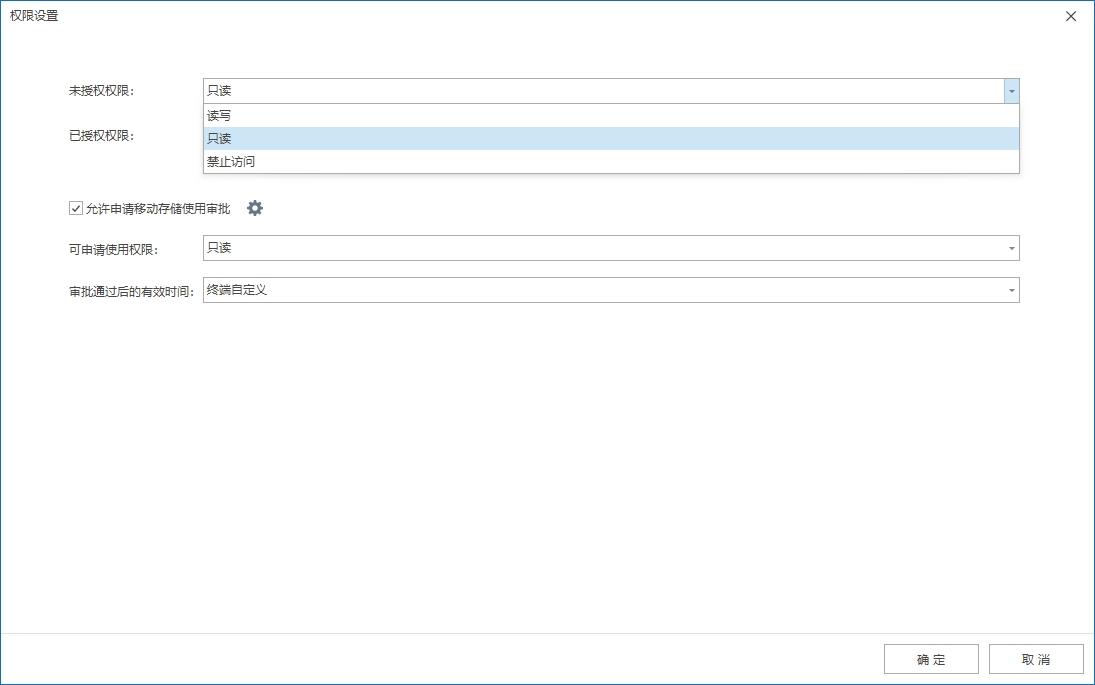

细粒度权限设置:可按照开发团队成员的不同角色、分工以及项目需求,精细地设置访问权限。比如核心架构师拥有对所有源代码的完全访问和修改权限,而普通开发人员仅能查看和编辑自己负责模块的代码,外部合作开发者则可被限制为只读权限。

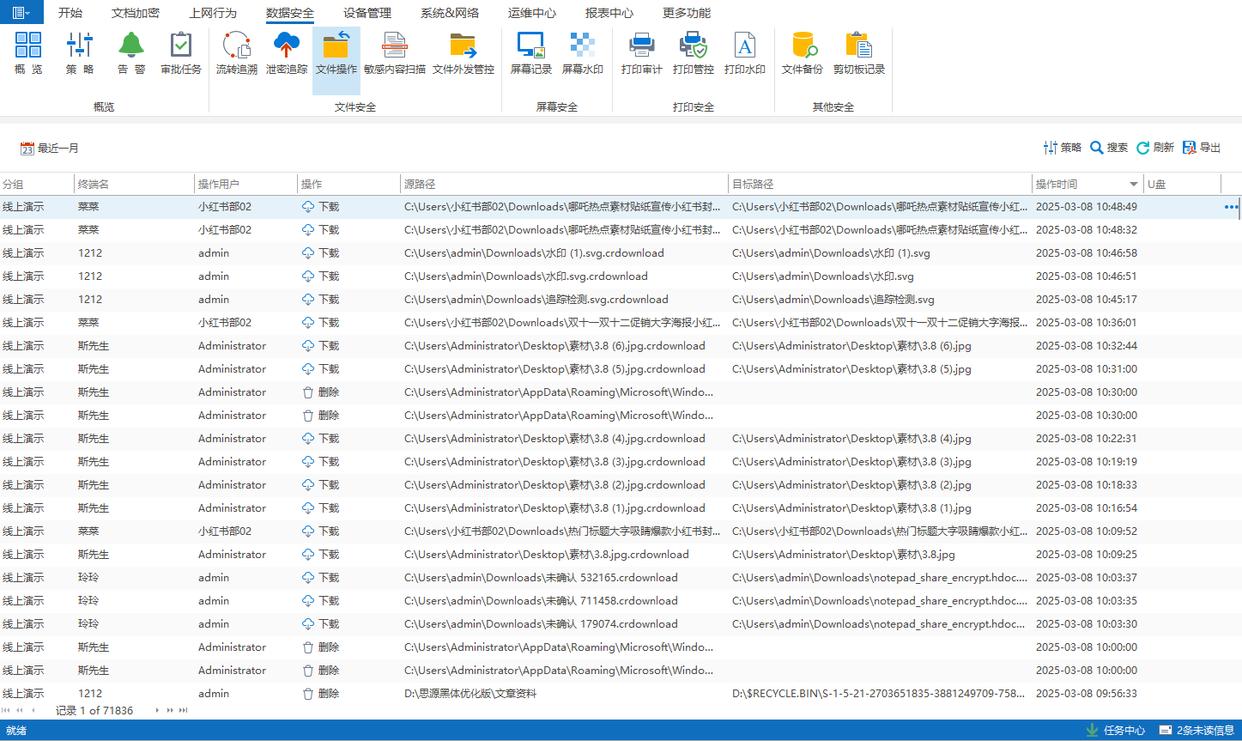

操作记录:实时监控用户对源代码文件的各类操作行为,包括打开、修改、删除、复制等,并详细记录操作时间、操作人员、操作内容等信息,便于企业及时察觉异常行为。

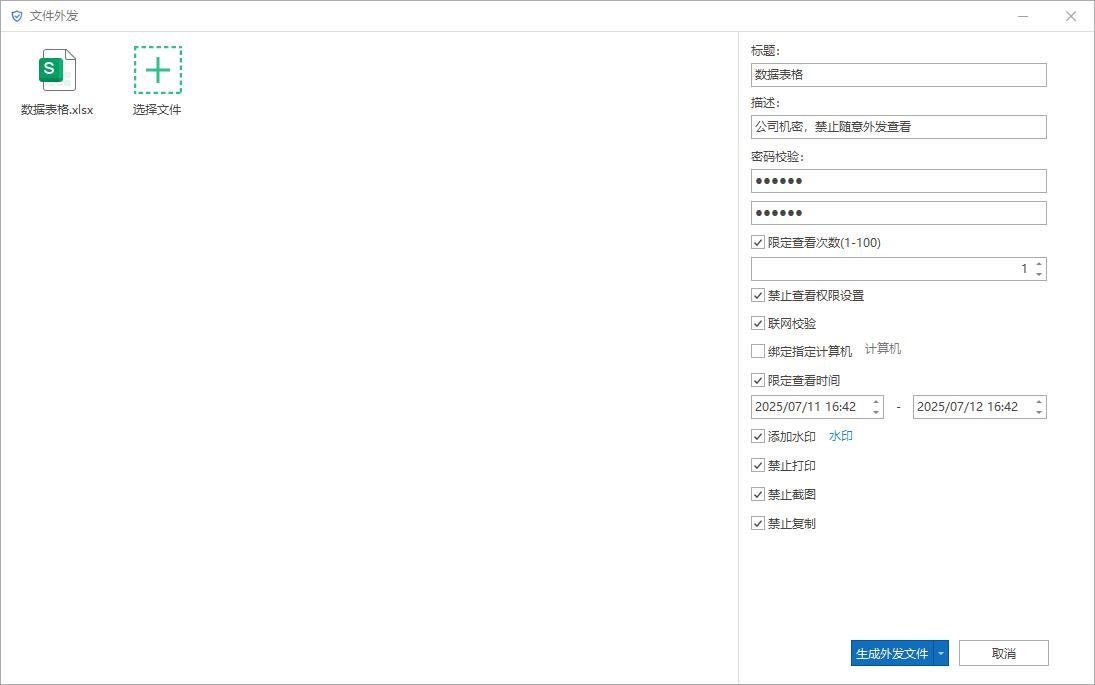

外发限制:即便批准外发,也能设置多种限制条件,如使用期限、打开次数、绑定接收设备等,防止外发的源代码被非法传播和使用。

2、DevSecOps Shield

直接嵌到 CI/CD 里,比如 Jenkins、GitHub Actions。没按要求加密的代码,卡在构建入口,过不去。我第一次接这个流程时,以为是网络抖了,后来才知道是“没加密不让进”的关卡;虽说耽误了十来分钟,但确实避免了把裸代码打进镜像。

第三方依赖也会过一眼,识别开源库里是否夹带敏感信息,省得绕个弯把东西泄出去。尤其老项目里掺着年久失修的依赖,这一步很有必要。

权限会跟着项目节奏走。测试阶段收紧核心代码的改动,上线后再把查看范围进一步缩小。你不用天天手动切换,它会按照预设策略自动调。

3、SourceLock Enterprise

地理围栏到位:结合 GPS 或 IP,默认只能在指定办公区访问。要远程拉代码?可以,但需要额外审批。之前出差在机场临时要看一段 patch,审批通过后才开了只读口子。

敏感操作要“双保险”:下载、打包这些动作同时要密码和硬件令牌(UKey)。手一抖输错了,也只是多花几秒钟重来而已。

代码片段里会嵌隐形水印,放在注释层面,不影响编译。即便有人截图、拍照外传,也能用专用工具反查到来源,这一点对大体量团队挺有震慑力。

4、IntelliSecure Code

IDE 级别的深度集成,VS Code、JetBrains 系列都有插件。你照常敲代码、按保存,实时加密在后台悄悄完成。新同事上手基本不用培训,装好插件就能干活。

多租户彻底隔离。大企业多团队并行不串线,每个团队的密钥独立保管,跨团队误读误写的概率几乎被拿掉了。

遇到风险,管理员一键“急停”。相关仓库立刻冻结访问,同时把最新版本打包备份,方便后续排查和恢复。我们演练过两次,流程很顺,心里有底。

5、CodeVault Defender

操作日志会上链存证。不可篡改这一点,对金融、政务等强合规场景非常友好。审计抽检时,不用东拼西凑材料,链上记录本身就是证据。

外包团队通过临时令牌进场,访问范围、有效期都写死,到点自动回收。有次合作方延期,我们在线把有效期按小时延了一下,既灵活又不失控。

编译产物做了反调试加固。用 IDA、GDB 之类去抠细节的难度被明显拉高,对会“捣蛋”的人来说,这不是一盘好啃的菜。

6、SecureDev Gateway

零信任,意思就是没有“永久通行证”。系统会看人、看设备健康度、看环境安全等级,动态给权限。办公室里的台式机和在陌生 Wi‑Fi 下的笔电,待遇不一样,这是应当的。

传输链路全程 TLS 1.3。中间人想截包嗅探?基本没戏。我们拿内网做过压力测试,延迟提升可感但可控,换来的是稳。

行为建模在后台持续学习,每个开发者的操作“画像”会越来越准。半夜大批量下载、频繁尝试越权访问这类异常,会立刻拎出来告警。我见过一次误报,调了阈值后就没再骚扰过正常工作。