本文为您提供 “讲述八种图纸防泄密方法|防范设计图纸被泄密” 相关的内容,其中有: “图纸还能泄密?讲述八种图纸防泄密方法|防范设计图纸被泄密!”, 等内容。。文章摘要:

1、图纸还能泄密?讲述八种图纸防泄密方法|防范设计图纸被泄密!

图纸作为众多企业和设计单位的核心资产,承载着创意、技术以及重要的商业机密,其安全性关乎着企业的生存与发展。

一旦图纸发生泄密事件,不仅会使企业辛苦积累的竞争优势荡然无存,还可能面临巨大的经济损失和法律风险。

因此,采取有效的防泄密措施,为图纸设计筑牢安全防线,已然成为摆在各相关主体面前的重要课题。

下面就为大家详细介绍八种在 2025 年实用且有效的图纸设计防泄密方法,助力大家守护好珍贵的图纸资源。

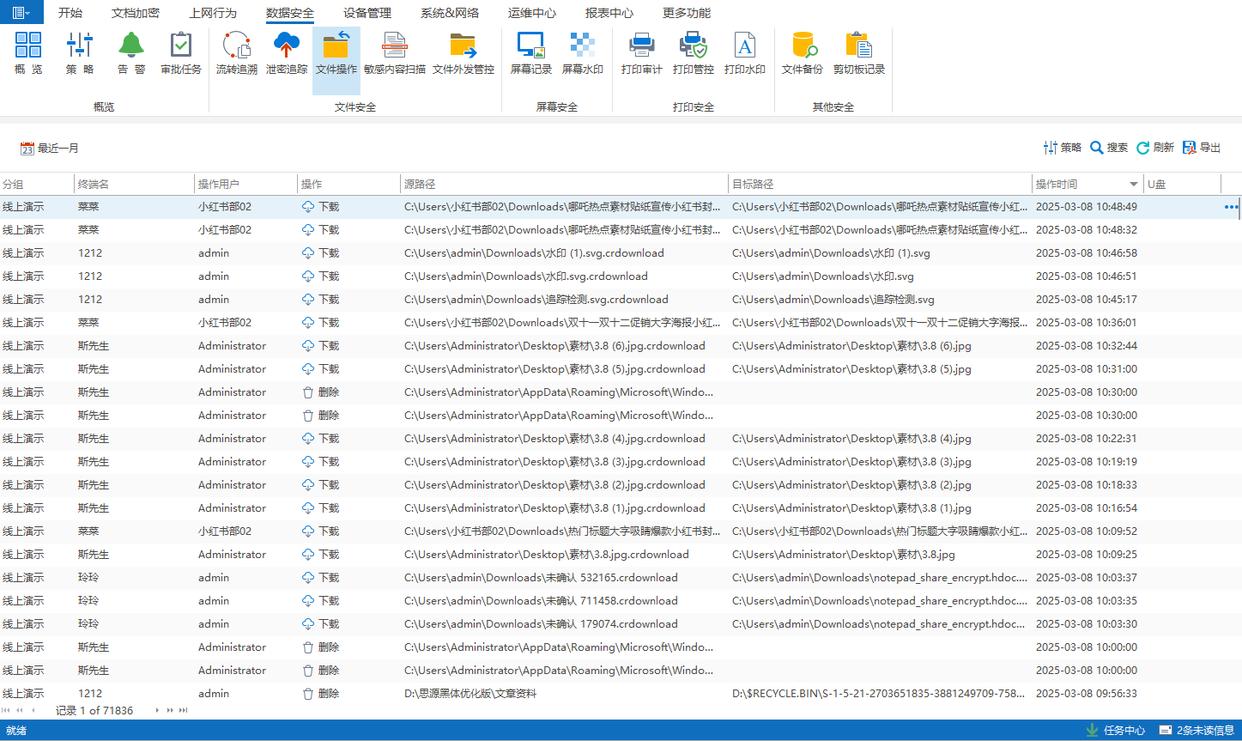

一、部署洞察眼 MIT 系统

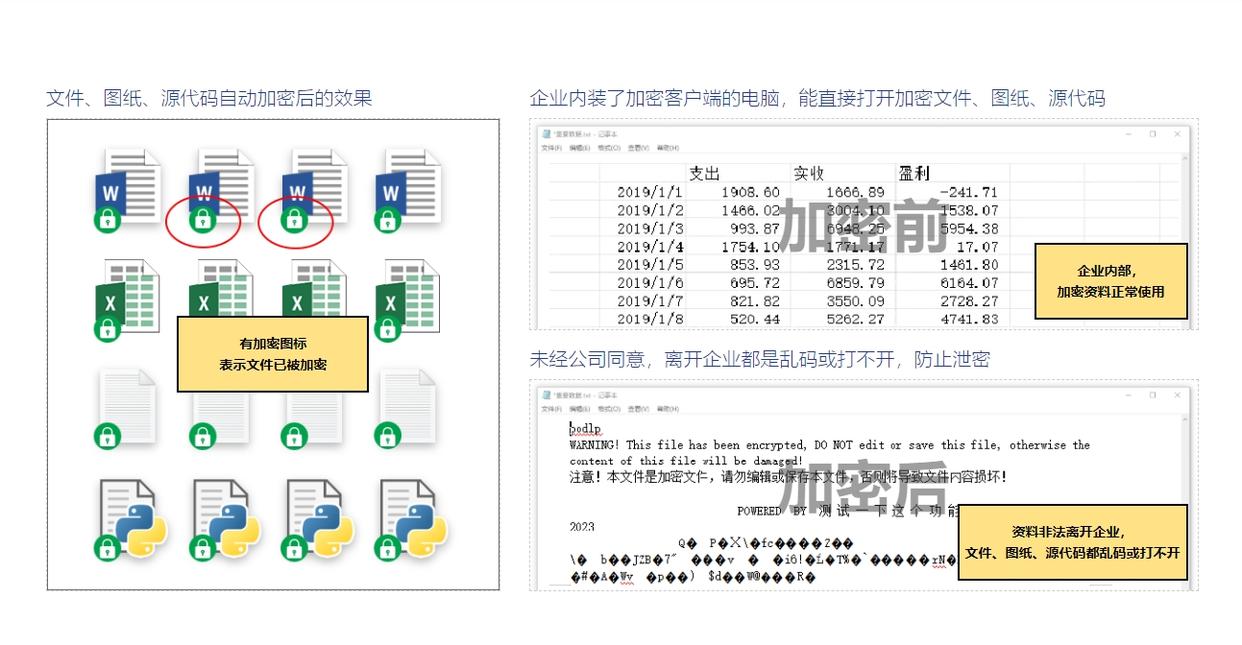

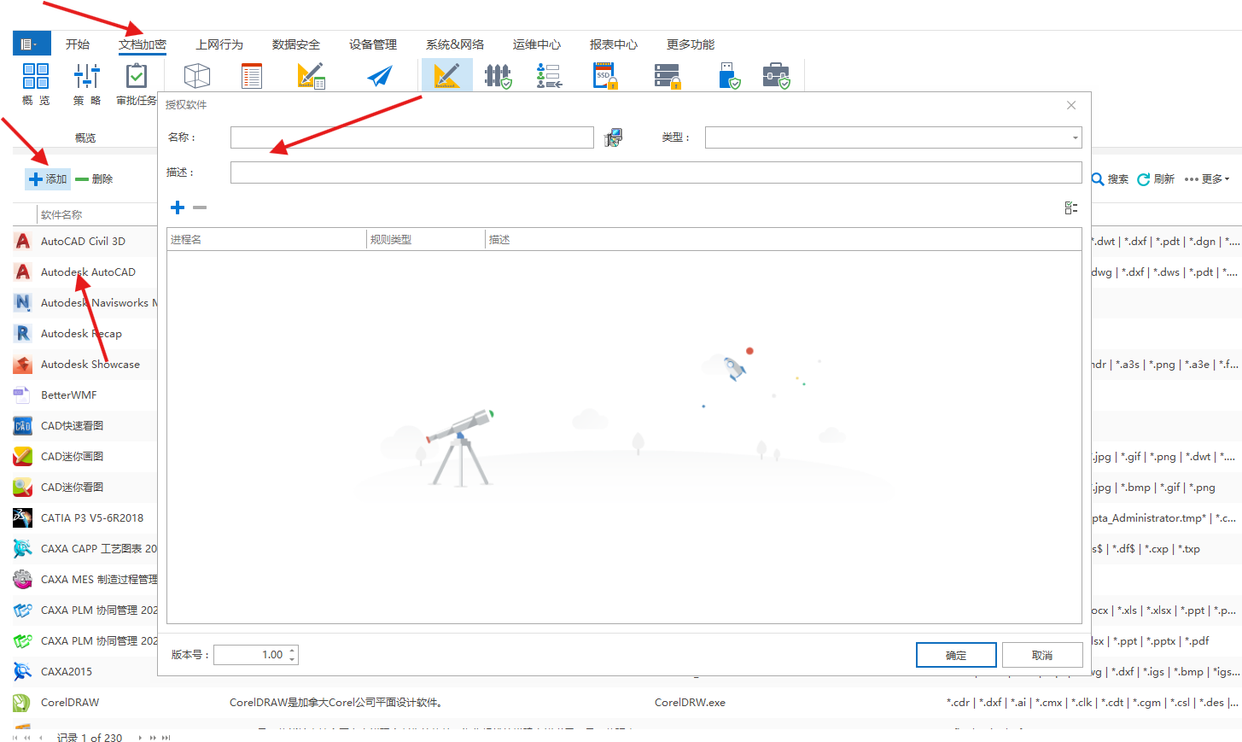

透明加密:可自动适配 AutoCAD、SolidWorks、UG、Revit 等主流设计软件。设计师新建或编辑图纸时,系统会在后台静默加密,保存即加密,无需额外操作。在授权环境内可正常进行设计工作,一旦离开授权环境,文件立刻变为乱码状态。

软件兼容与格式支持:支持多种主流图纸设计软件,如 AutoCAD、SolidWorks、Pro/E、CATIA 等,以及 DWG、DXF、SLDPRT、PRT 等多种图纸格式,确保不同类型的图纸在设计、编辑过程中都能得到有效的加密保护。

多种加密算法:采用 AES、RSA 等加密算法,对图纸文件在传输和存储过程中进行加密,即使硬盘被拷贝或传输链路被截取,获取者也只能得到密文,无法打开查看。

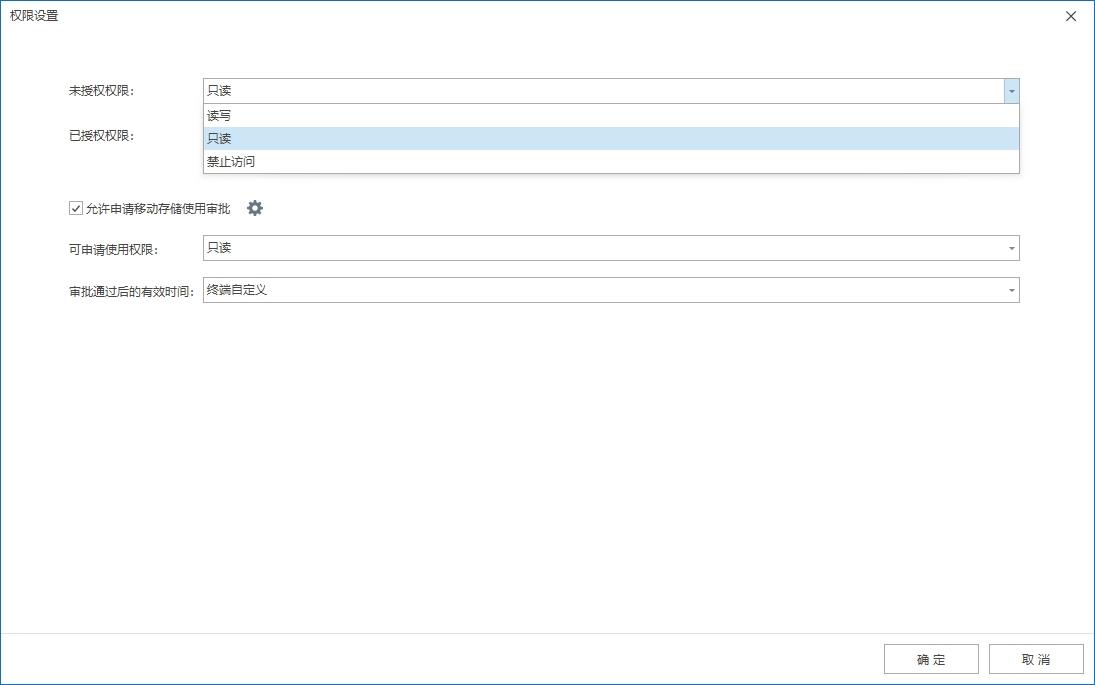

精细权限控制:可按照岗位、部门、项目来划分图纸访问权限,包括读取、编辑、打印、复制、截屏等。例如普通设计师仅能编辑本项目图纸,客户仅能查看轻量化模型,越权访问会直接被拦下。

行为审计:系统会实时记录员工对图纸文件的关键操作,如打开、编辑、打印、复制、删除等,每条操作都有时间线。出现可疑行为会自动告警,并且能联动即时阻断,便于事后追责和还原文件流向。

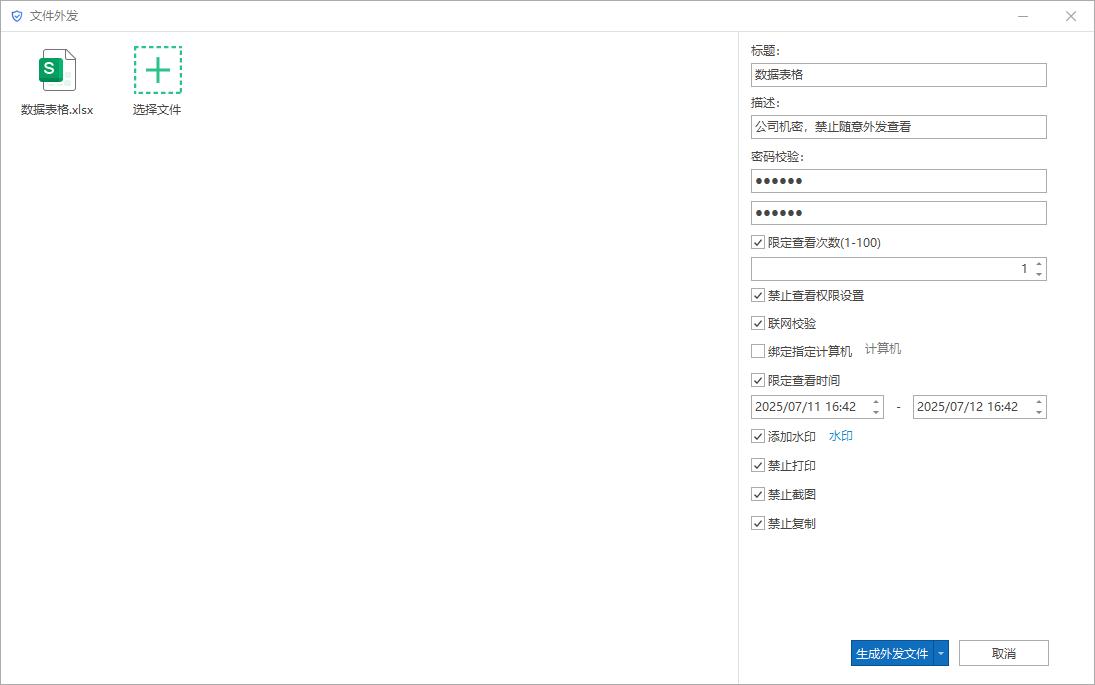

外发管控:支持将外发图纸制作成 “加密外发包”,可精细设置权限,如打开次数、有效时间段、是否允许打印 / 复制 / 截屏等,还能加口令并绑定设备机器码,换设备则无法打开。到期或次数用完,文件自动失效。

二、采用区块链技术进行图纸管理

存储这块,不必追求华丽的词儿,核心就两点:加密和可追溯。图纸先用公钥加密(谁有对应私钥,谁才能看),再把关键元数据和操作记录写进链上。顺带一提,实际落地一般不会把整份大文件硬塞到链里——通常是把加密后的文件放在分布式存储(比如对象存储或去中心化存储),链上留指纹(哈希)、索引和权限策略,这样既稳又省成本。

它的好处,简单说就是两头硬:一头是去中心化,没有单点崩盘的风险;另一头是审计链条完整,创建、修改、访问,每一步都留下时间戳和签名。哪怕只是某次异常的夜间访问,事后也能顺着链路把人和动作捋清楚。我个人的体感是,这类方案对版权敏感、外包协作又频繁的团队尤其友好,外发也不太心虚。

三、限制移动存储设备的使用

做法不复杂,但要下决心:在终端管理或网络策略里,直接管住 USB 等移动存储。要么全部禁用,要么开白名单(只认公司统一发的加密 U 盘,序列号对得上才能接)。这样做的实际效果很直接——“想顺手拷一份带走”的路径被掐断了。

别光禁,还得看:接入了什么设备、拷了哪些文件、什么时候拔插,都要有审计。遇到异常(比如短时间大量复制核心目录),即时告警、自动断开,这才叫可控。有一次我们做演练,插上非白名单设备,桌面立刻弹出阻断提示,这种“可见的安全”会让人收敛很多。

四、运用数字水印技术

水印要趁早加——生成或保存时就带上,信息别省:版权、公司标识、使用者、保密级别都可以塞进去。可见水印对外交流很好用,有点“请自觉”的提示意味;内部核心图纸更建议上不可见水印,平时看不出,但真要溯源,一抽就出来。

它的价值在事后也不打折:打印、截屏、二次转存,只要水印在,就能追到来源和责任人。说句实在话,很多人不是不懂保密,只是觉得“查不到”。水印让这件事变得“查得到、查得快”,威慑力马上就有了。

五、限制图纸文件的打印权限

具体操作很接地气:在常用软件里(PDF 的 Adobe、各类 CAD),直接把打印权限控起来。禁打、限打、只给某些人打,甚至限制份数,都可以按项目或级别细化。对机密件,默认不打印,确需打印走审批,这套流转清清楚楚。

网络侧也别放松:给打印机做访问控制,只有授权的人和设备能连上。我们试过在高保密区用单独的打印 VLAN,未授权设备即使拿到网线也动不了,这种“物理+逻辑”的双保险,场景里很管用。

六、运用文件加密网关进行防护

把网关放到关键出入口,让它自动识别图纸并加解密:内部外发时,按策略自动加密、带上密钥管理;外部进来的文件,先验签、再解密,该隔离就隔离。使用者的感受更像“多了一层透明保护膜”,流程不变,安全加码。

好处在集中化:规则统一下发,密钥集中托管,传输全程可审计。需要的话还可以叠加一些细粒度能力,比如有效期、撤销访问、只读防拷贝(具体看产品支持程度),对供应链协作很友好,临时伙伴到点就失效,省去后患。

七、建立图纸使用的审计追踪机制

从创建、打开、编辑、保存、外发,到打印、复制——每一步都记账:时间、人员、动作、对象,一项不落。很多系统自带审计,专业审计平台也更细,关键是把日志留够、留全。

留完要用起来。定期做分析:异常时段访问、访问频率突增、数据量异常、跨区域登陆,这些都能拉出模型来“点灯”。一旦灯亮,先降权限、再核查,必要时冻结账号。我个人建议把高风险图纸做成周报清单,十分钟扫一眼,谁动了什么,一目了然。

八、开展定期的安全漏洞扫描

范围别缩水:与图纸有关的终端、服务器、网络设备、应用软件(尤其是 CAD/PLM 等专业软件),都在扫描清单里。系统补丁、应用组件、协议栈问题,一个都不能漏。工具选成熟的,内外网分开跑,避免盲区。

发现漏洞,动作要快:能打补丁就打,能升级就升级;暂时无解的,立刻加临时防护——例如限制有风险的软件访问核心库、把高危端口先收紧。还有个小经验:先在测试环境验证补丁和兼容性,再推生产,既不拖更,又不影响设计进度。