本文为您提供 “文件防泄密技巧” 相关的内容,其中有: “公司怎么防止文件泄密?学会这七个文件防泄密技巧,保护文件安全”, 等内容。。文章摘要:

1、公司怎么防止文件泄密?学会这七个文件防泄密技巧,保护文件安全

在数字化办公时代,文件里装着客户数据、商业机密、技术专利这些“命根子”。一旦因为内部疏忽或外部攻击泄了密,往往不是一个部门的事——财务数据对不上、法务接到投诉、品牌口碑也跟着受影响。很多企业想做防护,却不知道该从哪一环下手。

其实不必上来就堆复杂技术,先把几件基础工作做扎实就能挡住大半风险。这里整理了七个经过一线实践检验的文件防泄密技巧,兼顾技术防护、管理规范、员工意识等维度,落地不难、见效也快,让文件更安全!

技巧一:部署洞察眼 MIT 系统,构建全流程技术防护网

说到底,靠工具辅助是企业防泄密的硬功夫。洞察眼 MIT 系统把文件从生成、流转到存储这一整条链路都“看在眼里”,相当于在文件旁边配了个谨慎的保镖。

智能加密:

把 AI 敏感识别和加密技术绑在一起用。系统会在公司电脑里做自动巡检,像合同编号、客户手机号、技术参数这类特征能被精准识别,随后自动打标签并加密——源头就锁住了,别人想私拷一份?基本没戏。

我们在一次试点里就遇到过,工程部把含设备序列号的表格放到桌面,系统一秒钟就标红提醒。

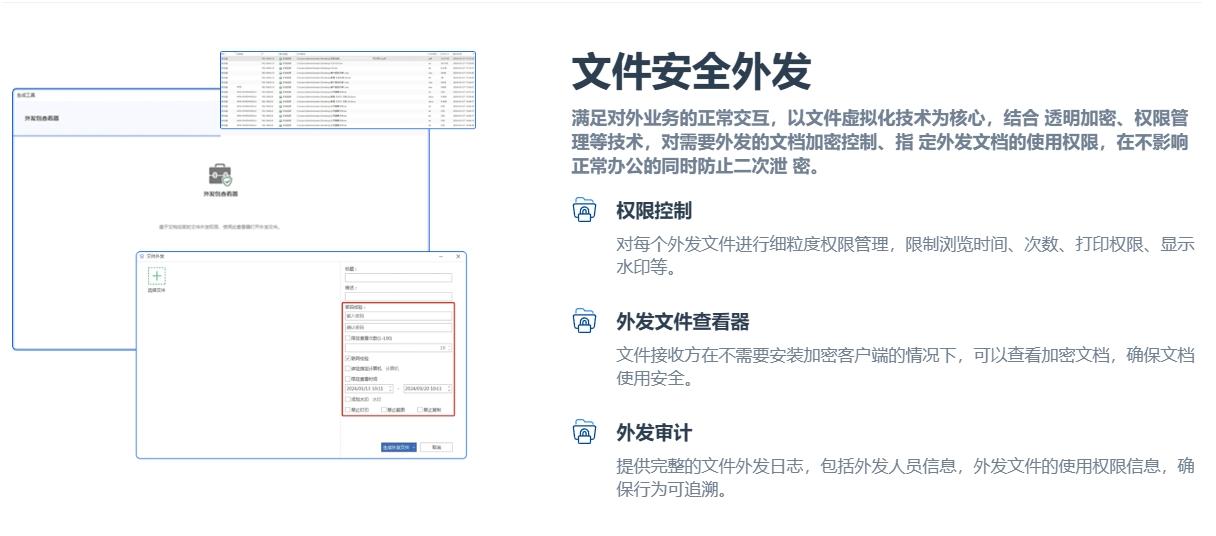

文件外发:可以让外发文件自带加密外衣,同时设置有效期、可打开次数、禁止复制/打印等权限。文件离了公司这道门,也不至于“裸奔”。有同事出差在机场临时改了一个权限,合作方能看但存不了,省心。

文件操作记录:每份文件从新建、编辑、删除到外发,都会留下记录,谁在什么设备、什么时间动过它,一目了然,还能自动生成动态操作图谱。真要出现可疑迹象,管理员顺着图谱就能把人和事捋清楚,导出 PDF 审计报告也方便合规检查。上周一次应急排查,十分钟就定位到非授权导出的人。

敏感文件报警:系统内置敏感识别引擎。只要发现有人非法访问、违规操作、或想通过高风险渠道外发敏感文件,立刻告警通知管理员——手机叮的一声,处置就能跟上,避免事态扩大。

技巧二:建立文件分级分类制度,明确权限管理规则

文件管理一乱,泄密风险就钻空子。把分级分类和权限捋清楚,才能做到“合适的人访问合适的文件”。

按敏感程度分级:把文件分成“公开”“内部”“保密”“绝密”四级。比如产品宣传册是“公开级”、日常办公通知是“内部级”、客户合同是“保密级”、核心技术图纸归“绝密级”。用颜色或标识贴区分,远远一看就明白。我们给法务的模板统一黄色贴,研发图纸直接红色强提醒。

按岗位分配权限:在文件服务器或云盘上细分权限。“公开级”全员可看,“内部级”限部门,“保密级”要部门负责人点头,“绝密级”只给核心管理层与项目负责人,杜绝跨岗越权。一些公司还会给临时项目设置时效权限,到期自动回收。

定期权限审计:每月由 IT/行政梳理一遍,离职、调岗人员的访问权限该回收就回收,长期不用的“僵尸权限”直接清掉,别让冗余权限变成隐患。这个动作不复杂,但很值——我们就见过因为忘记回收离职账号,外包商还能翻到旧报价的案例。

技巧三:管控终端设备接口,阻断物理介质泄密渠道

U 盘、移动硬盘这些小玩意儿,是文件外流的高发口。把终端接口管住,物理泄密的风险能一下子降下去。

USB 端口精细化管理:在公司电脑上装端口管控(或用路由器后台策略),把 USB 接口分成“仅充电”“只读”“加密写入”三种模式。比如生产车间电脑设“仅充电”,别给插 U 盘的机会;行政电脑设“只读”,只能读不能写。有的工厂干脆在车间主机的空闲 USB 口加物理封堵,省得犯错。

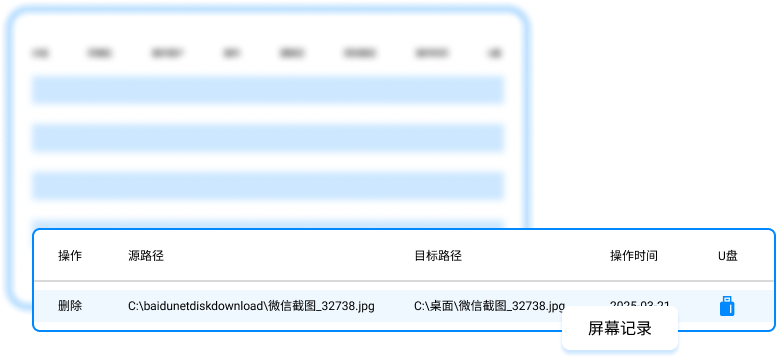

记录外接设备操作:打开“外接设备日志”,把 U 盘、移动硬盘的插拔时间、设备型号、传输的文件名都记下来。一旦出现异常(如短时间大量拷贝“保密级”文件),立刻告警,追责有据。我们遇到过周末深夜的批量拷贝,日志一查就定位到具体机器。

禁止非授权设备接入:在局域网里设白名单,只允许备案设备接入。陌生设备一插,系统自动拦截并弹窗提醒,别给外部设备可乘之机。

技巧四:规范邮件与社交平台使用,管控外部沟通泄密风险

邮件、微信、LinkedIn 这些沟通工具很方便,也容易“带走”文件。把流程规矩立起来,风险就能压下去。

邮件内容智能过滤:在企业邮箱里加“敏感内容检测插件”。员工点发送时,正文和附件会被自动扫描;含“核心技术”“报价单”等敏感词或敏感文件时,走审批流,等负责人确认才发;同时禁止用个人邮箱发公司文件,统一走企业邮箱。一位销售同事习惯性用私人邮箱,后来统一切换,误发率肉眼可见地降了。

社交平台使用管控:在员工手册里写明“社交平台文件使用规范”,禁止在朋友圈、微博、LinkedIn 等发布带机密的信息、图片、文档;IT 部门可用网络管理工具观察社交软件的文件传输,把含敏感信息的发送拦截。午休时随手一发的截图,最容易出事,这条要反复提醒。

钓鱼邮件防护培训:定期做钓鱼邮件演练,比如伪装成客户的附件、看似正常的会议链接(其实暗藏木马),让员工上手识别,提高警惕性。点错一次并不可怕,关键是知道下次怎么避开。

技巧五:加强员工安全培训,提升内部防泄密意识

多数泄密并非“恶意”,往往是疏忽导致——误发、密码外泄、群里传错人。把人的意识提上来,是第一道防线。

新员工入职培训:把文件防泄密做成入职必修课,讲清分级制度、外发流程、违规后果,再配几个真实案例(比如误发合同导致客户流失)。培训完签《文件安全保密协议》。我们还会在会议室门口贴一张“小心外发”的提醒牌,效果出奇地好。

定期全员复训:每季度来一轮,内容包括“最新泄密案例”“敏感文件识别”“应急处置流程”,培训后做线上测试,没过线的补学。这不是走过场,很多同事就是在复训时补齐了“高危场景识别”的短板。

树立正向激励:设“文件安全标兵”,对遵规守纪、主动发现隐患的同事给奖励或表彰。氛围对了,大家都会更自觉。

技巧六:做好文件备份与版本管理,防止篡改与丢失

文件被恶意篡改、误删,表面看不是“泄出去”,但后果一样糟。把备份和版本管好,等于给业务加了一层保险。

自动定时备份:在文件服务器或云盘里打开“自动备份”,每天凌晨做全量、工作时段每小时做增量(只备修改内容)。备份放两处:本地和云端各一份,设备坏了也不怕。我们常用的做法是周日夜里再跑一次周全量,第二天心里更踏实。

文件版本追溯:启用“版本管理”。文件每改一次就留一个版本,记录修改人、时间、改动点,需要时一键回滚。技术同事改图纸出了差错,直接退回前一版,不用熬夜重画。

废弃文件安全删除:对不再使用的“保密级”“绝密级”文件,别直接删或清回收站,要用“文件粉碎工具”多次覆盖彻底清除,免得被恢复软件还原。

技巧七:构建网络边界防护,拦截外部攻击泄密

黑客、病毒是外部威胁里的主力。把网络边界守住,外部要拿到文件就难多了。

部署防火墙与杀毒软件:在网络入口上架企业级防火墙,配置“敏感文件传输拦截规则”,未授权外部 IP 无法访问文件服务器;终端统一装正版杀毒,开实时防护,定期全盘查杀,木马想偷资料也摸不进去。

限制外部网络访问:通过路由器策略,办公电脑禁止连陌生 WiFi,只允许进公司内网或备案企业热点;远程办公必须走公司 VPN,并开“双因素认证”(密码 + 手机验证码),安全性直接拉满✓。

监控网络异常流量:用网络管理工具盯实时流量。如果某台电脑短时间大量上传(比如几小时冲上几十 GB),立刻拉响告警,管理员可远程接管查看,必要时先断网再核查,止损更及时。

以上七个文件防泄密技巧,从技术、制度、人员到网络把防护链闭合了。无论企业规模大小,都能快速落地。尤其是部署洞察眼 MIT 系统,为“全流程技术防护”打底,再叠加管理与培训这两翼,形成“技术 + 人 + 制度”的三重保障。文件离泄密远一点,核心资产就稳一点,日常办公也能更安心!