本文为您提供 “DLP数据防泄密方法” 相关的内容,其中有: “DLP数据防泄密方法有哪些?分享五个DLP数据防泄密方法,快”, 等内容。。文章摘要:

1、DLP数据防泄密方法有哪些?分享五个DLP数据防泄密方法,快

“王总,出事了!我们的核心客户名单和报价策略被泄露了,现在竞争对手正在用我们的报价精准“挖”客户!”

办公室里,销售总监李明(化名)的电话如同惊雷,让刚刚结束一场重要会议的王总瞬间头皮发麻。经过紧急排查,最终发现是一名即将离职的员工,在最后一周通过个人邮箱,将一份份核心资料悄悄带走了……

这并非危言耸un,在数字化办公普及的今天,数据泄露就像一颗潜伏在企业内部的“定时炸弹”,随时可能引爆,给企业带来无法估量的经济和声誉损失。 幸运的是,我们可以通过科学的方法进行有效防范。今天,我们就来深入聊聊数据防泄密(DLP)的五种核心方法,帮助您守护企业的数据生命线。

一、 什么是DLP数据防泄密?

DLP(Data Loss Prevention),即数据防泄密,是一套旨在防止企业核心敏感数据外泄的安全策略和技术方案。 它的核心任务是“识别、监控、保护”,通过一系列技术手段,确保无论数据是在电脑上存储(静态数据)、通过网络传输(动态数据),还是正在被员工使用(使用中的数据),都能得到有效管控,防止未经授权的泄露、滥用或外传。

二、 五大DLP核心方法,构建您的数据安全“护城河”

方法一:网络边界的“哨兵”—— 网络DLP

网络DLP就像在企业网络的“大门口”设立了一个严格的哨兵。它专门监控所有进出企业网络的数据流量,无论是员工发送的电子邮件、上传到网盘的文件,还是通过即时通讯工具(如微信、QQ)传输的内容,都逃不过它的“法眼”。 一旦发现有包含“核心技术文档”、“客户名单”等敏感关键词或格式的数据外传,系统会立刻进行拦截或向上级告警,从源头阻断泄密通道。

方法二:终端设备上的“贴身保镖”—— 终端DLP

如果说网络DLP是守大门,那么终端DLP就是为每台员工电脑配备的“贴身保镖”。 内部员工有意或无意的行为是导致数据泄露的主要原因之一。 终端DLP能够精细化管控员工在电脑上的各种操作,例如:

外设管控: 禁止未经授权的U盘、移动硬盘等设备接入电脑,防止资料被轻易拷贝带走。

打印控制: 可以设置某些敏感文件禁止打印,或在打印时自动添加溯源水印。

截屏限制: 防止员工通过截图、录屏等方式泄露屏幕上的敏感信息。

通过这些细致入微的管控,终端DLP能有效防止数据通过物理渠道流失。

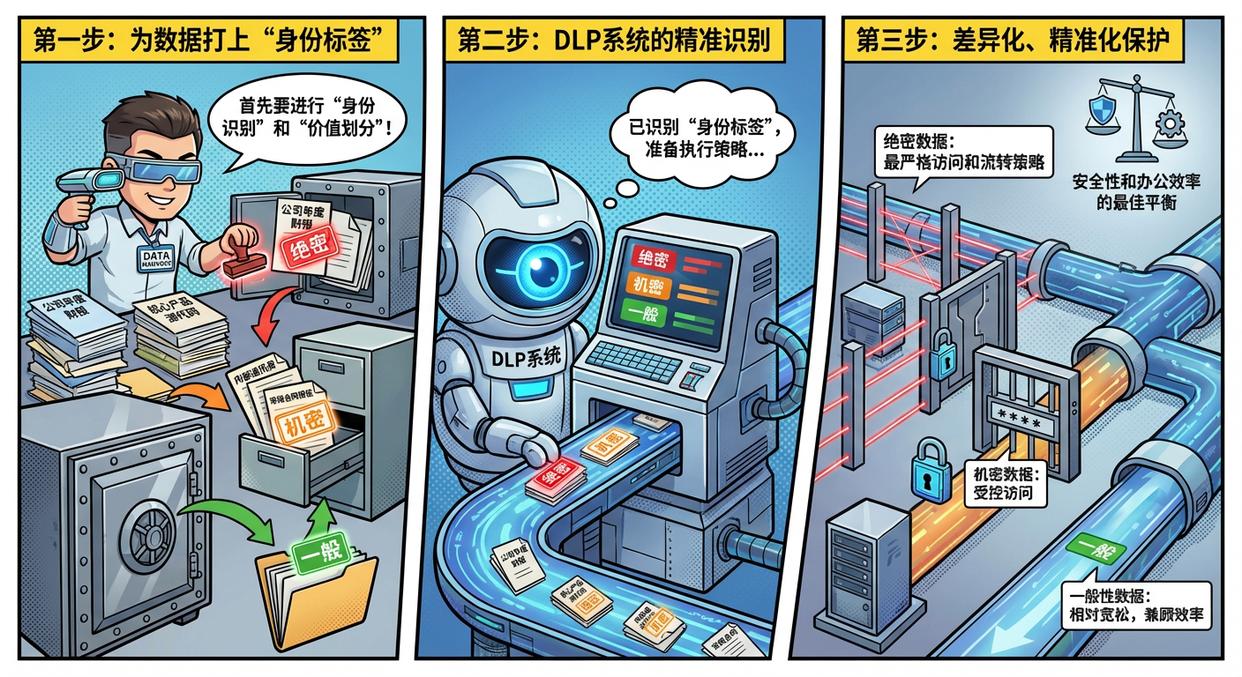

方法三:为数据打上“身份标签”—— 数据分类分级

在防泄密之前,我们首先要知道“要保护什么”。数据分类分级就是为企业内部的数据进行“身份识别”和“价值划分”的过程。 比如,将“公司年度财报”、“核心产品源代码”标记为“绝密”等级;将“内部通讯录”、“常规合同模板”标记为“机密”等级。

完成分类分级后,DLP系统就能依据这些“身份标签”进行差异化、精准化的保护。对于“绝密”数据,可以设置最严格的访问和流转策略,而对于一般性数据,则可以保持相对宽松的策略,从而在安全性和办公效率之间找到最佳平衡。

方法四:数据安全的“金钟罩”—— 访问控制与加密

访问控制和加密是数据防护最经典也是最有效的手段之一。

访问控制: 遵循“最小权限原则”,确保每位员工只能访问其工作职责所必需的数据。 比如,销售人员无法查看研发部门的技术图纸,财务人员也无权访问市场部的营销方案。

数据加密: 这是保护数据的最后一道防线。通过对核心数据进行加密,即使文件被非法获取,窃取者也因没有密钥而无法查看内容,只能得到一堆毫无价值的乱码。

方法五:洞察异常的“鹰眼”—— 用户行为监控与分析

传统的防御手段往往是被动的,而现代DLP策略更强调主动防御。用户行为分析(UBA)技术,正是实现主动防御的关键。 它不再仅仅是封堵某个端口或禁止某个操作,而是通过持续监控和智能分析,从海量行为中识别出高风险的“异常点”。

例如,一位平时只在白天处理文档的员工,突然在凌晨开始大量下载或打包加密文件,这就是一个典型的异常行为。

在这方面,市面上专业的DLP系统,如洞察眼MIT系统,就提供了强大的解决方案。它不仅仅是简单的行为记录,更是企业数据安全的智能分析大脑。

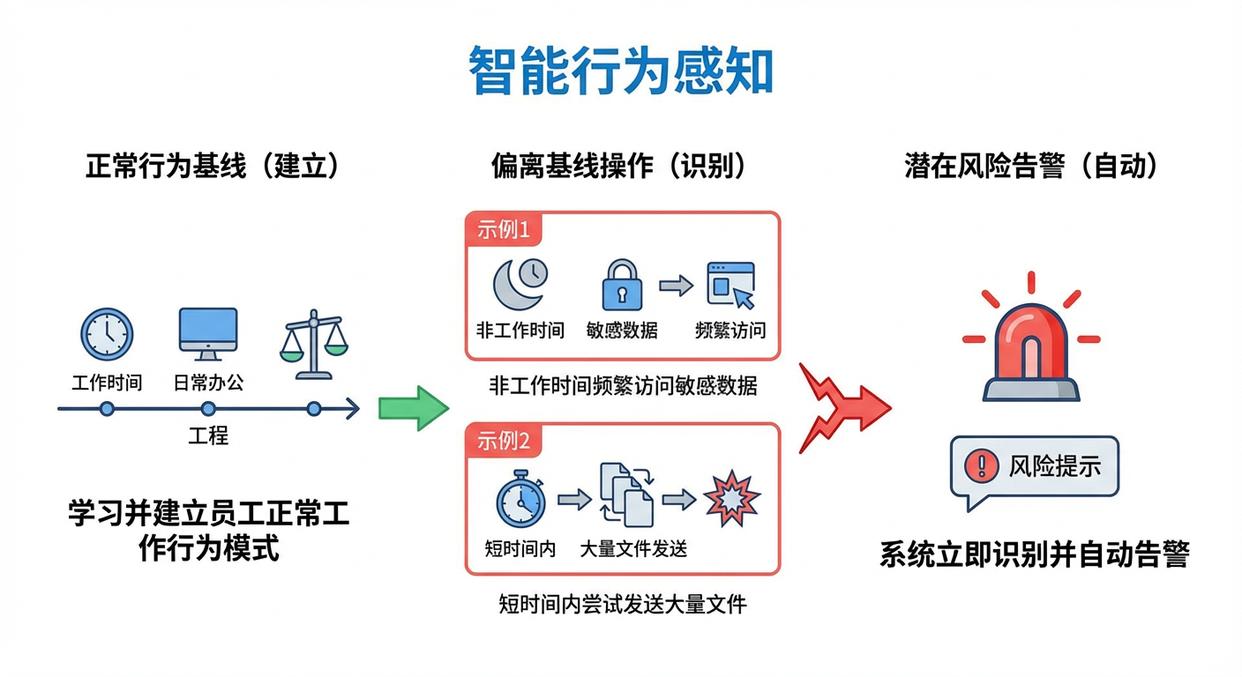

智能行为感知: 该系统能够学习并建立每个员工的正常工作行为基线。一旦员工出现偏离基线的操作,如非工作时间频繁访问敏感数据、短时间内尝试发送大量文件等,系统会立即识别为潜在风险并自动告警。

精细化审计与追溯:会详细记录所有与文件相关的操作日志,从创建、编辑、复制到外发、打印,形成完整的证据链。 这就意味着,文章开头王总遇到的泄密事件,如果部署了该系统,就能在第一时间锁定泄密者、泄密途径和泄露范围,为追责和弥补损失提供铁证。

透明加密技术: 在不影响员工正常办公的前提下,对核心文件进行自动透明加密。文件在公司内部可以正常流通使用,一旦脱离授权环境,就会自动失效,变成无法打开的乱码,兼顾了安全与便捷。

总而言之,数据安全并非一蹴而就,它需要企业构建一个从网络到终端、从被动防御到主动感知的多层次、立体化的防护体系。

以上五种DLP方法相辅相成,共同构成了企业数据安全的核心骨架。立即行动起来,为您的企业数据资产穿上坚实的“铠甲”,在数字化浪潮中行稳致远!