文章摘要:商业战场上,数据是企业决胜的 “核心武器”,每一份客户资料、技术方案、商业计划,都凝聚着企业的心血与竞争力。然而,数据泄露风险却如影随形,一次不经意的文件外传、

商业战场上,数据是企业决胜的 “核心武器”,每一份客户资料、技术方案、商业计划,都凝聚着企业的心血与竞争力。

然而,数据泄露风险却如影随形,一次不经意的文件外传、一个被忽视的安全漏洞,都可能让企业陷入被动。

如何为数据安全筑牢防线?

其实无需复杂的技术门槛,掌握这五个实用防泄密技巧,就能轻松守护企业核心数据,避免因泄密带来的损失与危机。

一、部署洞察眼 MIT 系统

透明加密:

在透明加密模式下,文件从创建、编辑到保存的全流程,都会在后台自动加密,全程无需人工干预。而且文件一旦脱离企业安全环境,没有相应权限就无法打开,从源头上防止数据泄密。

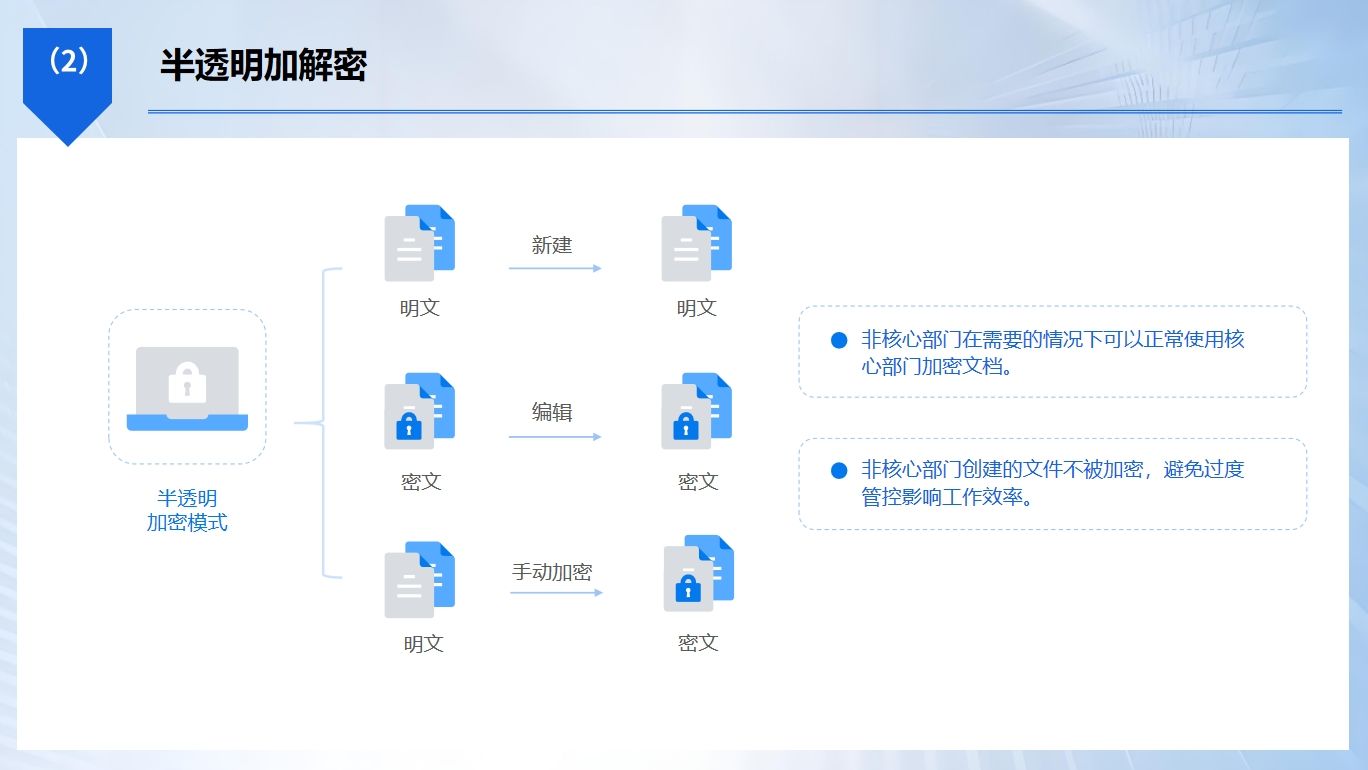

半透明加密:

在半透明加密模式下,加密文件访问、保存时,hi自动加解密,但是新创建的文件不会自动加密,原来没有加密的文件也不受影响。

权限管控精细化:

可依据员工职位、部门、工作内容等多维度因素,灵活且细致地设置文件访问权限。例如,财务部门员工对财务报表拥有读写权限,其他部门员工仅能查看;研发人员可修改技术文档,市场人员只能浏览相关资料,精准避免机密文件被未授权人员接触和操作。

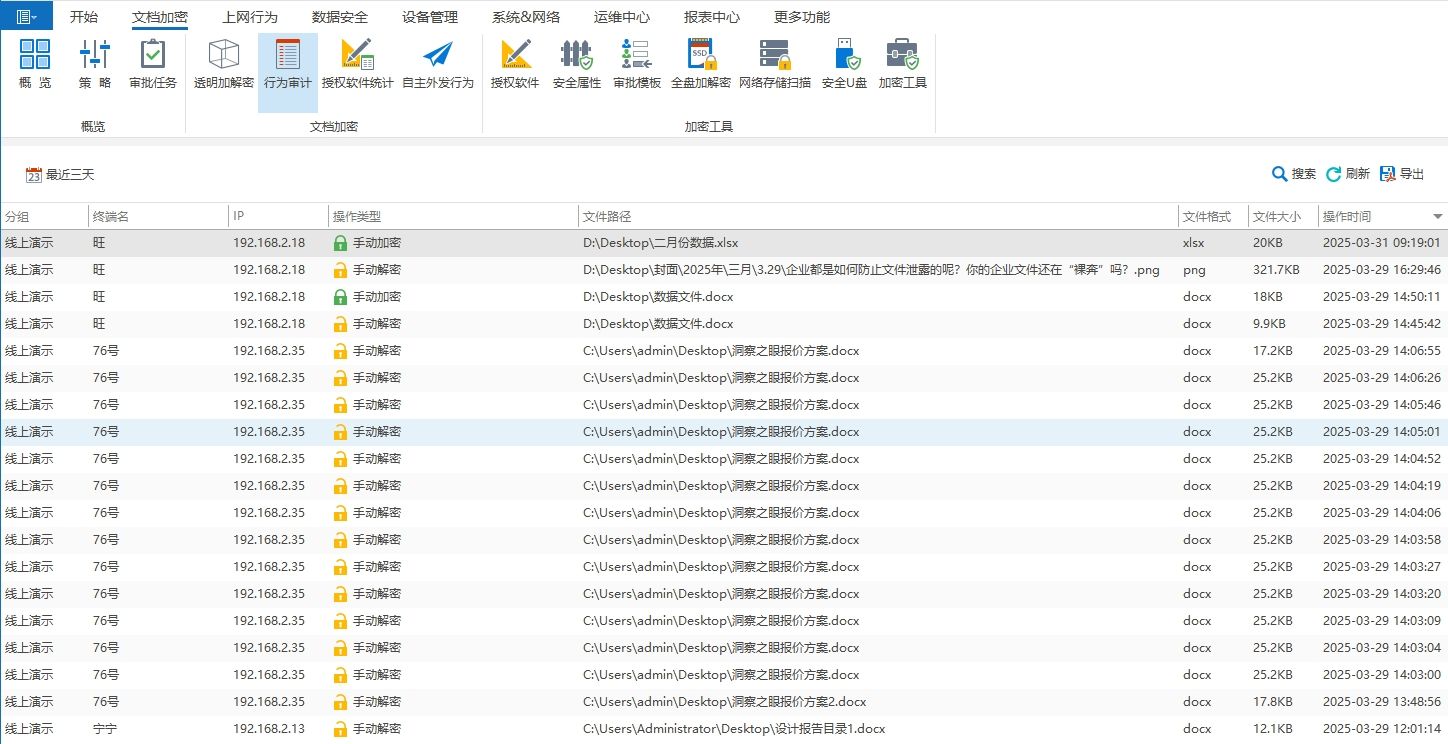

行为审计:

系统详细记录员工对文件的所有操作行为,包括文件打开、编辑、复制、删除、外发等操作,以及操作时间、操作人员等信息,生成全面审计日志。

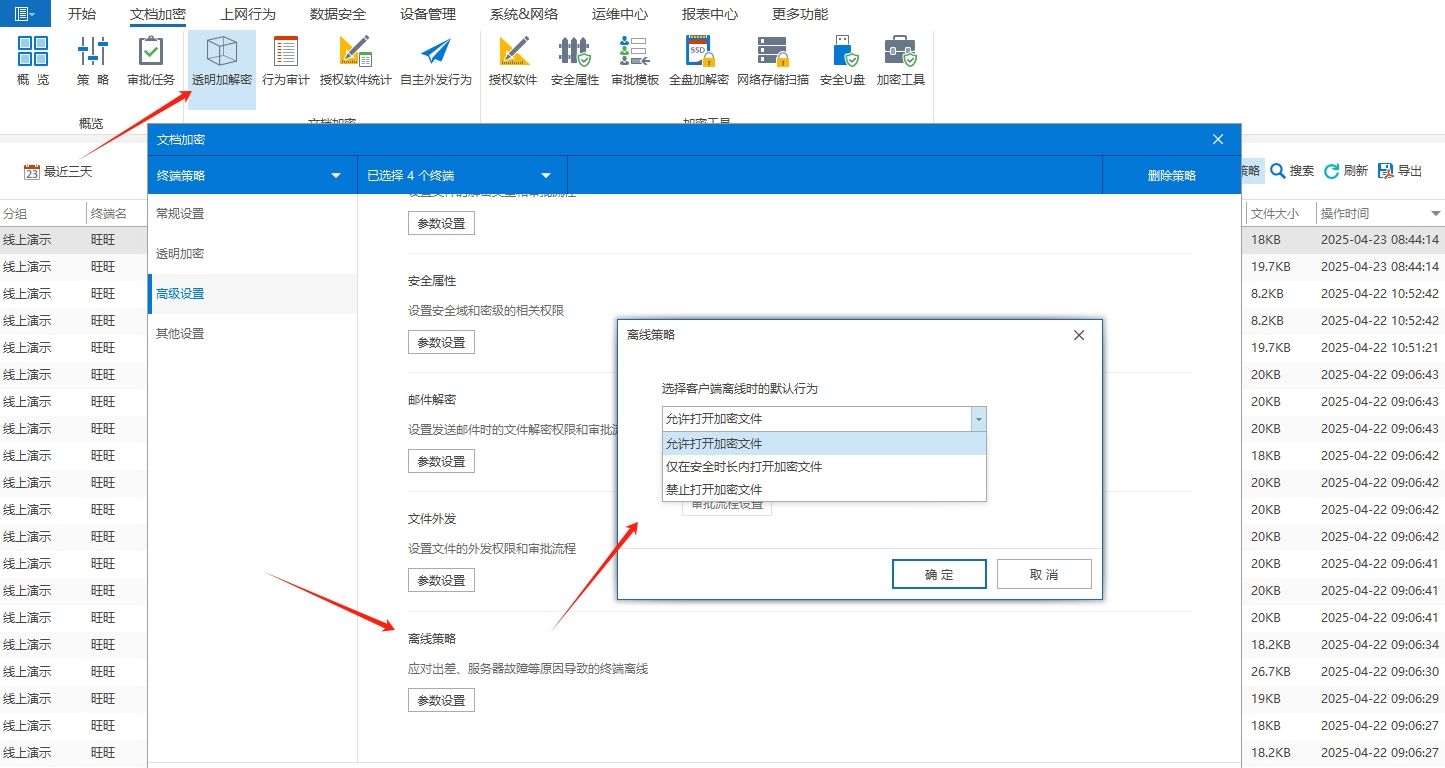

离网办公:

当员工出差或是没网的情况下,可以提前提交离网申请,审批通过后,即时在没网的情况下,也能正常打开加密文件,还能设置文件的各种权限,比如文件的打开、只读等,确保文件在没网的情况下,始终处于可控范围。

二、实施硬件设备管控

限制外部设备接入:通过操作系统自带的组策略或第三方设备管理工具,禁用不必要的 USB 接口、蓝牙、光驱等外部设备。仅为特定岗位员工开放必要的设备权限,如设计部门允许接入数位板,财务部门允许接入 U 盾,从物理层面防止员工通过外接设备拷贝数据。

采用加密存储设备:为员工配备加密 U 盘、移动硬盘等存储设备,这类设备需要输入密码或通过指纹识别才能访问。即使设备丢失,没有正确密码也无法读取其中数据。例如,企业采购支持 AES 加密算法的 U 盘,确保存储数据安全。

定期检查设备安全:安排专人定期检查办公电脑、服务器等硬件设备,查看是否存在未经授权的外接设备连接痕迹,以及设备是否被安装恶意硬件窃密装置,保障硬件环境安全。

三、建立数据分级管理制度

数据分类分级:将企业数据划分为公开数据、内部数据、敏感数据、机密数据等不同等级。例如,企业宣传资料属于公开数据,员工考勤记录属于内部数据,客户联系方式属于敏感数据,核心技术配方属于机密数据。

匹配访问权限:根据数据等级,为不同岗位、不同级别的员工分配相应的访问权限。普通员工仅能访问公开数据和部分内部数据,管理层可访问敏感数据,只有特定授权人员才能接触机密数据,严格控制数据访问范围。

动态权限调整:随着员工岗位变动、项目进展,及时调整其数据访问权限。项目结束后,收回相关人员对项目敏感数据的访问权限,避免权限滥用导致的数据泄露。

四、开展员工安全意识培训

定期组织培训课程:定期邀请信息安全专家或企业内部安全专员,为员工开展数据安全培训课程。内容涵盖数据泄露案例分析、常见的网络攻击手段、文件加密方法、密码设置规范等知识,提高员工的数据安全意识。

模拟演练强化认知:通过模拟钓鱼邮件攻击、恶意软件入侵等场景,让员工在实践中学习如何识别风险、正确应对。例如,发送模拟钓鱼邮件,统计员工的点击情况,对误操作员工进行针对性指导,加深员工对安全风险的认识。

制定奖惩制度:建立数据安全奖惩制度,对严格遵守数据安全规定、及时发现并上报安全隐患的员工给予奖励;对违反规定,导致数据泄露风险或造成实际损失的员工进行处罚,形成良好的数据安全氛围。

五、采用区块链存证技术

数据上链存证:对于重要的合同、技术文档、财务报表等数据,利用区块链技术进行存证。将数据的哈希值记录在区块链上,数据内容存储在安全的存储系统中。区块链的去中心化和不可篡改特性,确保数据一旦存证,无法被恶意篡改。

权限验证访问:结合区块链的智能合约功能,设置数据访问权限。当用户请求访问数据时,智能合约自动验证用户权限,只有通过验证的用户才能获取数据。同时,访问记录也会被记录在区块链上,便于追溯。

保障数据可信:在数据共享、交易等场景中,区块链存证技术可作为数据真实性和完整性的有力证明。例如,企业与合作伙伴共享数据时,可通过区块链存证证明数据未被篡改,增强数据可信度,同时防止数据被非法传播。

编辑:玲子