文章摘要:局域网基本就是企业、家庭或小团队的“循环系统”,设备互联、数据来回跑,全靠它撑着。一旦哪儿堵了、混进了不该来的设备,或者有人把敏感资料随手一传,轻则卡顿影响办公

局域网基本就是企业、家庭或小团队的“循环系统”,设备互联、数据来回跑,全靠它撑着。一旦哪儿堵了、混进了不该来的设备,或者有人把敏感资料随手一传,轻则卡顿影响办公,重则直接出事故、出损失 。

想把情况握在手里、风险压在萌芽里,监控方法得选对。下面这五种思路,覆盖专业系统、终端管理、统一监控等不同路数,偏实用、上手也不难。

企业管理员、团队负责人都能按需取用,日常盯网、应急排障更省心,建议先收起来,后面用得上 !

方法一:部署洞察眼 MIT 系统,全方位监控局域网

洞察眼 MIT 系统是专门围绕局域网做可视化与管控的工具,功能覆盖面广,操作也不绕弯子,搭起来就能看出门道:

设备实时扫描与管理:系统会上来先把网段“过一遍”,把在线设备都捞出来(电脑、手机、服务器、打印机等),展示设备名称、IP、MAC、硬件配置、连接状态,自动生成清单。

有次测试时还扫到了会议室里那台老打印机的网口,多年没人管……一旦出现陌生终端(比如访客手机、外来笔记本)接入,立刻弹窗或短信提醒,必要时直接标记为可疑设备,免得“顺手连个网”就把资源和数据带走 。

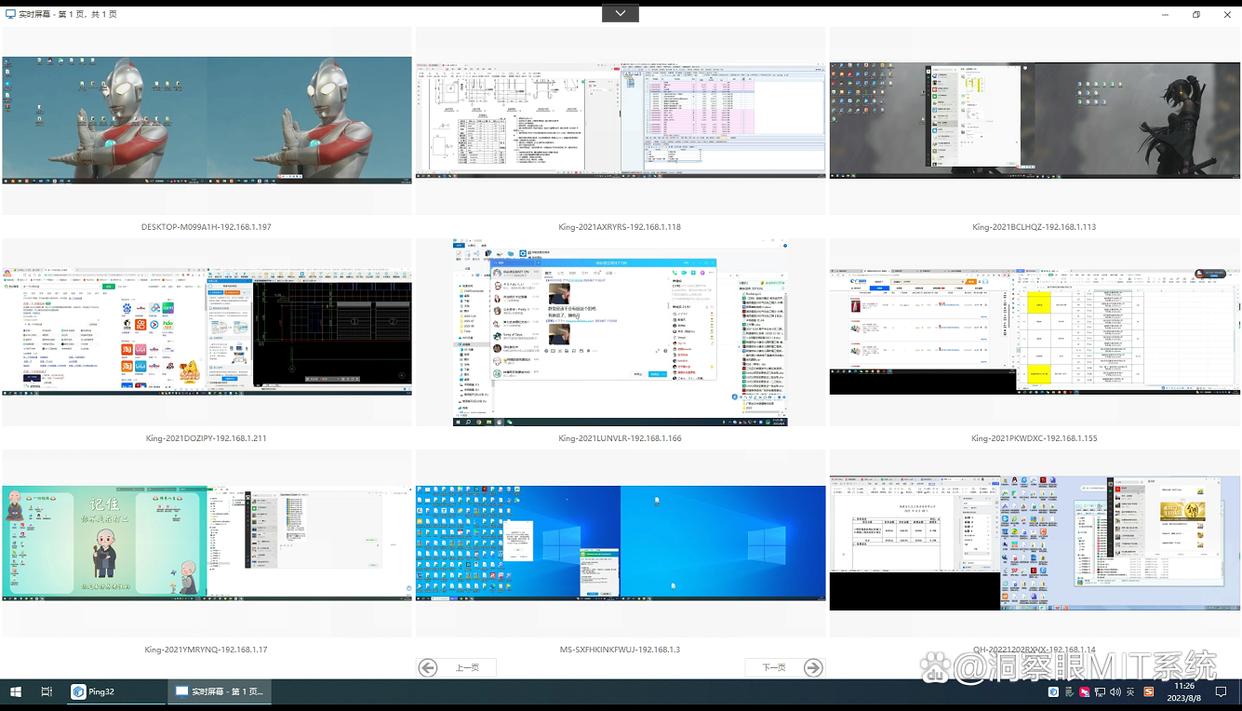

实时屏幕监控:可以实时直观地看到员工电脑屏幕,支持多屏同时监控,谁在编辑文档、谁在摸鱼,一清二楚。要是项目卡在某一步上,管理员直接远程协助,几分钟就能解决。

流量监控与管控:每台设备的上传/下载流量都会被实时记录,系统按“设备/时间段”出报表,哪个设备在大量消耗流量,一眼能看出。

比如午休有人看高清视频、后台在同步大文件——超过上限(如单次下载>100MB、带宽占用持续飙高)时,可以手动限速,也能设置自动策略,避免全网被拖慢;还可给关键岗位设置合理上限,超额就断网或降优先级,资源分配更有章法 。

文件操作记录:对局域网内的文件操作进行记录。新建、重命名、复制、删除、路径和操作者,都会落日志。若检测到带有“核心数据”“机密文档”“报价单”等敏感词的文件被传输或外发,系统会马上报警并保存证据,后续追查有据可依,内部泄密风险也能压住 。

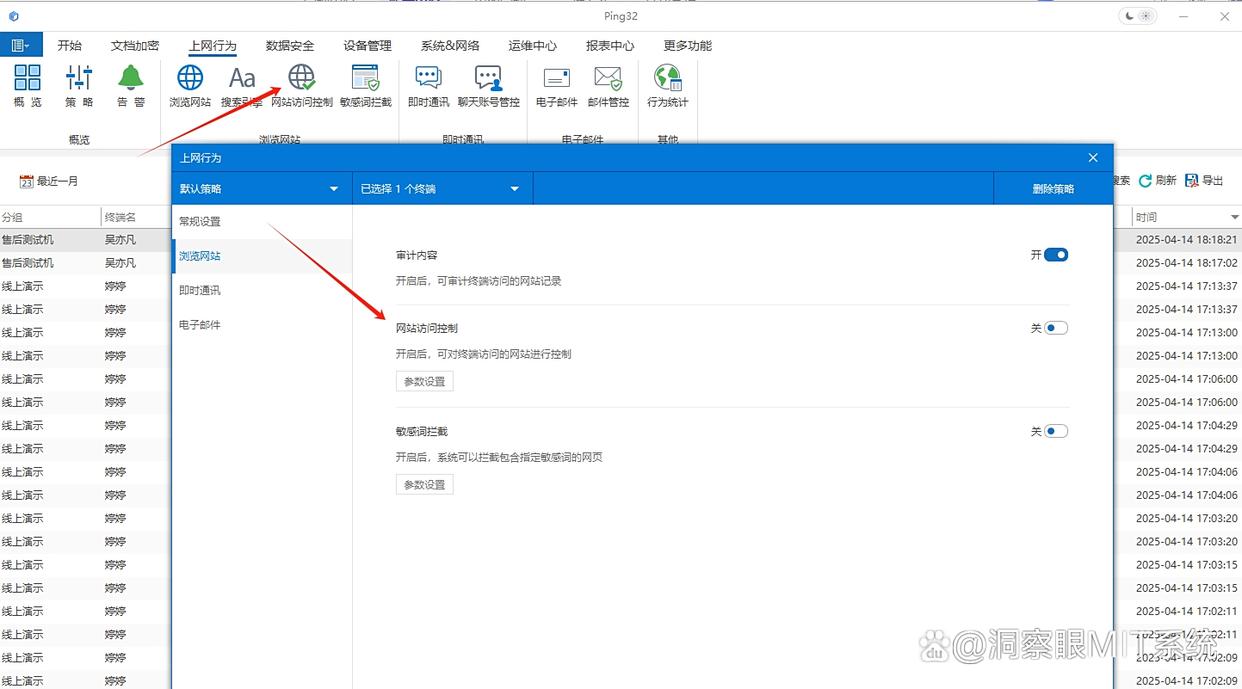

上网管控:访问过哪些网站、开了哪些网络软件(微信、QQ、视频/下载类工具),系统可按“工作相关/无关”“高风险站点”做分类统计。黑白名单、定时策略都能配,例如上班时间禁跑游戏、P2P 下载,必要时对特定部门放宽;这样既不一刀切,也能把网络资源用在刀刃上 。

即时通讯监控:微信、QQ、钉钉等主流通讯工具的聊天内容进行监控,包括聊天记录、文件传输等关键要素。对于敏感信息通过聊天外流的场景,能做到及时发现与取证,管理层对沟通态势的把握也更有底气。

方法二:使用 ManageEngine Endpoint Central,局域网终端设备监控

这款更偏向“管电脑”的一体化终端管理,适合企业上岗落地:

终端设备状态监控:硬件与系统健康度会被持续采集:CPU 利用率、内存占用、磁盘剩余、开机时长、进程列表……在后台用列表或仪表盘汇总展示,点进单台就能看到细节。遇到异常(硬盘 SMART 告警、CPU 长时间拉满、风扇狂转都能感知),会自动推送提醒,日常巡检靠它能省不少事 。

软件与外设管控:安装/卸载记录清清楚楚,未授权软件(比如盗版工具、娱乐类应用)可拦;外设层面,像 U 盘、移动硬盘、打印机等接入都会被记录。可以设定“仅允许公司白名单 U 盘接入”,来访设备默认拒绝,拷贝路径与传输行为也可追,数据外带的口子自然就小了 。

远程协助与日志追溯:遇到用户“这会儿人在家里网有点卡”的情况,远程连上去就能定位问题;批量推补丁、分发脚本也更高效。终端操作日志会按“设备/时间段”沉淀下来(例如文件改动、网页访问),后续查违规、还原现场,省时省力 。

方法三:借助 PRTG Network Monitor,局域网多设备统一监控

PRTG 的特点是“接起来快,适配的设备也多”,中小团队用起来比较顺手:

设备自动发现与添加:装好后开自动扫描,路由器、交换机、服务器、摄像头之类一串儿认出来;常见的监控传感器(流量、CPU、端口、可用性等)自动帮你挂上去,手工配置工作大幅减少。第一次跑的时候,看着拓扑一点点亮起来,心里就踏实了 。

实时状态与警报提醒:统一仪表盘用颜色分级(绿正常、黄告警、红故障),带宽占用、接口状态、丢包抖动都能实时看。异常触发(比如交换机端口 flap、接口利用率>90%、服务器响应飙高)时,邮件/短信/APP 会立刻推送,夜里也能把值班人叫醒,不至于“第二天才知道” 。

数据报表与趋势分析:历史数据会自动归档,日报/周报/月报(流量趋势、可用性统计、TOPN 列表)随手就能导出 Excel 或 PDF。通过这些趋势图,很容易看出周一 9 点的登录高峰、哪台交换机长期满负荷之类,为带宽扩容、设备更换、链路优化提供依据 。

方法四:利用 Linux 命令行工具,局域网轻量监控

如果你的局域网里有 Linux 机器(服务器、网关都行),一些原生工具就足够应急定位,用起来干脆利落:

设备与连通性监控:终端里敲 “nmap 局域网网段”(如 nmap 192.168.1.0/24),能扫到在线设备及开放端口;用 “ping -c 4 目标 IP” 快速测连通性和时延波动。半夜故障时,先 ping 再看端口,基本能把范围快速收窄 。

流量与进程监控:用 “iftop -i 网卡名称”(如 iftop -i eth0)看实时会话与流量流向,谁在占带宽一目了然;“ps aux” 或 “top/htop” 看进程负载,把可疑进程(例如异常占网的服务)揪出来。没有 iftop 的环境,临时装一个也快(apt/yum 都行)。

日志查看与分析:系统日志是“黑盒”的窗口。“cat /var/log/syslog” 或 “dmesg” 可以先扫一眼,再用 “grep 关键词”(如 grep "DHCP")定位关键片段;DHCP 续租失败、网卡掉线、驱动报错,基本都能留下痕迹。必要时再配合 “journalctl -u 服务名” 看具体服务的往返记录 。

方法五:使用 Snort,局域网入侵检测与安全监控

Snort 是经典的开源 IDS,侧重识别异常行为与潜在入侵,重视安全的团队可以重点考虑:

数据包捕获与分析:把 Snort 部署在核心节点(如网关/镜像端口),开启数据包捕获,按规则库去匹配异常特征(端口扫描、SQL 注入、恶意载荷等)。第一次上线建议先跑一段“观察期”,看看告警噪声水平,心里有个谱 。

自定义规则与警报:结合你的网络结构写规则更准:例如“禁止外部 IP 访问 3306”“侦测单次发送超 100 个 ICMP 包(疑似 ping flood)”。触发后会记录源/目的 IP、类型、时间戳,并按你的偏好通过日志、邮件或 webhook 推送。规则别贪多,先精再广,误报会少很多 。

流量与行为审计:对于不明来源的连接洪水、反复探测禁用端口、弱口令尝试等,Snort 会帮助留存证据并汇总成审计报告。结合一两周的报表,常能发现意想不到的薄弱点(例如某台老设备还开着默认口令),针对性加固,整体安全面就扎实了 。