文章摘要:无论是企业管理者想要确保工作效率、保障数据安全,还是家长希望了解孩子使用电脑的情况,对电脑使用情况进行有效监控都变得愈发重要。掌握正确的监控方法,既能避免不必要

无论是企业管理者想要确保工作效率、保障数据安全,还是家长希望了解孩子使用电脑的情况,对电脑使用情况进行有效监控都变得愈发重要。

掌握正确的监控方法,既能避免不必要的风险,又能合理引导电脑的使用走向正轨。

接下来就为大家分享五种简单好用的电脑监控方法,助你轻松掌握电脑使用动态。

方法一、部署洞察眼 MIT 系统

操作方式:

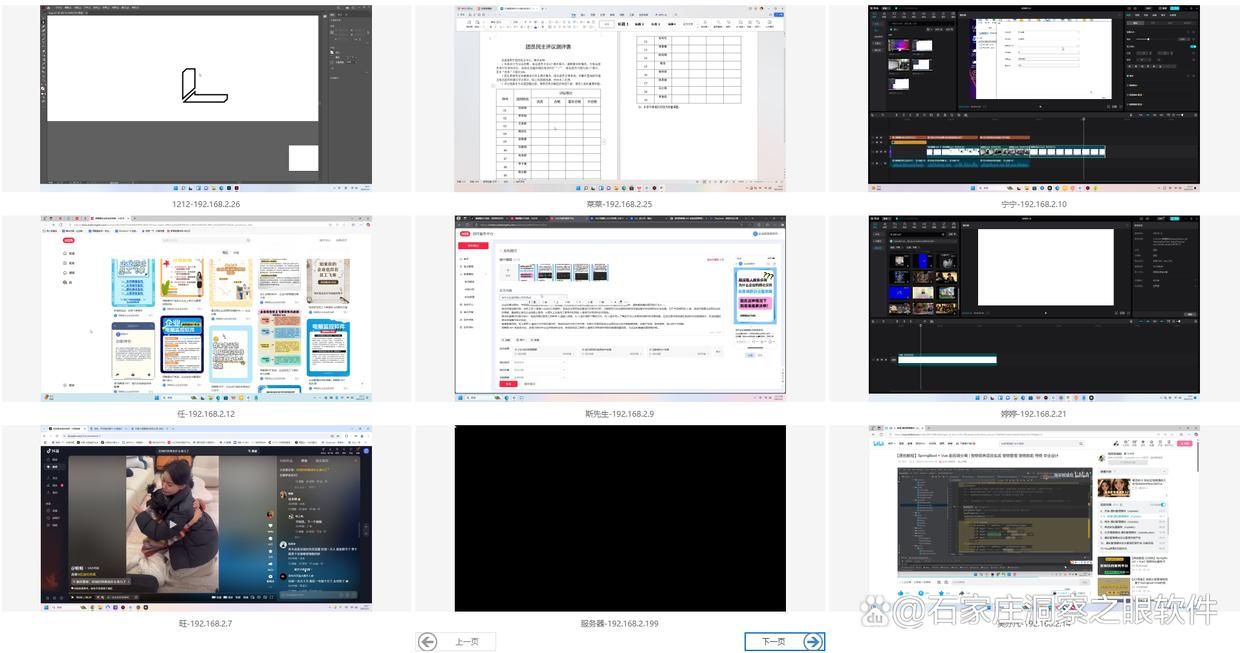

屏幕监控:可实时捕获并显示被监控电脑的屏幕画面,支持屏幕录像功能,能将屏幕活动保存为视频文件。还具备定时截图或手动截图功能,可按设定时间间隔或根据需要截取屏幕图像。此外,能以单屏或 8/16/32 宫格等方式进行屏幕管控,方便同时监控多台电脑,还支持电脑桌面进度条拖动回放,避免遗漏关键信息。

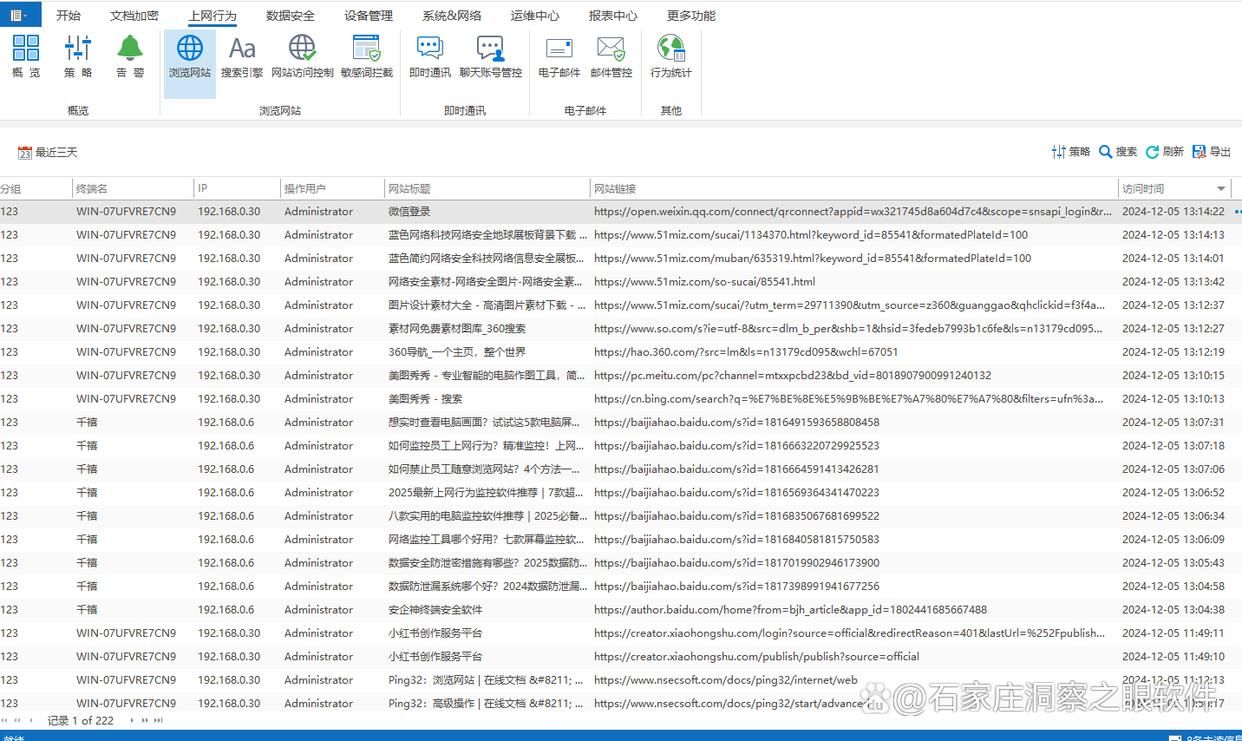

网络行为监控:实时捕获并显示被监控电脑的网络连接、数据传输等信息,如访问的网址、浏览时长、搜索关键词、上传下载的数据量等。可根据企业规定对不良或存在安全风险的网站进行屏蔽,限制员工访问特定类型的网站。

即时通讯监控:可监控主流的即时通讯软件,如 QQ、微信、Skype 等,记录聊天内容,防止员工通过即时通讯工具泄露内部敏感信息或进行与工作无关的闲聊。同时也会监控通过即时通讯工具传输的文件。

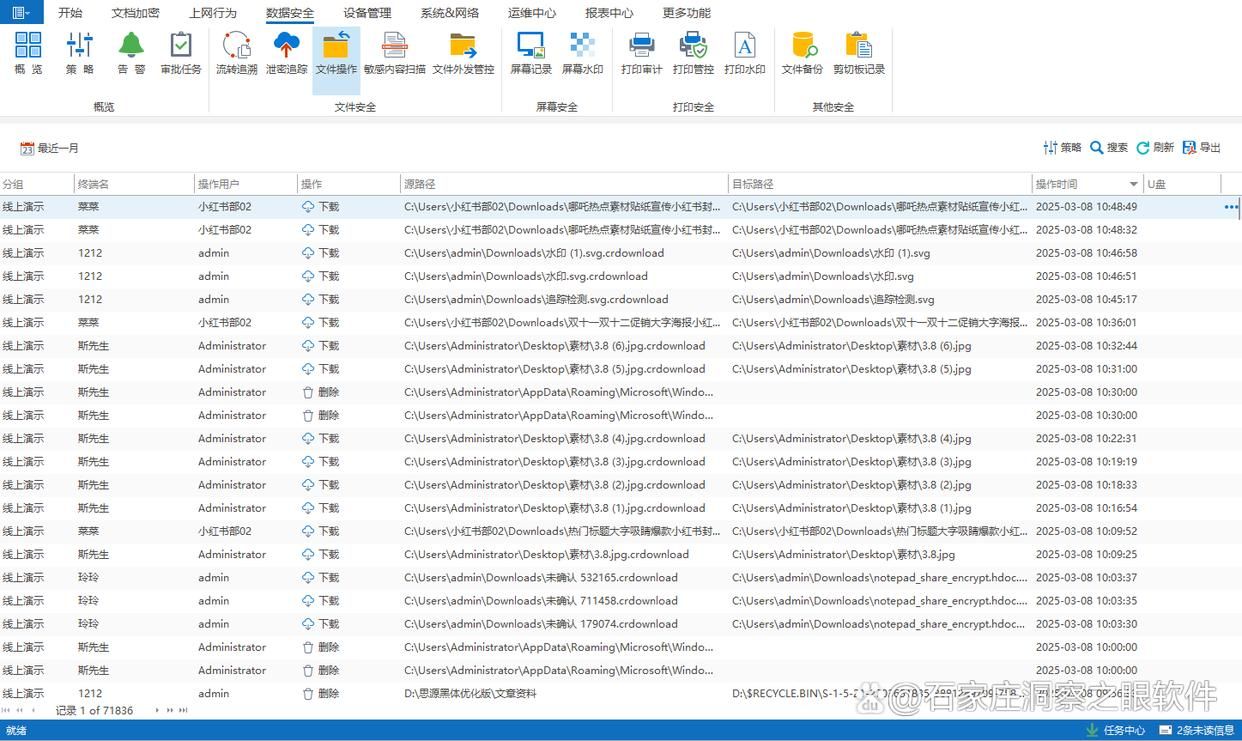

文件操作监控:详细记录对指定文件或文件夹的访问、修改、删除、复制、移动等操作,记录操作时间、人员等信息。可对敏感文件进行加密和权限管理,防止敏感数据被非法获取或篡改,当出现异常文件操作时还能及时发出警报。

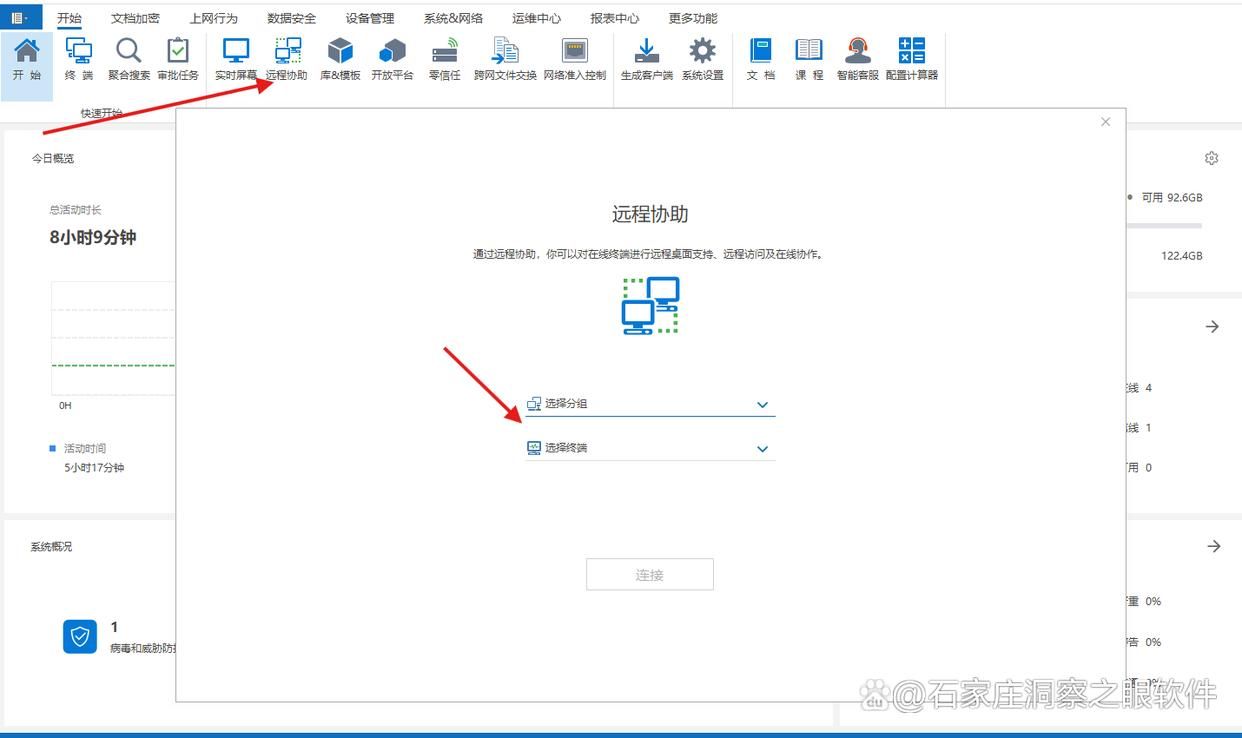

远程控制:支持远程控制功能,管理员可在管理界面上直接操作被监控电脑的桌面和应用程序,实现远程技术支持和故障排查,可强制远程,也可开启客户端同意模式,以及只观看不控制模式。

优势:功能十分全面,涵盖了从屏幕监控、网络行为管理到数据防泄漏等多个关键方面。能实时捕捉屏幕画面,精准管控员工或使用者的上网行为,利用先进的技术对敏感数据进行识别和保护,有效防止信息泄露,并且可以生成详细的统计报告,便于直观分析电脑使用情况,适合各类规模的企业及有较高监控需求的场景。

适用场景:适用于企业对员工办公电脑的管理,保障工作流程规范、数据安全;也可用于学校机房等场所,对学生使用电脑的行为进行监管,确保电脑用于学习相关事务。

方法二、利用操作系统自带功能

操作方式:在 Windows 系统中,可以通过 “事件查看器” 来查看电脑的一些关键操作记录,如系统启动、关机时间,应用程序的错误信息等。还能在 “组策略编辑器” 里设置一些限制策略,比如限制可运行的程序、禁止访问特定的磁盘分区等。另外,“家长控制” 功能对于家庭场景下监控孩子使用电脑很有帮助,可限制使用时间、允许访问的网站等。

优势:无需额外安装软件,方便快捷,而且与系统兼容性好,稳定性高,普通用户也能较容易上手操作。

适用场景:家庭中家长对孩子电脑使用的简单管控,或者小型办公环境下对电脑做一些基础的使用限制。

方法三、借助安全信息和事件管理系统

操作方式:先在相关网络环境中部署 Splunk 服务器,将被监控电脑等设备配置为数据源,使其产生的数据(如系统日志、应用日志等)能够发送到 Splunk 服务器。然后在 Splunk 的管理界面中,通过编写搜索查询语句或者利用预设的仪表盘模板,对收集到的数据进行筛选、分析,进而掌握电脑的网络连接、用户行为、安全事件等使用情况,还可以设置告警规则,以便及时发现异常情况。

优势:具备强大的数据整合与分析能力,可关联不同来源的数据进行综合判断,能从海量的数据中快速提取有价值的信息,有助于提前发现安全威胁和异常行为,提升整体的安全态势感知能力。

适用场景:适用于大型企业、数据中心等拥有复杂网络环境和大量电脑设备的场景,帮助安全团队全面监控和应对各类安全事件,保障网络和电脑系统的稳定运行。

方法四、通过组策略限制与监控

操作方式:在 Windows 域环境或者本地组策略编辑器中(通过运行 “gpedit.msc” 命令打开),可以配置众多策略来限制电脑的使用行为,比如限制可访问的外部存储设备、禁止安装特定类型的软件、限定可运行的程序列表等。同时,通过启用相应的审核策略(如审核策略更改、审核登录事件等),可以在事件查看器中查看对应的操作记录,以此来监控电脑用户是否遵守了这些限制策略,了解电脑使用情况。

优势:依托 Windows 系统自身的功能,配置相对简单,且可以大规模地统一应用到域内的多台电脑上,实现集中管理和监控,对于规范企业内部电脑使用、保障系统安全有很好的效果。

适用场景:适合 Windows 操作系统为主的企业办公环境,便于 IT 部门统一制定电脑使用规则,并能有效监督执行情况。

方法五、通过网络准入控制系统进行监控

操作方式:企业部署 NAC 系统,并将网络中的电脑设备纳入到 NAC 的管理范围中,每台电脑在接入网络时都需要经过 NAC 系统的认证和授权。在此过程中,NAC 系统可以收集电脑的相关信息(如设备类型、操作系统版本、安全状态等),并持续监控其在网络中的行为,包括访问的网络资源、是否存在违规联网等情况,一旦发现异常,可根据配置的策略采取限制访问、提醒整改等措施。

优势:从网络接入的源头进行管控和监控,能有效防止未经授权的设备接入网络,保障企业网络安全,同时可以实时监控网络内电脑的合规使用情况,提升整体网络管理的规范性和安全性。

适用场景:广泛应用于企业办公网络环境,尤其是对网络安全要求较高、需要严格控制网络接入和设备使用规范的场景,如金融机构、高科技企业等。