文章摘要:在现代社会中,电脑早已渗透至工作、学习与生活的每个角落,成为不可或缺的工具。然而,随之而来的数据安全隐患、效率管理难题也愈发凸显——企业如何防范机密泄露?家长如

在现代社会中,电脑早已渗透至工作、学习与生活的每个角落,成为不可或缺的工具。

然而,随之而来的数据安全隐患、效率管理难题也愈发凸显——企业如何防范机密泄露?

家长如何守护孩子的上网安全?

远程团队如何确保协作高效?

面对这些挑战,电脑监控技术正以实用且必要的方式,为不同场景提供解决方案。2025年,随着技术应用的深化,选择一款合适的监控APP更显关键。

本文将为您盘点七款备受推崇的工具,助您在安全与效率之间找到平衡,千万别错过!

一、洞察眼MIT系统

功能:

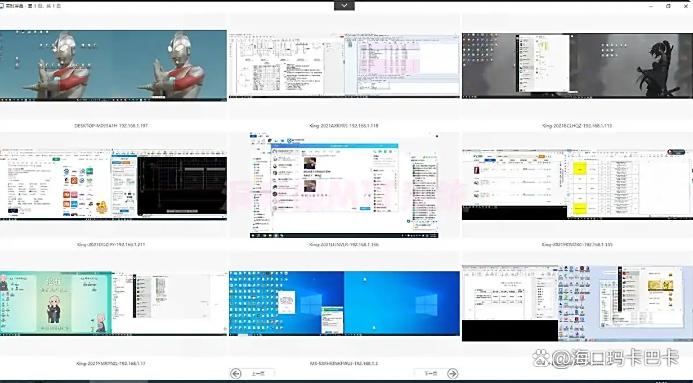

● 实时屏幕监控:实时监控电脑屏幕画面,同时支持多屏查看,管理员可实时掌握员工操作动态,画面清晰无延迟。

● 网络行为管控:精准记录访问网站、搜索关键词、下载内容等,内置黑白名单,识别并限制访问非工作网站。

● 聊天记录解析:覆盖主流通讯工具(微信、QQ、钉钉等),监控聊天内容、时间、对象等,并分析敏感沟通内容。

● 文件操作追踪:从创建、修改到外发、最后到删除,全程记录文件流转路径,防止数据泄露。

● 远程控制:一键远程操作电脑,支持批量软件部署、系统更新等管理功能。

远程协助:也可远程操控员工电脑进行远程演练指导,帮助员工解决工作上的难题。

特点:

洞察眼MIT系统以全面性著称,覆盖屏幕、网络、文件、通讯多维监控,无死角管理。此外,支持企业自定义监控规则与报警阈值,灵活适配不同场景需求,堪称企业级管理的“瑞士军刀”。

二、WorkExaminer

功能:

● 屏幕活动回放:可追溯历史操作画面,分析时间分配与工作内容。

● 键盘与鼠标记录:统计按键频率、鼠标点击热点,量化工作强度。

● 应用与网站统计:生成使用时长报表,识别低效应用或过度娱乐行为。

● 分类行为报告:自动将操作归类为“工作/娱乐/其他”,直观展示效率占比。

特点:

WorkExaminer专注于效率深度分析,通过数据可视化帮助管理者快速定位效率瓶颈。其轻量级部署对设备资源占用极低,适用于中小企业及远程团队,同时个人用户也可用于自律管理。精准的统计与分类报告使其成为优化生产力的利器。

三、EyeCare

功能:

● 实时网络流量监测:精准把控带宽使用情况,识别异常流量或恶意下载。

● 屏幕录像与快照:连续录制屏幕活动或定时截图,留存操作证据。

● 软硬件资源监控:实时追踪CPU、内存、硬盘状态,优化设备性能。

● 员工行为审计:记录文件操作、程序启动、网站访问等细节。

特点:

EyeCare的独特之处在于网络与系统监控的联动机制,既能优化网络效率,又能保障设备健康。灵活的报警机制可根据自定义阈值预防网络拥堵,操作可追溯性通过录像与截图双重保障,适合需要兼顾性能与安全的企业。

四、AdvancedSystemCare

功能:

● 硬件实时监测:CPU温度、内存占用、磁盘读写速率等一键查看。

● 应用使用记录:统计各软件运行时长,辅助识别资源占用大户。

● 系统性能优化:一键清理垃圾文件、优化启动项,延长设备寿命。

● 自动警报:硬件异常(如过热、资源耗尽)时自动提醒。

特点:

AdvancedSystemCare将硬件监控与优化融为一体,降低运维成本。其易用性界面让小白用户也能快速上手,同时支持Windows、Mac多系统版本。通过监控与优化双管齐下,有效延长设备使用寿命并提升稳定性。

五、FamilyGuard

功能:

● 上网时间管理:设定设备使用时段,避免孩子过度沉迷。

● 内容过滤与黑名单:自动屏蔽不良网站,自定义限制访问列表。

● 社交媒体监督:监测社交平台互动,预警潜在风险(如欺凌、诈骗)。

● 屏幕实时截图:定时捕获屏幕画面,掌握孩子在线行为。

特点:

FamilyGuard专为家长设计,权限分级管理支持多设备统一管控。AI智能识别危险内容减少人工干预,仅记录违规行为保护正常隐私。家长友好型功能如时间限制与灵活黑名单,有效平衡监护与自由,守护家庭数字安全。

六、Hubstaff

功能:

● 自动工时追踪:记录工作时长与屏幕活动,验证任务真实性。

● 屏幕快照验证:定时截图并关联任务,防止远程摸鱼。

● 项目进度同步:整合任务管理工具,实时查看团队效率。

● 地理定位考勤:结合GPS追踪员工位置,确保异地办公合规。

特点:

Hubstaff是远程团队管理的核心工具,通过时间戳+截图双重验证杜绝工时造假,数据可信度高。薪酬联动功能简化管理流程,地理定位则打破地域限制,确保分布式团队的工作质量,是异地协作的必备利器。

七、Veriato

功能:

● AI行为分析:实时监测键盘输入、邮件、应用使用,识别异常操作模式。

● 数据泄露防护:拦截敏感信息外发(如邮箱、云盘),预防内部泄密。

● 屏幕截图智能预警:自动捕捉高风险操作(如访问违规网站)并报警。

● 威胁溯源:通过行为链分析,快速定位安全事件源头。

特点:

Veriato依托AI动态防御,机器学习模型持续进化以应对新型威胁。其零信任架构默认不信任任何操作,需策略验证合规性,形成坚固的安全屏障。轻量级部署对设备性能影响微乎其微,适用于高负荷场景,堪称“隐形防火墙”。

编辑:玲子