文章摘要:在当下这个节奏飞快的行业里,代码基本就是命根子。做产品、跑业务、撑住一条线,全靠它。问题也摆在那儿——一旦代码流出去,补救成本高得离谱:核心算法被抄走、商业逻辑

在当下这个节奏飞快的行业里,代码基本就是命根子。做产品、跑业务、撑住一条线,全靠它。

问题也摆在那儿——一旦代码流出去,补救成本高得离谱:核心算法被抄走、商业逻辑被摸透、版本被恶意二改,甚至连品牌口碑都可能被拖下水。

我见过两个团队中招,第一次是测试包外泄,第二次是外包环节出的问题,最后都得重新梳理权限和流程,折腾了两三个月。与其事后灭火,不如事前把锁加好。

下面这 7 款在 2025 年的表现都比较稳。有的功能强、有的轻巧,有些主打团队协作,适配面各不相同。

一、洞察眼 MIT 系统

亮点

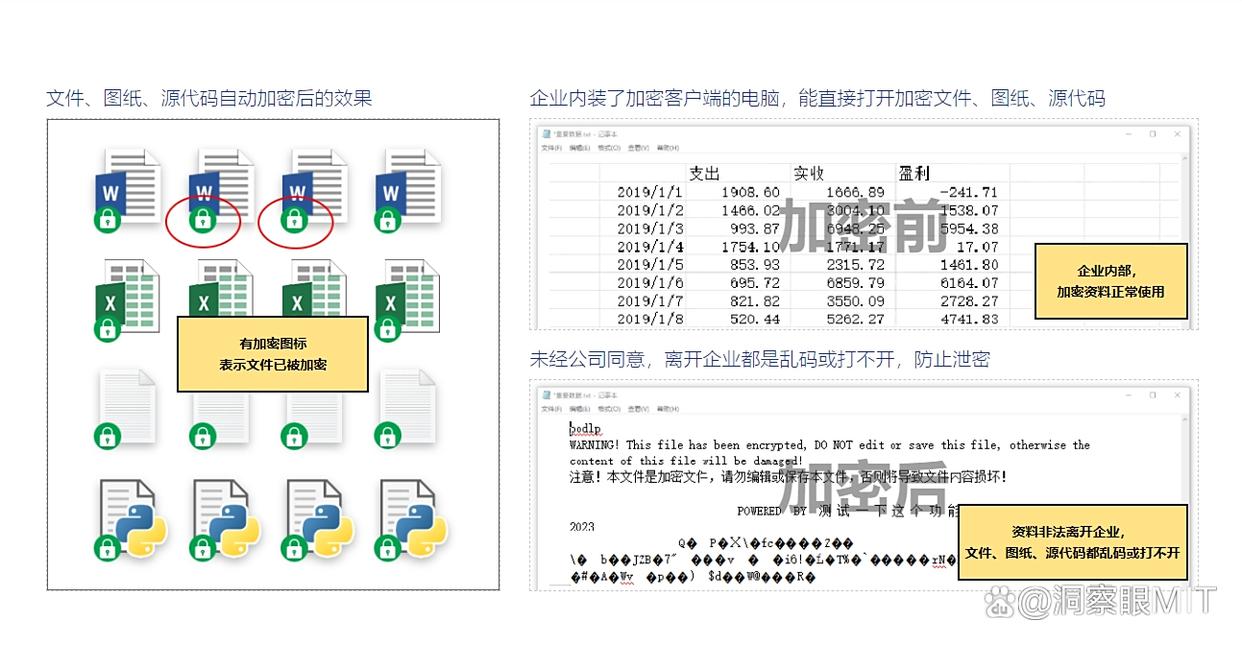

透明加密:在透明加密模式下,开发时照常写、照常存,后台自动加密,不改变操作习惯;保存时自动完成加密。

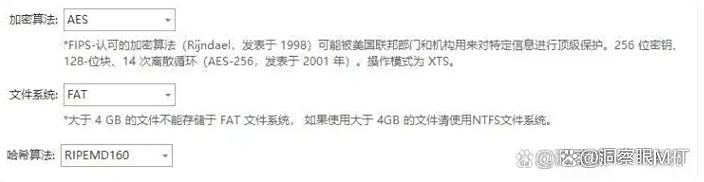

加密算法:提供多种加密算法供用户选择,不同算法在加密强度、加密速度等方面各有特点,全方面保护代码安全。

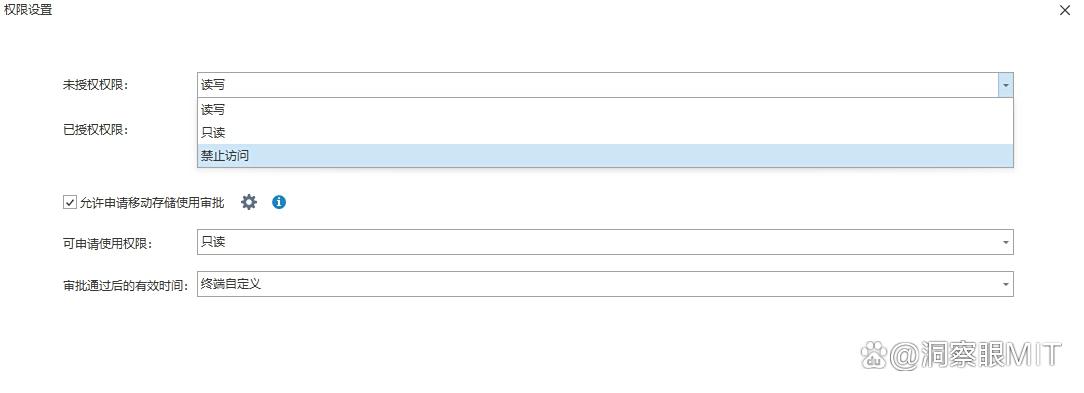

权限管理:按角色、项目、分支分配读写、只读、外发、复制等权限,这样既方便编辑、查看,又不会出现人人可改的情况。

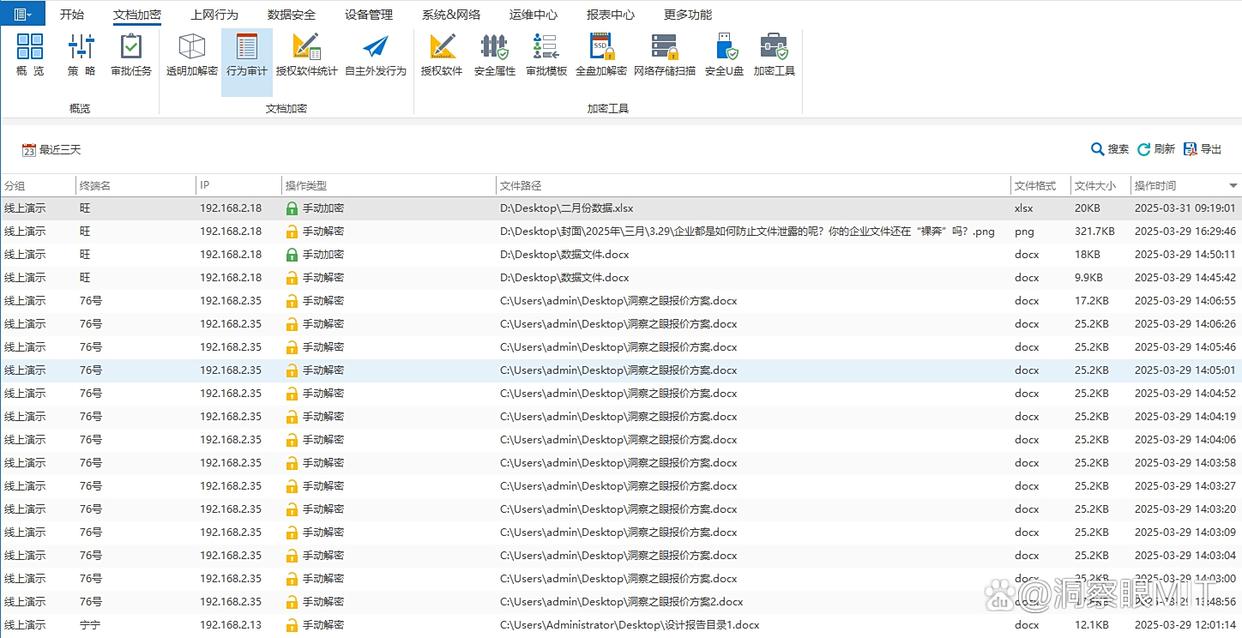

行为记录:全面记录员工对代码的各种操作,如谁什么时候访问了、谁复制了、谁编辑了等,都会完整记录下来。

适用场景

金融级合规、券商交易系统这类高敏感业务;大厂核心仓库;科研型代码库。我们给一套支付风控模块做过接入,开发节奏没被打乱,这点加分。

二、CodeEncryptor

亮点

针对语言特性做适配,Java、Python、C# 等都能对症下药,该保留的语义不被破坏,调试不至于“盲飞”。

与 Git、SVN 等版本库无缝衔接,提交自动加密、拉取自动解密,分支策略照旧用,不用另起流程。

离线可用:断网开发、保密机房环境也能跑,密钥本地妥善管理即可。

适用场景

多语言混合项目,或频繁迭代的团队。版本库里的一套加密策略跑全局,省心。之前一个 IoT 项目里嵌入式 C 与云端 Java 并行,用它省掉了两套规范的沟通成本。

三、SecureCoder

亮点

动态沙箱:代码只在沙箱里解密运行,拷贝、导出、截屏这些动作被严管,外泄难度陡增。

实时扫描漏洞:顺手把 SQL 注入、缓冲区溢出等问题扫一轮,保护的不只是“形”,也顺带提升了“里子”。

团队密钥池:按权限领取临时密钥,到点自动失效,密钥泄露的风险向下压。

适用场景

支付、车联网、工控等高安全诉求项目;甲乙方协作的外包型项目。沙箱这招在联调阶段尤其稳,环境乱但数据不乱。

四、SourceShield

亮点

体积小,占用低,老电脑也能跑得动,IDE 不被拖慢。

文件夹一键批量加密,整个仓库一锅端,省去逐个文件处理的机械活。

伪装格式:加密后的文件可以伪装成常见文本或图片,降低被定向盯上的概率。

适用场景

个人开发者、小团队短平快项目。像黑客松或两周冲刺的产品验证期,不想折腾复杂制度,就用它先把底线守住。

五、CodeLockerX

亮点

硬件绑定:密钥和设备硬件指纹绑定,离开指定机器就打不开,U 盘拷走也白搭。

时间窗控制:只允许在设定时段解密,过点自动回收权限,周末、夜间不暴露。

多端同步:台式机、笔记本、构建服务器统一加密状态,同步不漏端。

适用场景

军工、涉密科研单位;或者有移动办公但权限纪律很严的团队。曾经见过有人在差旅途中只拿到只读权限,回到办公室才给写入,这样的管控比较安心。

六、EncryptCodePro

亮点

可逆与不可逆结合:核心算法做不可逆保护,普通业务代码保留可逆,开发调试不受阻。

密钥分存:服务器一份、管理员一份,多方组合才能解密,单点泄露不起作用。

隐水印:把开发者或工号信息以不可见水印写入,万一流出,回溯路径明确。

适用场景

需要分级保护的大中型企业。核心模块铁桶一般,外围模块不拖效率。外包链条长的项目有水印兜底,责任划分不再“对不齐”。

七、QuantumCodeShield

亮点

后量子算法上阵:像 CRYSTALS-Kyber 这类抗量子方案,考虑的是三五年后的威胁面,代码现在加密、未来也不虚。

云端集中管理:策略、密钥分发、轮换在平台上一处掌控,跨城市、多时区的团队都能对齐。

智能推荐:根据代码类型、敏感等级、使用场景给出加密强度建议,省掉一堆初始摸索。

适用场景

看重长期保密的大型科技公司、芯片与前沿科研机构。一次规划、长期托底,不必年年大改体系。

编辑:玲子