文章摘要:某企业会议室里,主管王经理正与IT负责人李工商讨:“最近频繁出现核心数据外传预警,员工上网行为管理必须升级了!”李工点头:“不仅要防泄密,还得优化效率,得有一套

某企业会议室里,主管王经理正与IT负责人李工商讨:“最近频繁出现核心数据外传预警,员工上网行为管理必须升级了!”

李工点头:“不仅要防泄密,还得优化效率,得有一套组合方案。”

在数字化转型浪潮中,企业网络边界正成为数据安全与效率管理的“隐形战场”。

如何在不侵犯隐私的前提下,精准把控员工上网行为?

答案藏在六个创新方法中——从智能系统到策略管理,从技术防御到人文沟通,多维手段为企业构建安全高效的网络生态。接下来,让我们逐一解析这些必备的监控方法。

一、部署洞察眼MIT系统

核心功能与优势:

1. 网站浏览记录:实时记录网页的浏览记录,包括网页的标题、搜索的关键词、网站停留时长等,通过详细的日志记录,方便了解员工的上网习惯。

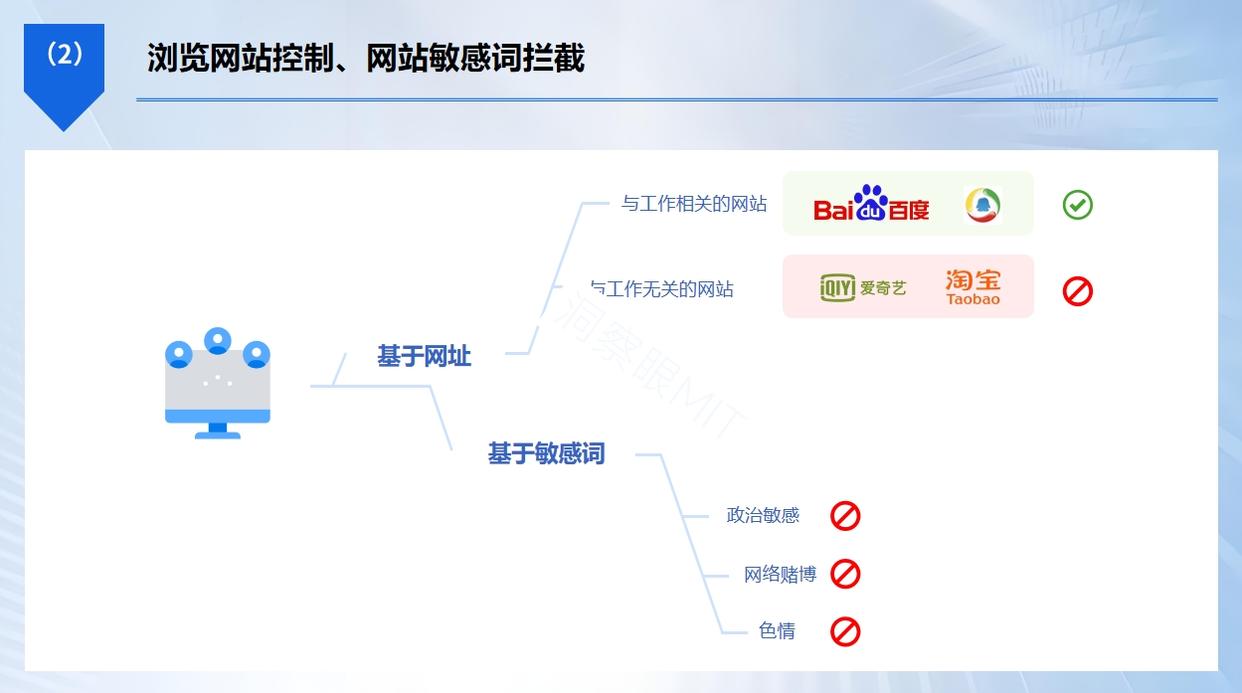

2. 网站访问监控:管理者能依据企业实际需求,灵活设置禁止访问的网站名单,有效阻止员工在工作时间溜号,浏览与工作无关的网站,像娱乐网站、购物网站等,助力员工心无旁骛地工作,全面提升整体工作效率。

3. 网络流量监控:能够对客户端在指定时间范围内的网络通讯流量展开深度且细致的统计分析。帮助企业管理者了解网络访问的流向以及各终端的网络使用活跃度。

4. 电子邮件监控:记录邮箱的收发邮件的标题、收件人、发件人、正文、附件等内容。

适用场景:高保密行业(金融、医疗、制造),需严格规范行为的场景。

二、网络流量深度分析(DPI)与威胁情报集成

实施要点:

● 部署深度包检测(DPI)设备,解析流量内容,识别加密协议中的潜在威胁。

● 集成威胁情报平台,实时比对访问IP/域名与已知恶意列表,阻断高危通信。

● 分析流量模式,识别异常数据外传(如非工作时间的大规模文件下载)。

优势:精准识别隐蔽威胁,适用于复杂网络环境,提升威胁响应速度。

三、多因素认证与上下文访问控制

核心机制:

1. 多因素认证(MFA):结合密码、生物识别、设备信任等多维度验证,确保访问者身份真实性。

2. 上下文访问控制:根据用户位置、设备状态、时间等因素动态调整权限(如禁止外部网络访问核心系统)。

3. 风险评分触发策略:根据认证风险等级,自动应用限制(如临时锁定账户或要求二次验证)。

应用场景:远程办公、混合云环境,需强化身份安全与权限动态管理的场景。

四、区块链技术防数据泄漏

技术原理:

● 利用区块链不可篡改特性,记录文件操作与流转轨迹,确保数据生命周期可追溯。

● 敏感文件哈希上链,任何篡改或外传行为自动触发警报,并生成法律有效证据链。

● 智能合约控制访问权限,仅授权人员可解密文件,防止内部滥用。

适用对象:涉及知识产权、商业秘密的企业,需高可信数据防泄漏的场景。

五、行为透明化与员工参与

实施步骤:

1. 透明沟通:明确告知员工监控范围与目的(如数据安全、效率提升),减少抵触心理。

2. 行为反馈机制:定期向员工提供行为分析报告(如效率建议),鼓励改进。

3. 匿名举报渠道:设立员工举报违规行为的匿名通道,增强内部监督。

效果:通过“管理+协作”模式,提升监控合规性与员工认同感。

六、软件定义边界(SDP)与微隔离

技术架构:

● 采用SDP构建“黑云”网络:终端设备需通过身份验证后,才能访问特定应用或服务。

● 微隔离技术:将网络划分为最小权限单元,限制横向移动(如普通员工无法访问数据库服务器)。

● 动态访问授权:根据业务需求实时调整隔离策略,避免“一刀切”管理。

适用场景:大型企业、多云环境,需精细化资源访问控制的场景。

总结

有效的上网行为监控需软硬结合、策略与技术并重。洞察眼MIT系统作为核心软方法,提供智能分析与闭环防护;区块链技术、SDP等创新手段则应对新兴安全挑战。企业应基于业务需求选择组合方案,同时注重合规与员工沟通,实现安全与效率的平衡。

编辑:玲子