文章摘要:“千里之堤溃于蚁穴,百密之疏毁于瞬隙。”在数字化浪潮席卷全球的今天,电脑不仅是信息处理的枢纽,更成为数据安全的“前线战场”。无论是企业机密、个人隐私,还是国家关

“千里之堤溃于蚁穴,百密之疏毁于瞬隙。”在数字化浪潮席卷全球的今天,电脑不仅是信息处理的枢纽,更成为数据安全的“前线战场”。

无论是企业机密、个人隐私,还是国家关键基础设施,都可能因一次疏忽或恶意操作面临风险。

电脑监控,早已从“可选工具”升级为“必备防线”,它如同无形的守护者,通过技术手段织就一张精密的防护网,让隐患无处遁形。

从物理层面的硬件管控到AI驱动的智能预警,多样的技术手段正悄然重塑信息安全格局。

将揭秘6种常见且高效的电脑监控方法,助您以“明察秋毫”之能,筑“防微杜渐”之盾,在数字世界中掌控主动权。

一、部署洞察眼MIT系统

方法:安装洞察眼MIT系统,实现从行为监控到数据安全的全方位管理。

核心功能:

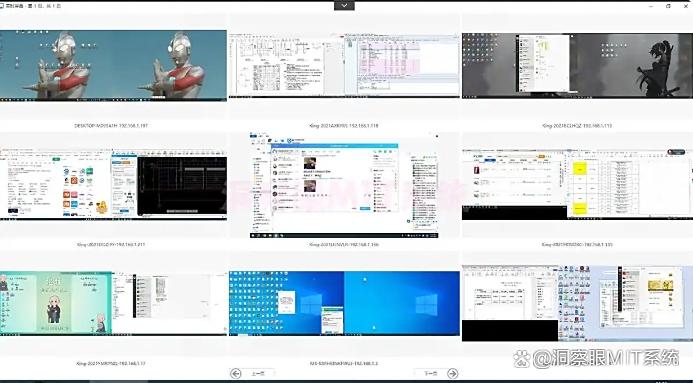

1. 实时屏幕监控:支持实时监控电脑屏幕,同时也可监控多名员工电脑屏幕画面,也可在多个屏幕间任意切换放大某一员工的屏幕,查看操作细节。

2.智能截屏:可对被监控电脑屏幕进行截屏,以图片的形式保存操作过程,同时还能智能识别图片内容,根据内容对图片进行分来保存。

3. 网站活动监控:对浏览过的网站进行详细记录,包括网站的标题、页面关键词、浏览网页的时长等,同时也可通过设置网站黑白名单,限制员工在工作时间访问与工作无关的网站。

4. 邮件监控:全面记录邮件的收发情况,包括邮件的标题、邮件内容、附件内容等。

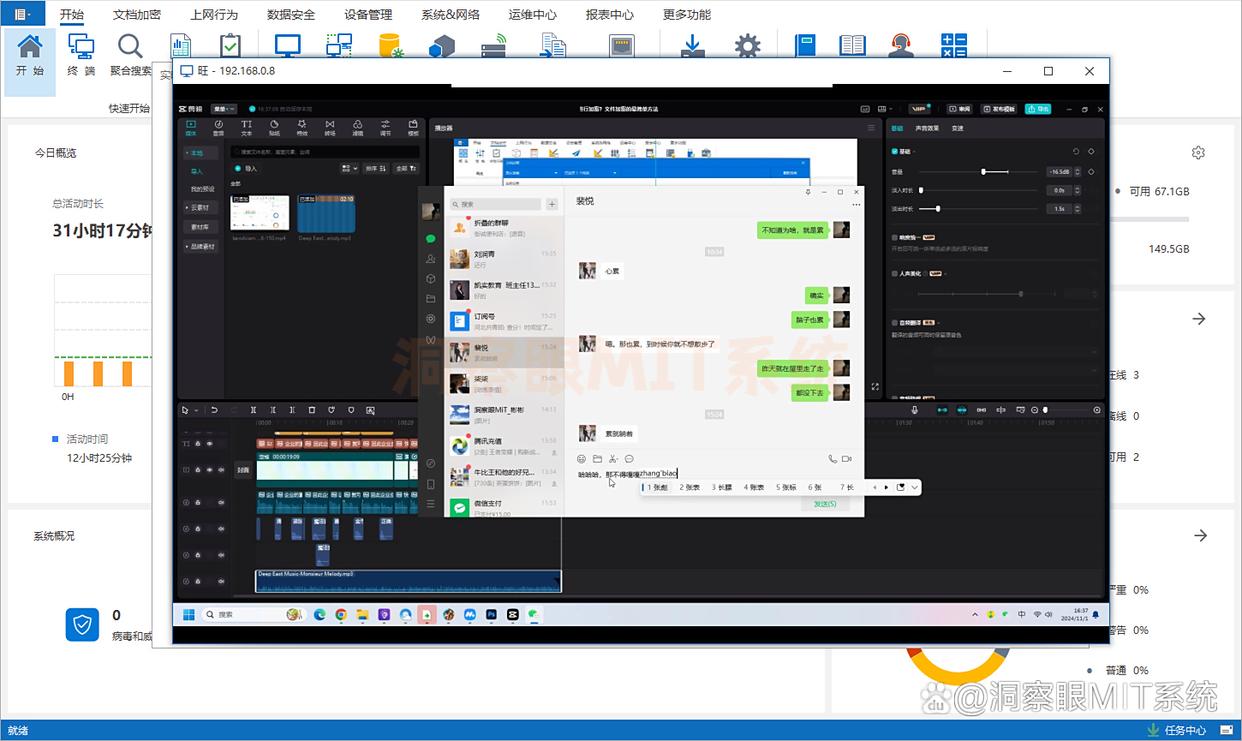

5. 通讯监控:随主流通讯软件进行深度监控,如微信、QQ、企业微信等,详细记录聊天内容、时间、聊天对象等,通过内置敏感词,一旦聊天中涉及到敏感词,会立即预警。

适用场景:对数据安全要求极高、需规范员工行为的企业,如金融、医疗、制造等行业。

二、网络流量监控

方法:部署网络流量分析工具(如Wireshark、NetFlow),实时监测电脑的网络数据包。

原理:捕获网络传输数据,解析协议、流量大小、访问IP等,识别异常通信(如大规模数据上传、访问恶意网站)。

优点:可定位潜在网络攻击、数据泄露路径,支持跨设备统一监控。

适用场景:企业网络安全管理、检测员工违规访问或外部威胁。

三、系统日志审计

方法:利用操作系统自带的日志功能(如Windows事件查看器、Linux Syslog)或第三方审计工具,记录系统事件。

原理:系统自动记录登录、文件访问、程序启动等操作,形成可追溯的日志数据库。

优点:数据原生且全面,可还原历史操作全貌,辅助事后问题排查与合规审计。

适用场景:法规遵循、内部责任追溯或故障原因分析。

四、远程桌面控制

方法:使用远程控制软件(如TeamViewer、AnyDesk)或系统自带功能(如Windows远程桌面),实现异地操作电脑。

原理:通过网络连接,实时查看并控制远程电脑屏幕,支持文件传输与指令执行。

优点:快速响应远程运维需求,适合分布式团队协作或IT支持。

适用场景:跨地域办公、故障远程解决或员工指导。

五、应用程序监控

方法:安装专用监控软件(如TimeDoctor、ActivTrak),实时跟踪应用程序的使用与文件操作。

原理:记录软件启动/关闭时间、文件读写/删除行为,生成使用时长统计与操作记录。

优点:量化员工效率,识别无效操作,助力优化管理策略。

适用场景:团队效率管理、规范办公行为,避免“摸鱼”现象。

六、硬件监控法

方法:通过外接硬件设备(如监控摄像头、键盘记录器、USB管控器)直接监控电脑使用情况。

原理:摄像头实时拍摄屏幕与操作画面,键盘记录器捕捉按键输入,USB管控器限制外设连接,从物理层面获取操作细节。

优点:直接、直观,难以被软件手段绕过,适合高风险场景(如财务室、研发实验室)。

适用场景:需绝对物理安全的场所,或防止员工通过技术手段规避监控。

编辑:玲子