文章摘要:说句实在话,数据安全这事儿,常常不是被“大漏洞”击穿,而是被一些看起来无伤大雅的小动作带偏:临时把文件拷进U盘回家赶稿、把报价单顺手拖进聊天窗口、午休时把测试库

说句实在话,数据安全这事儿,常常不是被“大漏洞”击穿,而是被一些看起来无伤大雅的小动作带偏:临时把文件拷进U盘回家赶稿、把报价单顺手拖进聊天窗口、午休时把测试库开在咖啡馆的Wi‑Fi上……一旦有一次“走神”,后果往往出人意料。

与其事后追责,不如前置到策略、工具与习惯的联合防护上,DLP(Data Loss Prevention,数据防泄漏)就是企业里最常用也最吃落地细节的一类方案。

在选型之前先说一句大实话:DLP不是装上就万事大吉,它更像一套“制度+技术+训练”的组合拳。

策略写不清、数据没分类、例外流程没人管,再好的工具也容易变成误报机。

下面这6款,都是市面上口碑不错的产品,我结合实际落地时的一些体验,把重点放在“它适合干什么、哪里要注意、可能超出你预期的地方”。

一、洞察眼 MIT 系统

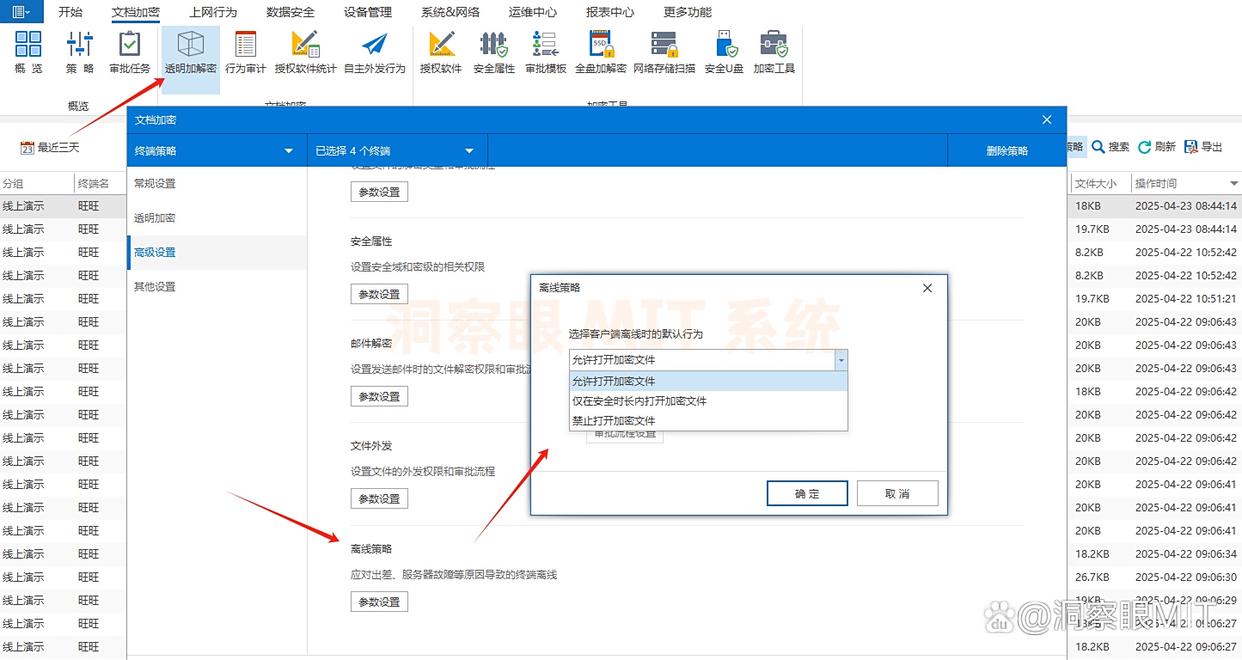

智能透明加密:能自动识别敏感文档并加密,用户日常创建、编辑、保存基本无感,外发到非授权环境就立刻变密文。

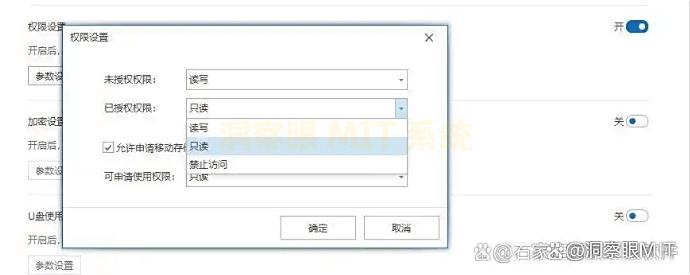

权限精细化:配合最小权限控制,根据岗位分配权限,谁用到什么就开哪个权限,杜绝越权访问。

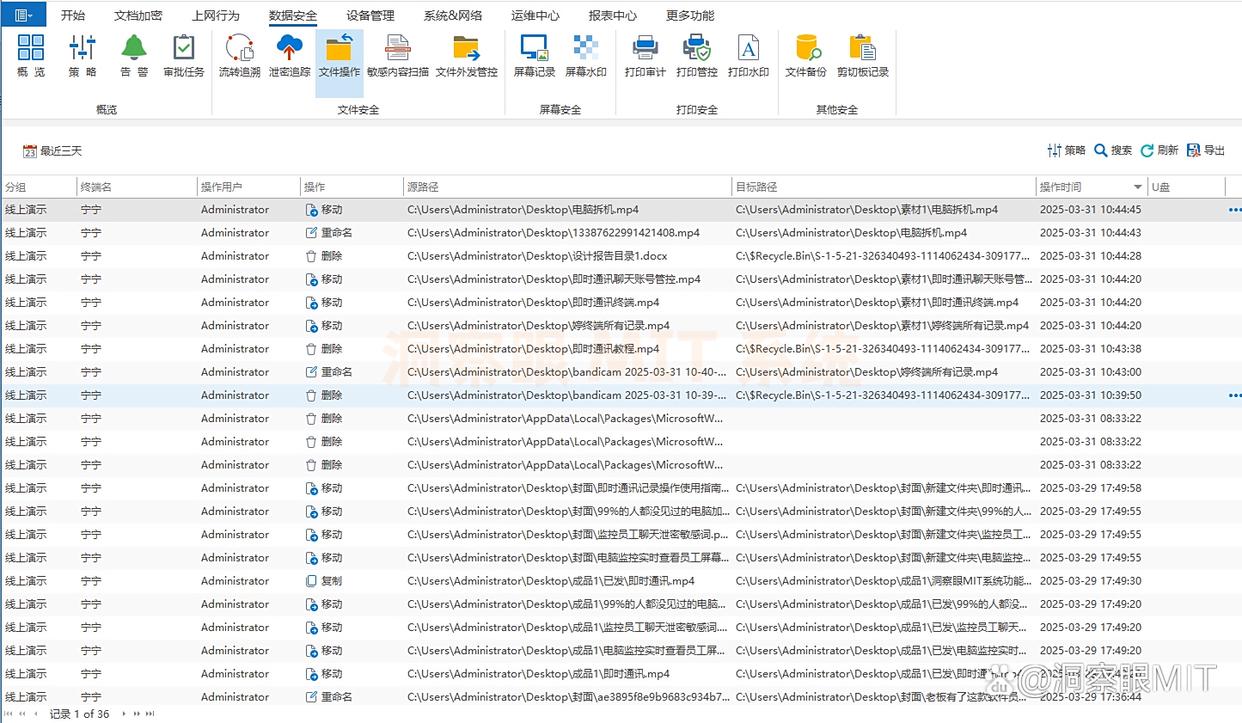

文件操作记录:文件的打开、、复制、粘贴、外发等,都会被详细记录下来,并生成日志,一旦文件异常,通过日志能快速找到问题所在。

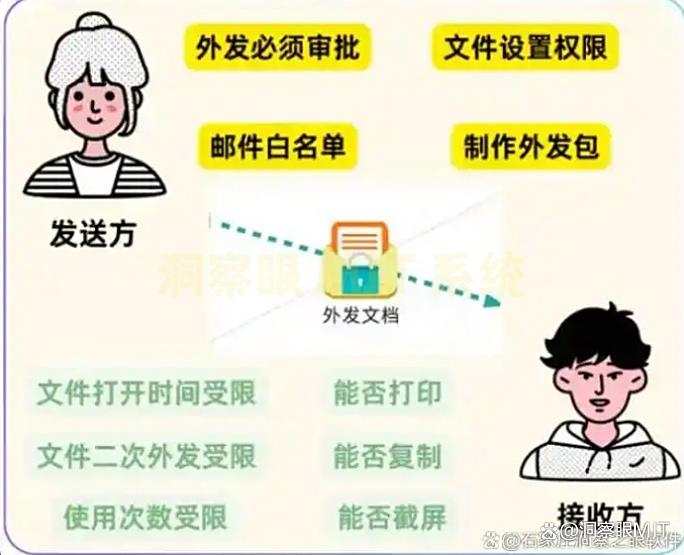

外发审批:文件外发,必须审批。外发前提交外发申请,申请需要写明文件的名称、发给谁、谁发送文件、文件用来干啥等,只用负责人通过后,才能成功外发。

离线办公:针对出差的员工,可提前申请离网审批,审批通过后,在没网的情况下,也能正常使用加密文件,并且离网文件也可设置不同的权限。如只读、编辑、禁止复制等。

二、Symantec DLP

大厂标配,广度和成熟度在线。优势在“发现+通道管控+审计报表”的全链路覆盖:能把终端、服务器、NAS 里的敏感数据翻出来(文档、表格、图片、邮件都能识别),传输侧盯邮件、IM、Web 上传等,一旦触发策略就阻断或告警。

比如给邮件主题里含“报价”“合同”的外发加上附件内容校验,违规就拦,管理员能收到一封细到字段的事件记录。

报表体系也强,审计追踪、趋势汇总、策略命中都能导出,合规审计时省不少力气。

主观感受是:它功能很全,但前期策略调优要耐心,尤其中文场景的关键词、模板与正则组合,少不了几轮迭代;好在有现成模板,落地速度不会太慢。

预算和团队能力也要匹配,越复杂的策略,越需要有专人持续运营。

三、McAfee Total Protection for Data Loss Prevention

偏“端”能力的硬核派,特别适合已在用 McAfee ePO 的环境。

对终端侧的可控性强:U 盘拷贝、网盘上传、聊天外发、打印等动作都能细粒度记录和拦截,未授权软件也能限装,减少恶意程序“顺走”文件的机会。

网络侧它能做实时分析与阻断,内部横向流转与对外发送,都能按规则处理;与防火墙、IDS/IPS的协同也顺手。

小缺点也说下:策略下发与Agent状态最好配合ePO做可视化看板,批量修改时给自己留点时间窗口,避免端侧体验抖动。

四、Forcepoint DLP

擅长“理解行为”的那种。它用机器学习做基线,能看懂平常的数据流转习惯,从而抓出“反常”的访问与外发;敏感数据也做动态分类,业务一变,标签跟着调。

策略很灵活,可以按部门、角色、场景做个性化,比如对研发的代码库严控,对市场日常素材适度放开;响应不止阻断与警报,还能给用户“辅导提示”、加密、水印等,风险自适应做得比较精细。

需要注意的是,机器学习模型需要一点训练期,别指望第一周就零误报。

五、IBM Security Guardium

数据库侧的专业选手。如果你的核心在数据库(客户信息、交易、账务、研发实验数据),它是更对口的那一个。

能实时盯登录、查询、修改、删除等操作,把账号、时间、来源IP、SQL语句都记全,异常操作(比如非常规时段的大量导出)很容易被拉出来。

漏洞扫描也很到位:弱口令、权限滥用、版本老旧,这些问题会给出可执行的修复建议。

动态脱敏是Guardium的“看家本领”:非授权访问时自动把敏感字段打码(身份证号、卡号显示成****),既不影响业务,又能控风险。

兼容的数据库类型多,Oracle、SQL Server、MySQL、Db2等杂糅部署也能驾驭。

落地建议:与DBA充分协同,网旁监听/代理模式怎么选、性能开销多大,预估清楚再上。

六、Cisco Stealthwatch

严格说它更偏NTA/NDR(基于网络流量分析的检测与响应),但在“发现可疑外联、识别异常数据外流”这件事上很有一手。

通过NetFlow/Telemetry建立“正常网络画像”,大量数据从内网涌向陌生境外IP、奇怪端口的长连接,这类偏离能很快告警;随后还能溯源到设备、用户与应用,定位外泄源头就快了。

和Cisco自家的ISE、Firepower等协同方便,能把网络层的检测和访问控制串起来。

提醒一句:它不是传统意义上的“内容级DLP”,更像DLP的“雷达补盲”,需要你的交换机/路由器/防火墙稳定输出流量记录,SPAN/镜像口也要规划好。

选型与落地的几条实用清单

先做数据盘点:哪些是核心、在哪儿、谁用、怎么流转;没有台账,策略很难精确

分类分级和标签先跑起来,哪怕先从三档开始(公开/内部/机密)

第一步先监控后阻断,跑一到两周收集误报,再逐步加严

建立例外与申诉流程,审批时限要明确(小时级而不是天)

员工培训要常态化,场景题更有效,比如“如何安全对外发版”“供应商协作文件传输”

指标体系要上墙:阻断事件数、平均响应时间、误报率、复发率,这些能指导你持续优化

打印、截屏、OCR文字识别要一起测,中文场景的版式和截图文字识别,厂商能力差异不小

远程办公与离线笔记本要特别关注,策略里加上离线缓存与回传审计

编辑:玲子