文章摘要:“老王,出事了!你看这个!”周一早上,技术总监火急火燎地冲进CEO老王的办公室,把手机递了过去。屏幕上是一款刚刚发布的新产品,其核心功能、界面设计,甚至是交互逻

“老王,出事了!你看这个!”

周一早上,技术总监火急火燎地冲进CEO老王的办公室,把手机递了过去。屏幕上是一款刚刚发布的新产品,其核心功能、界面设计,甚至是交互逻辑,都与老王公司正在秘密研发的下一代旗舰产品惊人地相似。

老王心里“咯噔”一下。这个项目是公司的命脉,投入了上千万的研发资金,怎么可能被“像素级”抄袭?经过紧急排查,一个令人心寒的事实浮出水面:一名上个月离职的核心程序员,在离职前通过U盘拷贝了整个项目的源代码。

对于一家科技公司而言,源代码就是生命线,是企业的核心知识产权和市场竞争力的基石。老王的遭遇并非个例,源代码泄密事件每天都在上演,它带来的不仅是经济损失,更可能是市场的错失和信誉的崩塌。

那么,如何才能为这笔宝贵的数字资产加上一把“安全锁”呢?今天,我们就来分享六款主流的源代码防泄密软件,帮助您构建起坚不可摧的“代码防火墙”。

1. 洞察眼MIT系统——从源头加密,让代码“带不走,看不懂”

这是防止源代码泄密最核心、最有效的一环。它并非在代码泄露后进行补救,而是在泄露行为发生时就从源头进行阻断,真正做到防患于未然。

它是一款专业的终端数据防泄密(DLP)软件,它像一个“安全卫士”一样常驻于每位程序员的电脑中,对代码文件进行全生命周期的保护。

透明加密:这是它的“杀手锏”功能。系统对指定的代码文件(如.java, .py, .cpp, .vue等)进行实时、强制的透明加密。在公司内部,程序员打开、编写、编译代码时完全无感,和正常操作一样。但这些加密后的代码文件一旦被通过任何手段带离公司,在外部电脑上打开就会是一堆无法解读的乱码,从根本上杜绝了泄密的可能。

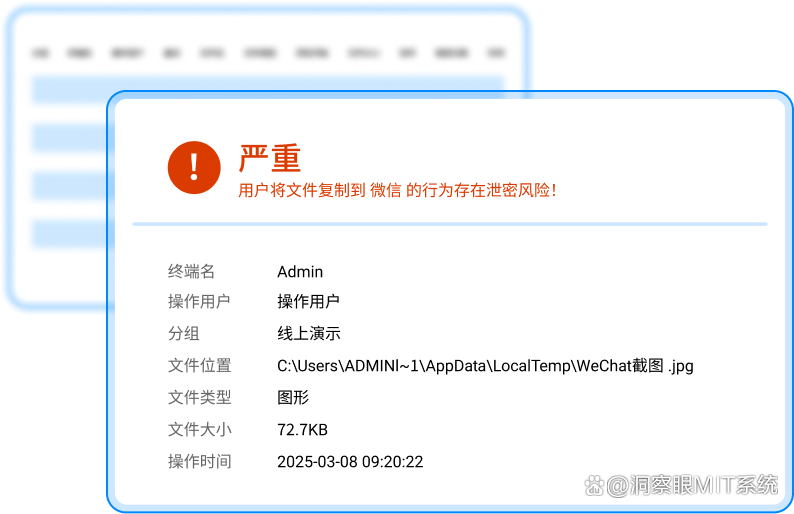

外发行为管控:严密监控并封堵所有可能泄密的渠道。无论是通过个人邮箱、聊天软件(微信/QQ)、网盘还是浏览器上传,系统都能智能识别并拦截代码文件的外发行为。

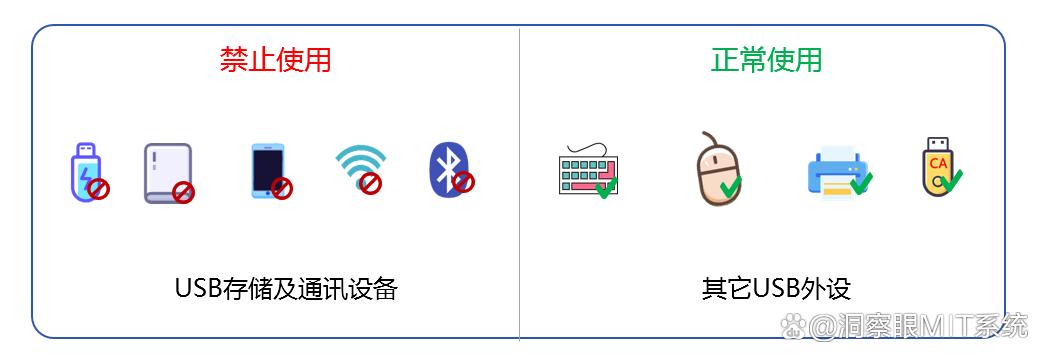

设备与端口管控:可以精细化管理U盘、移动硬盘、蓝牙、打印等外设。您可以设置“仅允许公司授权的加密U盘使用”,当员工插入私人U盘试图拷贝代码时,行为将被直接阻止,并向后台发出告警。

屏幕安全防护:为防止通过手机拍照或电脑截屏等“物理手段”泄密,系统提供【屏幕水印】功能,将员工信息和时间实时显示在屏幕上,起到震慑作用。同时,【防截屏】功能可以禁用各类截屏工具,确保核心代码片段无法被轻易截取。

泄密行为追溯:详细审计员工的所有文件操作,包括拷贝、移动、删除、外发等。一旦发生违规尝试,系统会留下不可抵赖的日志记录,为事后追责提供铁证。

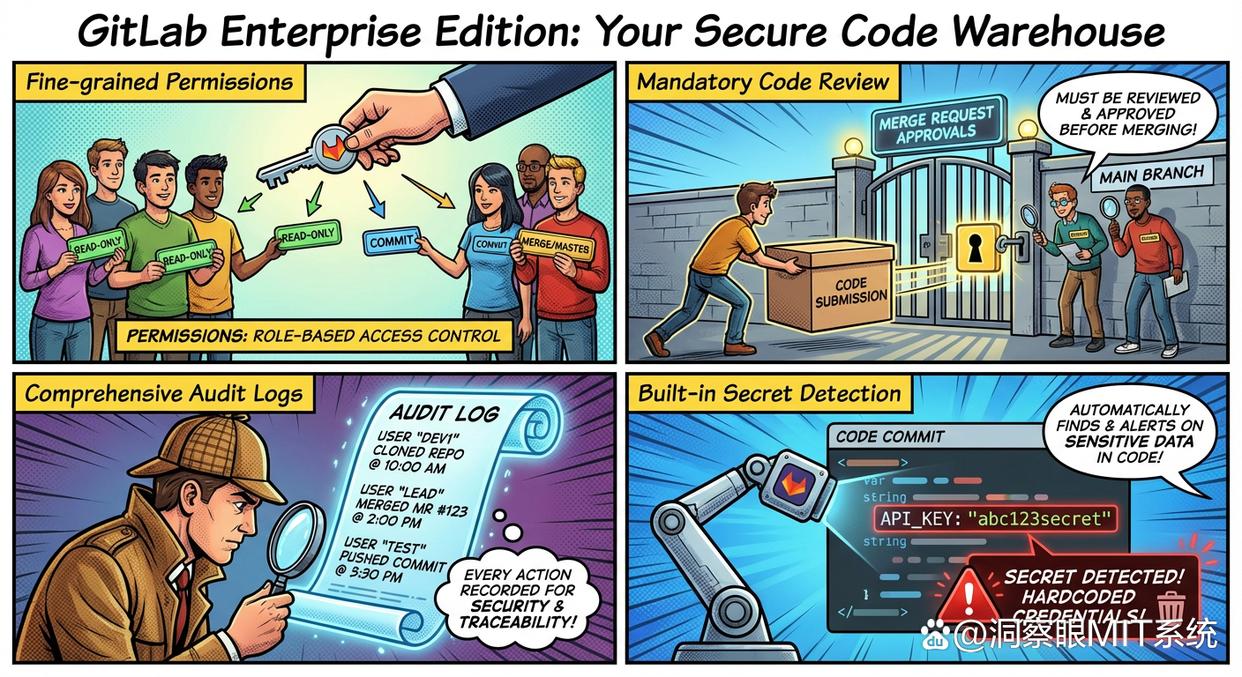

2. GitLab Enterprise Edition——安全的代码仓库管家

源代码总要有个存放和协作的地方。GitLab企业版是业界领先的代码托管平台,它不仅仅是存储代码,更是保障代码在开发协作流程中安全的第一道关卡。

精细化权限控制:可以为不同角色(开发者、测试、运维)的员工设置不同的代码库访问权限,例如,有人只能读取,有人可以提交,而只有少数核心人员才能合并代码到主干。

强制代码审查:通过“Merge Request Approvals”功能,可以强制要求代码在并入主分支前,必须经过至少一位或多位指定人员的审查和批准,有效防止恶意代码或有漏洞的代码被合入。

全面的审计日志:记录了所有用户对代码库的每一次操作,谁在什么时间克隆了代码、提交了什么修改,一目了然,便于安全审计和事故追溯。

内置密钥检测:能自动扫描代码提交,发现开发人员无意中硬编码在代码里的密码、API密钥等敏感信息,并及时告警。

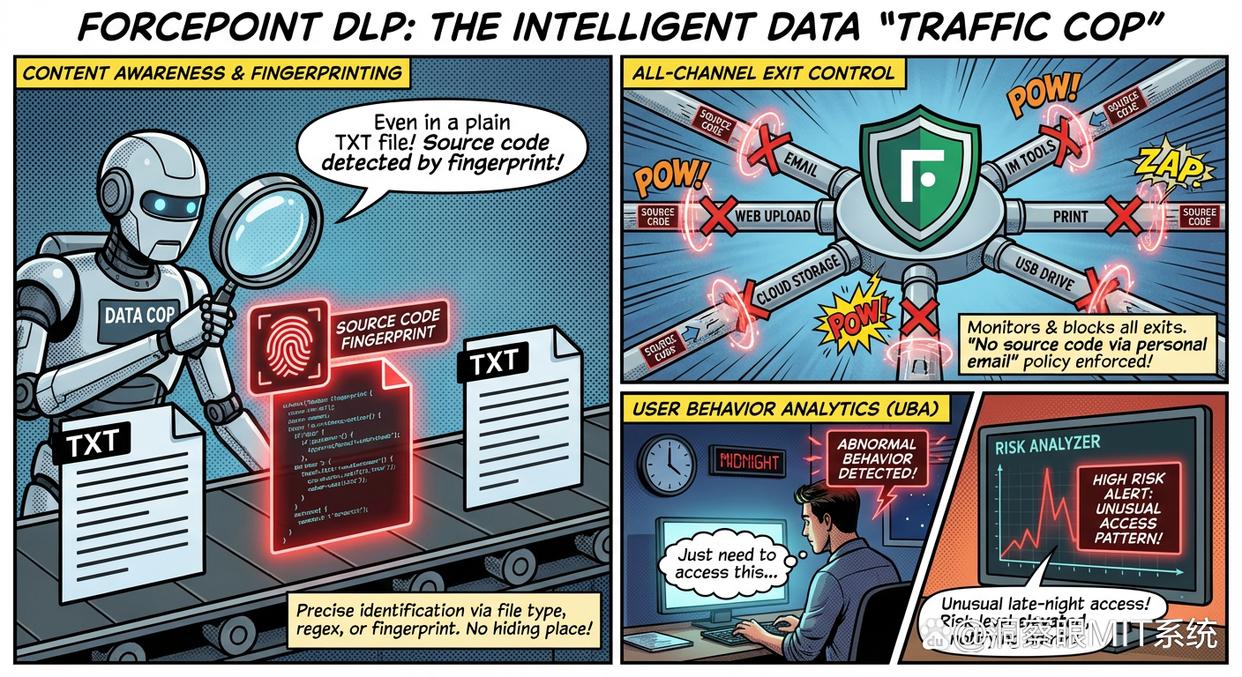

3. Forcepoint DLP——智能的数据流动“交警”

Forcepoint是全球知名的数据安全厂商,其DLP产品像一个智能的“网络交警”,专注于监控和管理企业内部数据的流动,对保护源代码同样有效。

内容感知与指纹识别:它能通过文件类型、正则表达式或者“文件指纹”技术,精确识别出哪些是您的核心源代码文件。即使员工将代码复制粘贴到新的txt文档里,甚至修改文件名,也能被准确识别。

全渠道出口管控:全面监控和控制所有数据出口,包括电子邮件、Web上传、云存储、IM工具、打印、U盘拷贝等。您可以设定策略,如“禁止所有包含源代码片段的文件通过个人邮箱发送”。

用户行为分析 (UBA):它能分析员工的日常行为模式,如果某位程序员突然在深夜大量访问他平时不接触的代码库,或者频繁尝试向外发送文件,系统会识别为异常行为并提升其风险等级,通知管理员。

4. Checkmarx SAST (CxSAST)——代码中的“敏感信息扫描仪”

源代码泄露除了整个文件被盗,还有一种常见情况是代码中包含了不该有的敏感信息。Checkmarx是一款顶级的静态应用安全测试(SAST)工具,它在代码还未运行前就进行深度“体检”。

硬编码秘密检测:其核心功能之一就是扫描代码,查找被硬编码在程序里的“秘密”,如数据库连接字符串、服务器密码、云服务(AWS/Azure)的访问密钥等。

开发流程集成:它可以无缝集成到开发人员的IDE(集成开发环境)和CI/CD流水线中。开发人员刚写下一行包含密码的代码,工具就能立刻提示风险,从源头上避免敏感信息进入代码库。

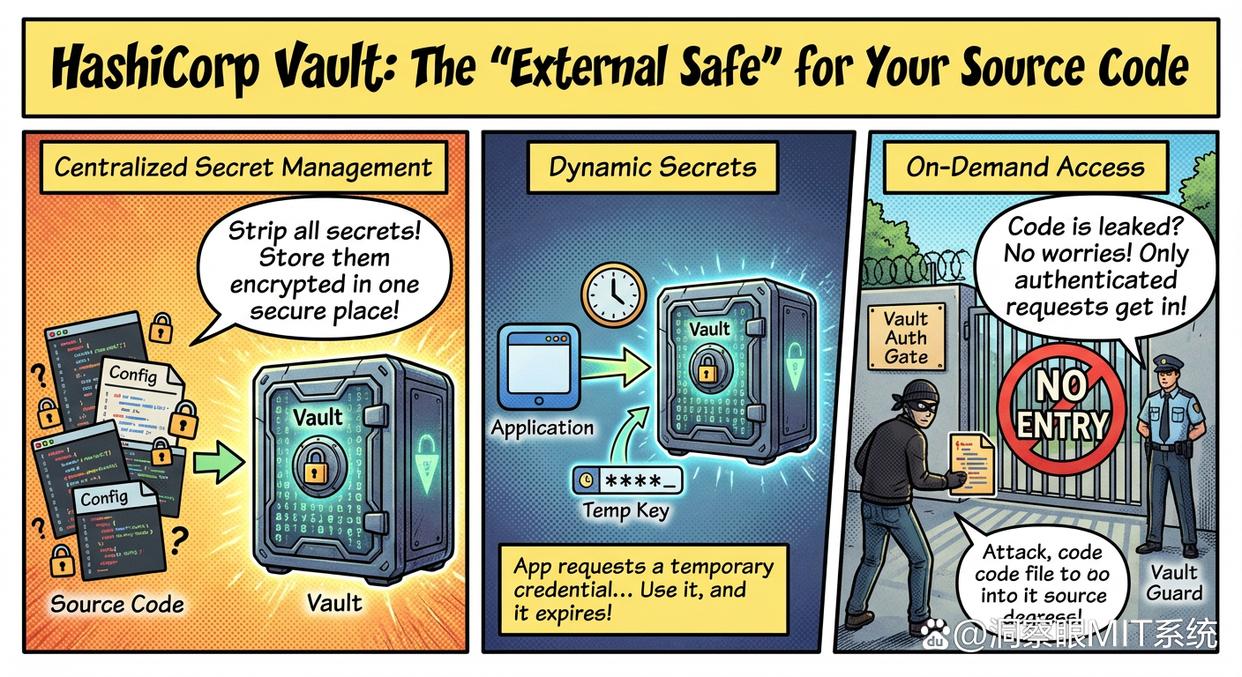

5. HashiCorp Vault——源代码的“外部密码箱”

既然不能把密码写在代码里,那应该放在哪?HashiCorp Vault就是这个问题的完美答案。它是一个专业的“密码箱”(密钥管理系统),用于安全地存储和访问密码、API密钥、证书等。

集中化密钥管理:将所有敏感信息从代码和配置文件中剥离,集中存储在Vault中,并进行高强度加密。

动态密钥:应用程序在运行时,可以向Vault动态申请一个有时效性的、临时的数据库密码或云凭证。这个凭证在用完后会自动失效,极大降低了密钥泄露后的风险。

按需访问:即使代码被泄露,攻击者也无法从中获取任何有用的密码或密钥,因为代码本身也需要经过严格认证才能从Vault获取信息。

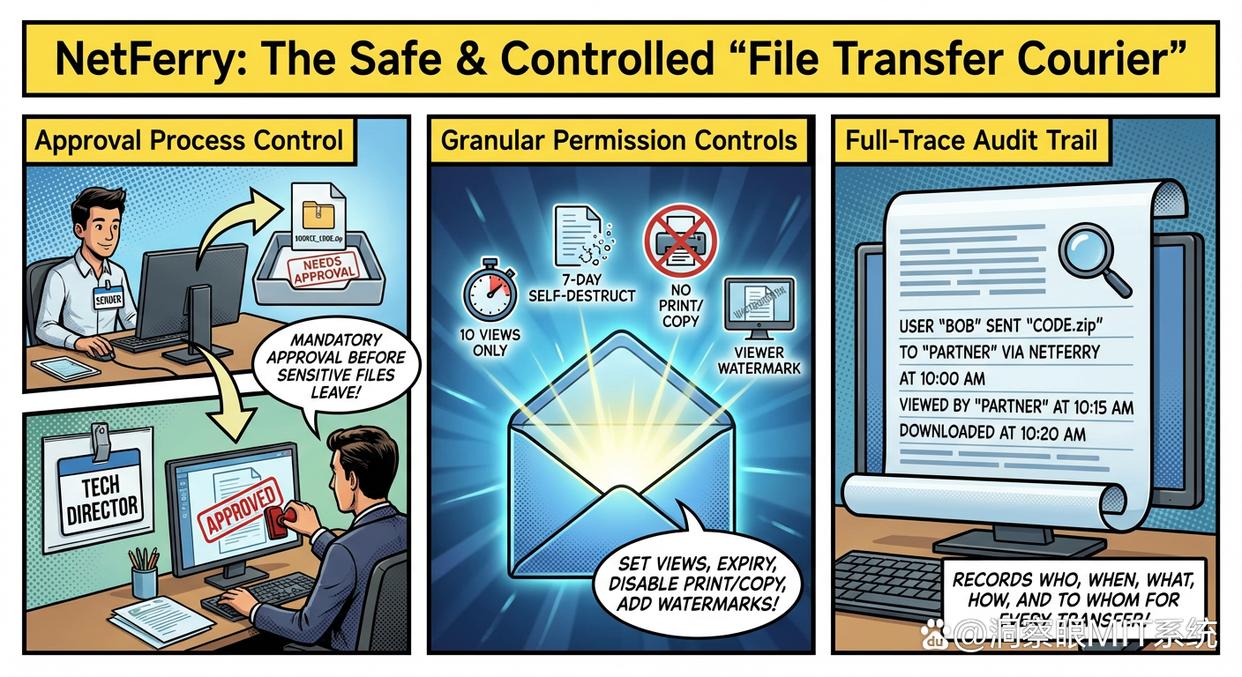

6. NetFerry——安全可控的“文件外发邮差”

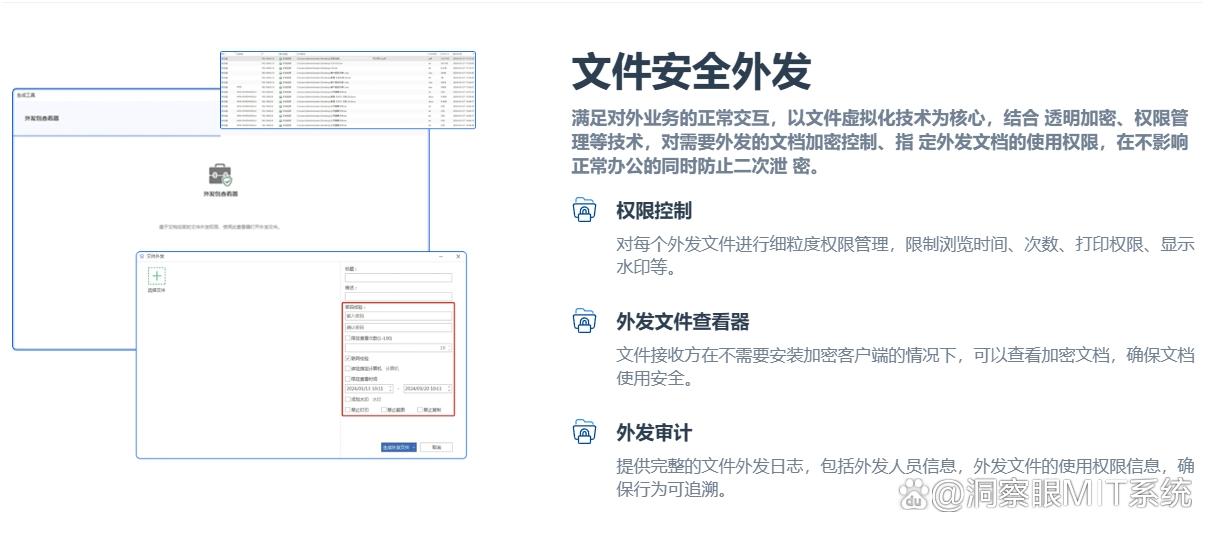

总有些场景,需要合法地将部分代码或相关文档发送给外部合作伙伴。用个人邮箱或聊天工具显然风险极高。NetFerry这类跨网安全交换系统,则能扮演一个安全、可控、可追溯的“文件外发邮差”。

审批流程控制:发送包含源代码的敏感文件前,可以强制发起审批流程,只有经过指定领导(如技术总监)批准后,文件才能被成功发出。

外发权限管控:可以为外发的文件包设置精细的访问权限,例如“仅允许查看10次”、“7天后自动销毁”、“禁止打印和复制内容”、“打开时全屏显示阅读者水印”等。

全程留痕审计:平台会详细记录每一次文件外发的全过程:谁、在何时、将什么文件、通过什么方式、发送给了谁,以及接收方何时查看、下载了文件,确保每一次合规外发都有据可查。

结论

源代码安全防护是一个系统工程,需要从代码的存储、协作、审查、流转到最终端的员工电脑,进行多层次、全方位的布局。

在这六款软件构建的防御体系中,GitLab和Vault保证了代码在“仓库”中的安全,Checkmarx净化了代码本身,Forcepoint和NetFerry管控了代码在网络中的“流动”,而洞察眼MIT系统则守住了最重要也是最脆弱的“最后一公里”——员工的电脑终端,通过从源头加密,让所有保护措施的价值最大化。

现在,不妨审视一下您企业的代码安全策略,是否存在“灯下黑”的盲区?为您的核心数字资产选择合适的“安全锁”,宜早不宜迟。