文章摘要:随着网络安全威胁的日益复杂和多样化,源代码泄露事件屡见不鲜,给企业带来了巨大的经济损失和声誉损害。如何有效防止源代码泄露,成为了企业亟待解决的重要问题。2025

随着网络安全威胁的日益复杂和多样化,源代码泄露事件屡见不鲜,给企业带来了巨大的经济损失和声誉损害。

如何有效防止源代码泄露,成为了企业亟待解决的重要问题。2025 年随着技术的不断发展,涌现出了一批强大的源代码防泄密软件,它们犹如一道道坚固的防线,为企业的源代码安全保驾护航。

下面就让我们一起来揭秘六大源代码防泄密的黑科技软件。

一、洞察眼 MIT 系统

透明加密:运用先进的透明加密技术,在不改变用户操作习惯以及开发流程的前提下,自动对源代码文件进行加密。文件在磁盘上始终以密文形式存储,仅在合法用户正常使用时才会在内存中解密,从根源上防止因设备丢失、被盗等意外情况导致的源代码泄露。

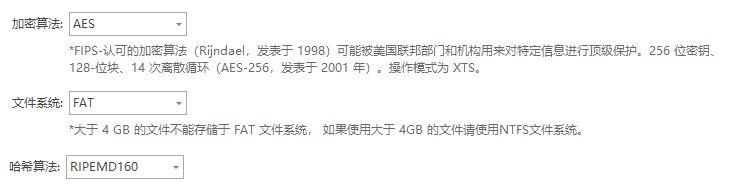

多算法加密:支持 AES、RSA、国密标准等多种自定义加密算法,可依据用户需求选择不同强度的加密方式,满足多样化的安全要求。

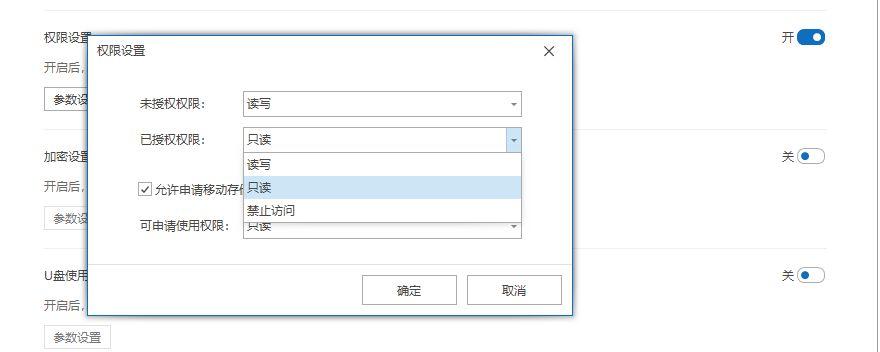

精细权限设置:能够按照企业的组织架构和员工职责,为不同用户或用户组设置细致的访问权限,确保代码访问的安全性和规范性。

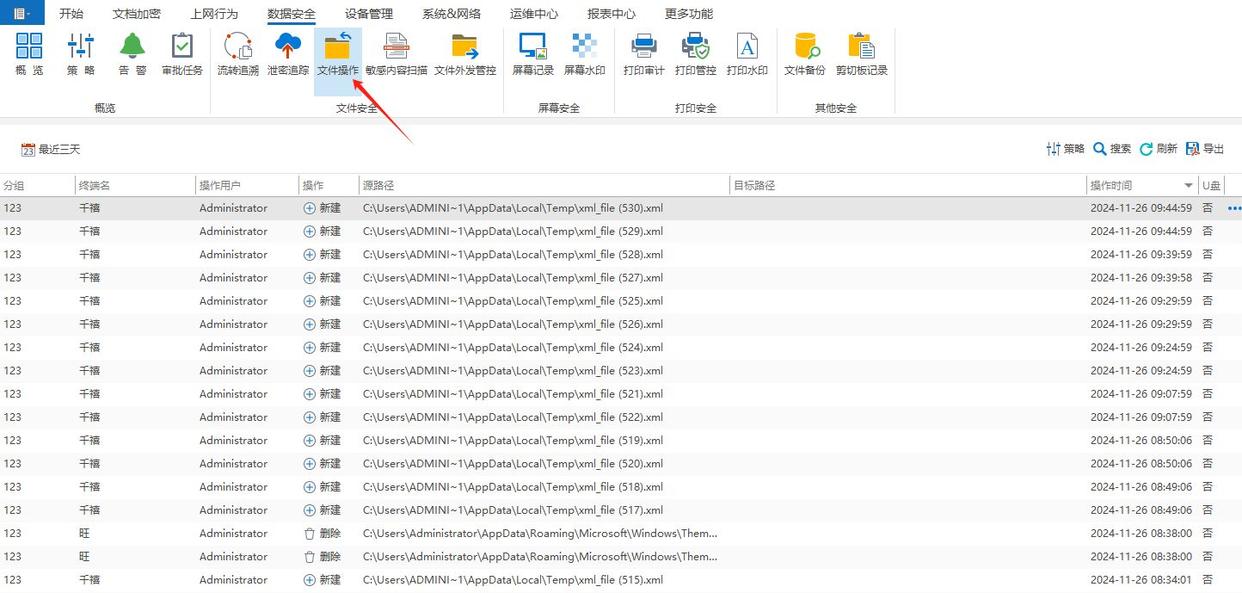

操作行为记录:实时监控用户对源代码文件的各类操作行为,并详细记录操作时间、操作人员、操作内容等信息,便于企业及时察觉异常行为。

外发审批流程:当需要将源代码外发给合作伙伴、客户或进行外部测试时,系统提供完善的外发审批流程。并且能够设置外发文件的使用期限、打开次数等限制条件。

二、SecureForge

主打异地协同安全。端到端加密隧道 + 动态密钥协商,每次拉代码都是独立会话,这点让我比较踏实。上海同事半夜合并到柏林仓库,链路上是“看不懂”的。

同步是“聪明”的:只传新增或变更的块,还会做文件指纹比对,防止有人把片段拷去非托管仓库。带宽省了一截,远程办公感知会更顺滑些。

权限配置做成了可视化矩阵,分支级、模块级密钥都能直观点勾选;而且支持 Docker-in-Docker 加密构建。CI/CD 那边接起来,一开始有点担心复杂,后来发现几条模板就够用。

三、ObfusLock

混淆 + 加密叠加。控制流扭曲、字符串分片、伪指令注入这些层层上,比较针对可逆工程场景。对抓包党和脚本小子,不再是轻易能下手的目标。

性能损耗控制得还行,包体增幅基本在 5% 以内。我们拿几台老机型跑了下,启动时间变化不明显。应用启动会跟 Runtime License Server 验证合法性,然后动态解密——这点对灰度发布也友好。

框架覆盖面广:React Native、Flutter、Unity 都有现成脚本,一行命令就走完构建-加密-签名,省去不少体力活。

四、CipherRepo

用法像主流代码托管,但安全默认“拉满”。上传即加密,克隆必验证;SaaS 模式有全球加速节点,异地团队拉代码速度不至于拖后腿。我们有个在新加坡的同事反馈,首次克隆比预期快。

分支和提交元数据也加密存,连管理员都不能直接读取明文;还能设地理围栏,限定只能在某些国家或 IP 范围内解密克隆。对有跨境合规要求的团队非常解渴。

Web 界面自带防截图、拷贝保护。第一次开会演示时我下意识想截屏,发现黑屏提示,挺“有存在感”。按需付费,对初创团队负担不重。

五、GuardScript

更贴近固件安全。所谓“代码白盒加密”,编译阶段就把可逆路径打断,直接输出不可逆的机器指令映射,逆向难度一下子上去了。产线刷机时基本不改流程。

架构覆盖 ARM、RISC-V、MIPS 等,配合硬件的安全启动链,防止未授权固件被刷入。车间里断电重启、冷启动这些小插曲都经历过,流程依旧稳。

旁路攻击也考虑到了:随机填充冗余指令去扰动功耗分析。另外有合规报告模块,IEC 62443、GB/T 30976 这类要求,导出文档就能对上检查表。示波器旁边的工程师笑称“省了几晚熬夜”。

六、KeySource

采用分级密钥管理:根密钥 → 项目密钥 → 个人密钥。大集团多事业部、多项目线时,这种切分能把单点泄漏的风险压住。我个人觉得,这是整个体系的“压舱石”。

密钥会自动轮换,变更日志和审计都有。和 Azure Key Vault、AWS KMS 能原生对接,别的云上也可以通过适配器搞定。

部署效率高:有 Terraform Provider,用 IaC 一把梭,apply 完去泡杯茶的功夫就起来了。在高并发下,解密延迟做到小于 20ms,开发同学基本无感,这点超出预期。