文章摘要:怎么绕开“盗版软件”这颗暗雷?一句两句说不透——得有工具、有流程,平时就把坑填平。我见过的教训不止一个:有家分公司被临时抽查,设计部几台老主机里塞着所谓“绿色版

怎么绕开“盗版软件”这颗暗雷?一句两句说不透——得有工具、有流程,平时就把坑填平。我见过的教训不止一个:有家分公司被临时抽查,设计部几台老主机里塞着所谓“绿色版”,当场脸红。

更麻烦的是,盗版常夹带私货,静悄悄地撒点恶意组件,数据往外漏、系统说崩就崩。别等摊子散了再收拾,不如把检测、预警、合规那套底座先立稳。

下面这几款,亲手用过几款,也跟着同事实操看过几回,优缺点有数,挑干货过一遍。

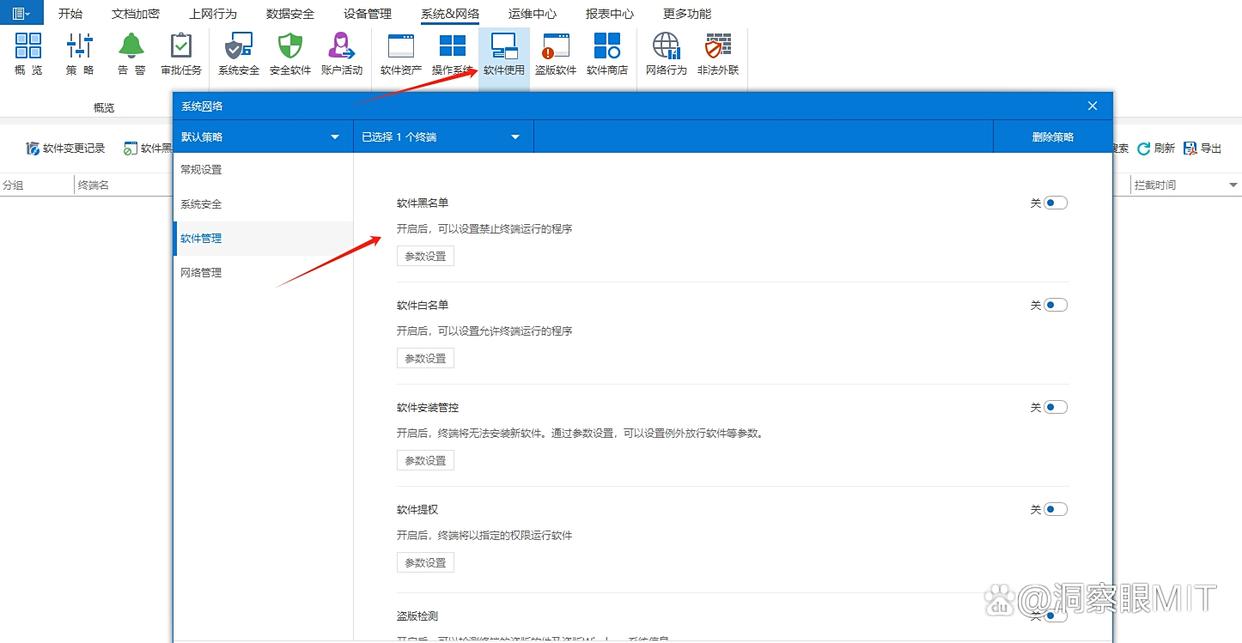

一、洞察眼 MIT 系统

识别与匹配:通过比对软件的版本号、序列号、安装路径、签名指纹等信息,与盗版特征库进行对比,从而判断软件是否合法。

实时监控:实时监控软件谁装了、谁卸了、谁悄悄点了个可疑EXE等;一旦遇到疑似盗版软件的安装和运行,立即发出告警提醒管理员,附带安装位置和时间。

软件资产管理:能够全面扫描并记录企业内所有电脑的软件安装情况,生成软件资产报告,列出所有电脑的软件安装情况,包括盗版软件的详细信息,帮助管理员全面掌握企业内部的软件使用情况。

软件黑名单:管理员可以设置只允许经过授权的软件运行,而禁止其他未授权或疑似盗版软件的运行,从入口处堵上风险。

小场景:有一回夜里十一点二十多,手机抖了一下,告警来自打印室那台公用机——浏览器刚拖了个“免安装版”。第二天晨会,我把截图、时间点、机器名放一起讲了五分钟,谁也不好再狡辩。顺带换了打印室显示器边那张褪色的“禁用外来U盘”贴纸,新的贴上去,心里也敲实一点。

二、Software Vulnerability Manager

核心是“深度扫描+版本追踪”,把终端软件盘干净,再拿正版最新版本做对照,过时的、可疑的、停更的,都浮到台面。

漏洞报告说人话:受影响组件、攻击路径、修复步骤、合规点,浓缩在一页里,拿着单子干活就行,不用再去翻十几页CVE。

真实痛点在这儿:医院、教育这种对漏洞极敏感的场景,常常是某个“破解小工具”拖着不让打补丁,系统就悬在那里。这款能把“谁拦了补丁”点出来,补哪里,一目了然。

我自己的体验偏向“拿来就用”:把整改优先级按风险分好,排班式处理,不至于顾头不顾尾。

三、AssetSonar

管的是全生命周期这条线:装了谁用、用了多少、什么时候卸,像记一笔“软件流转账”,前因后果都能回溯。

发现可疑或盗版版本,会直接落到“哪台机器、哪个人”,后续处置少走弯路,责任清晰。

授权管理细得很:分配、回收、到期提醒拉成一条链,避免“买了不用”或“一个账号三个人挤着上”。

能和采购对表:采购记录对上授权池,重复采购当场露馅儿,预算不再莫名其妙。

实操小结:我们尝试按季度回收闲置授权,第一次导出清单贴到群里,财务立刻点头。半年下来省出一笔看得见的预算。顺手把CSV丢进BI做个小饼图,周会上讲数据,阻力也小。

四、OPSWAT MetaDefender

多引擎合奏是它的拿手:从安装包到可执行文件,多引擎、多维度一起扫,披着马甲的变种更容易现形。

文件信誉接上全球情报库:给文件打个“信誉分”,和本地检测叠加,心里更有底。

查到就能拦:可自动阻断可疑程序运行,顺便给软件打一枚安全评级,方便管理层定策略。

适配的场景比较“硬”:金融、政务等等。见过一家金融把陌生安装包统一丢进受控区,审批通过才能进生产网;外网下来的压缩包先做“解构清洗”,再放行。机房里值班灯亮着,整层人心态都稳。

小细节:那天夜班保安路过还问,怎么机房这么安静。我回他:安静就是最大的夸奖。

五、Cherwell Asset Management

全面建账这点很实用:安装信息、授权状态、使用记录,逐项入档,像给软件建“户口本”。

对比特征库找盗版:跑完单子不是只喊问题,还会给“处理建议”,执行起来不找不到门。

规则能自己定:谁能装、在哪装、怎么用,事先写进制度,落到系统里,后续执行就轻省。

中小企业上手友好:商贸、服务型团队用它做规范化管理,成本可控,效果看得见。老板爱看的“本月整改清单”,它能一键导出,抄送邮件,一条龙。

个人的小建议:把“新增装机审核”也放进这套里,装机单子没批,程序就起不来,省掉很多口角。

六、SolarWinds Service Desk

它的价值点在“检测联动流程”:扫到疑似盗版,自动起工单、分配责任人、挂SLA、全程留痕,避免“看见了没人管”的尴尬。

授权提醒与续约:到期前自动提醒,续约、补购有轨道,不用临时抱佛脚。

使用数据能指导优化:谁在用、用得怎么样,资源怎么倾斜,有据可依。

多部门的大组织更吃它这一套:集团、连锁,把检测和ITSM串起来,整改都有工单号。我们那边甚至把“超期未整改清单”贴在看板上,红黄绿分层,周会一过,大家心知肚明。

编辑:玲子