文章摘要:盗版软件检测工具有哪些,该用哪几个更省心省力,我这就把常见又好用的六款整理出来。先说一句大白话:不管是公司电脑,还是自己用的机器,装了来路不明的程序,麻烦多得是

盗版软件检测工具有哪些,该用哪几个更省心省力,我这就把常见又好用的六款整理出来。

先说一句大白话:不管是公司电脑,还是自己用的机器,装了来路不明的程序,麻烦多得是——系统出错、数据外泄,严重点还牵扯到合规和法律。

一台台人工排查,耗时又容易漏;用合适的工具跑一遍,效率能上一个台阶。下面这些,都是我在实际环境中看到过、用过或对接过的,记下来,改天要用就不至于临时抓瞎。

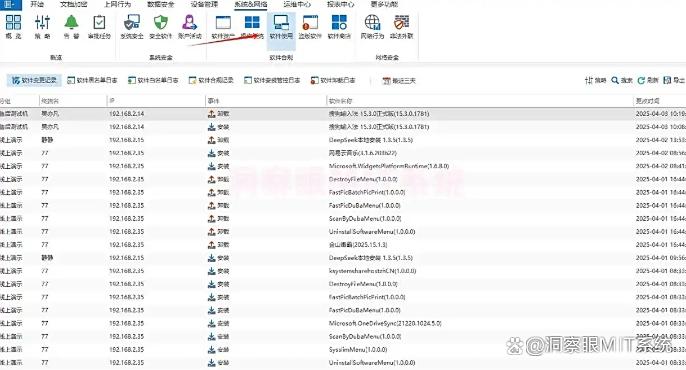

一、洞察眼 MIT 系统

特征比对,识别盗版:它有正版特征库,包含数字签名、核心文件哈希、安装路径、注册表关键项这些“指纹”。扫描时先看签名对不对,没签名或签名破损的,先打上疑似标记;再比对核心文件哈希,哈希漂移就当心可能被改过;顺带看路径是否“走正门”。

像 Office 这类常见套件,KMS 激活、补丁改注册表的,基本一眼就能拎出来,准确率在企业环境里表现很稳。

软件运行监控:进程、网络、文件操作这些动态轨迹会被持续采集。出现破解小工具伴随进程、频繁改注册表跳验证、对陌生地址做激活校验请求之类的,马上报警。

例如AutoCAD 这类设计软件,如果有人习惯性开机就跑破解进程,日志会把时间、路径记得清清楚楚,后续处理有据可查。

终端管控与卸载:Windows、Linux 的终端统一纳管,控制台发个任务,全网扫描盗版软件;锁定后可以远程卸载并清理残留。

软件白名单:只允许下载白名单里的软件,限制非官方渠道安装包下载,基本能跑出“发现—告警—清理—预防”的闭环。

二、iOA

iOA 自带一个免费的盗版检测模块,适合中小团队先把基础合规做起来。它覆盖了七十多款高频软件,办公、设计、开发类都有,用文件特征和签名去区分真假,KMS 激活的 Office 能被很快识别出来。

发现问题之后,控制台一键卸载,结果会回传,确认清理到位。白名单和外设管控也在一个地方设置:不在名单里的装不了,U 盘、移动硬盘想带安装包进来也会被拦。整个模块是轻量化的,终端资源占用不明显,更新和主程序同步走,维护成本低,小团队的 IT 同事压力会小不少。

三、SoftGuard

它的亮点在于用机器学习理解“正常软件”与“有问题的软件”的使用习惯差异。它会学进程调用、网络访问的节奏,遇到频繁唤醒激活工具、向异常域名请求验证这类典型动作,就会把风险拉高。云端协同管理做得比较顺,跨城市、跨分支机构的情况也能统一看板管理。

它还有一个实用的小功能:在检测到盗版后,会结合企业的实际使用情况,给出正版采购或替代方案建议,方便你一步到位完成正版化。

安装、卸载这些操作的日志保留得细,检测策略也会根据新样本逐步调整,环境越跑越贴合现状。

四、LicenseCheck

这个工具不花哨,主打许可证管理,把“买了几份”和“装了几台”这两本账对上。它会实时对齐已装软件与采购许可数量,超出许可范围就预警,避免因为超授权被判定为不合规。支持和 AD 域打通,一键扫描公司终端,效率挺高。

虚拟化环境也考虑进去了:VM、Citrix 等场景下的软件使用,它都能看见并计入合规评估。最后会给一个风险等级,并且根据你的实际使用给出优化建议,帮助规划采购和调整授权分配,既规避风险,又能把不必要的开销抠下来。

五、AppAudit Enterprise

更偏大型企业和对精细化管理要求高的环境。它的扫描会深入注册表、安装目录以及各种角落,连被拆散到多个隐蔽文件夹、或者改了注册表伪装身份的那类“躲猫猫”软件,也能被抽丝剥茧地揪出来。做一次全面盘点,基本能把底摸清。

扫描完会生成详细资产清单:名称、版本、厂商、安装时间、路径、数量,一个不落;同时对照正版特征库判断是否合规,还会统计使用频率(启动次数、运行时长)。这份数据用来优化采购很有参考价值——哪些快过期、哪些超用、哪些几乎没人打开,有了量化依据,预算就能花在刀刃上。

它可以和企业采购系统对接,数据自动同步,授权即将到期或闲置多的情况会提前提示,避免临时抱佛脚。

六、VerifyIT

VerifyIT 走的是指纹识别路线:哈希比对能很快辨别被篡改或被破解的版本,准确率在实际项目里表现稳定。它支持静默扫描,员工几乎感觉不到打扰,后台把活干完。

比较特别的是溯源能力,能把可疑软件追到来源,如常见的破解组织或特定下载站点,这对从入口处堵住风险非常有帮助。

策略引擎也比较灵活:按风险等级设置自动隔离或卸载,高危软件不用等人手动处理,能第一时间切断传播。

像金融这种对安全要求很高的行业,或知识产权抓得紧的科技公司,用它做精确打击,会省去不少周折。

编辑:玲子