文章摘要:丑话先说在前头:公司里最值钱的,往往看不见。技术路线、客户名单、报价逻辑、还没官宣的新功能——落一次地,捡回来要花好几倍力气。泄密也不是什么谍战戏码,更多是“人

丑话先说在前头:公司里最值钱的,往往看不见。

技术路线、客户名单、报价逻辑、还没官宣的新功能——落一次地,捡回来要花好几倍力气。

泄密也不是什么谍战戏码,更多是“人累了手快了”的日常:周五收尾赶邮件,抄送栏手一抖;半夜把 PPT 丢进 U 盘准备路演;临时给合作方开了个共享,事后忘记关。

下面这份 2025 年更新的“防泄密”清单,覆盖主机、文档、网络、数据库几大高发面。看着严,真有事时,会庆幸它们早就默默在岗(而且大多数时候不打扰正常工作节奏)。

一、洞察眼 MIT 系统

透明加密:企业内文档/图纸/代码自动加密,过程无感,不改员工习惯与流程。文件在授权环境里像平常一样开关、编辑;一旦离开环境,要么打不开,要么一片乱码。

细粒度权限:按部门/岗位/职责下发不同权限——只读、读写、复制、打印、截屏都能单独开关,越权操作直接被挡在门外。

移动存储管控:外来 U 盘说禁就禁;内部盘做整盘加密,只能在公司授权环境下读写。临时出差拿资料,回到网络里自动复位。

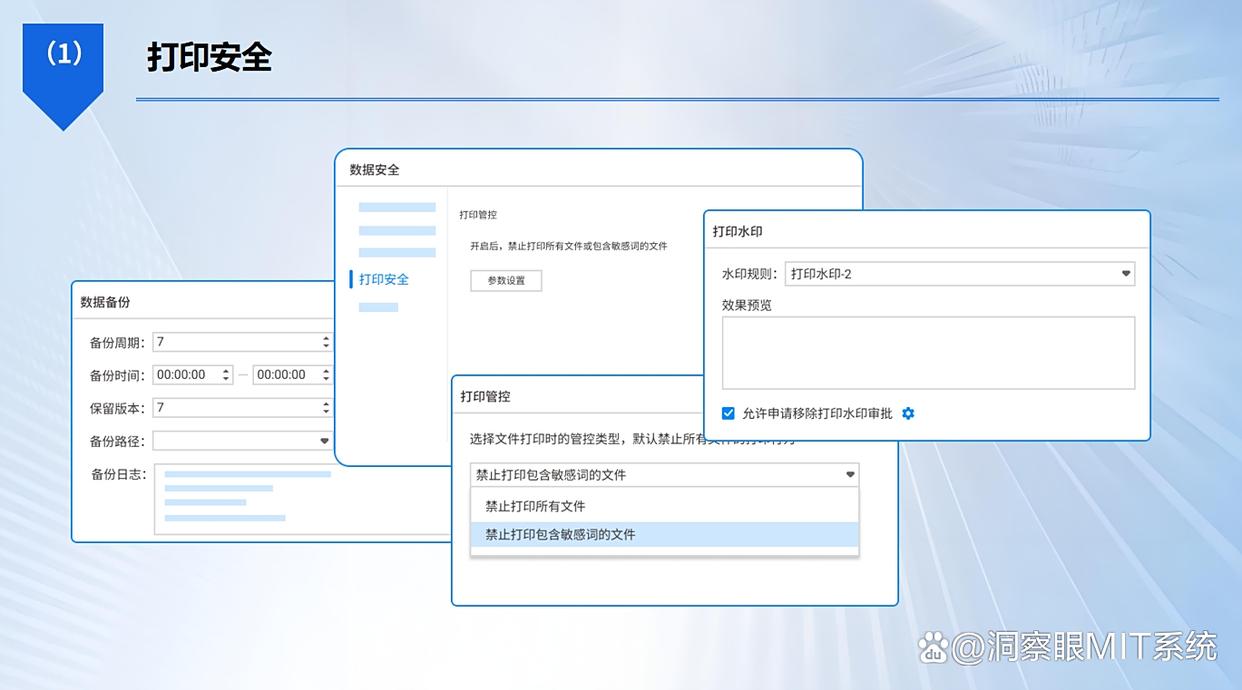

打印控制:按端口、按软件精细管控打印。比如 CAD 允许打印,邮件不行;或默认禁用,按需白名单。

文档操作审计:从创建到删除,访问、修改、移动、复制全都留痕。遇到高风险动作(打印、外发、解密),先做备份或快照,事后能还原现场。

二、CrowdStrike Falcon

它的思路是“先学常态,再抓异常”。先把每台机器、每个账号的日常节律摸清楚——谁常连哪些库、哪个时间段打包项目、平时是否接 U 盘。某天凌晨两点,一个只看报表的账号开始批量压缩加密文件、还在陌生共享目录里游走,这种“气味”会直接飘红。

USB 接入、共享磁盘、邮件外发等典型出入口,都能下细到动作的策略:识别到核心资料往 U 盘倒,提醒、阻断、取证三件套立刻上;必要时隔离主机,防止扩大影响。

依托全球威胁情报,那些伪装成正常小流量的外发(加密隧道慢慢滴出去)也逃不过。

和现有防火墙、网关联动,形成包围圈。

真实体验是:远程办公、设备复杂的团队也能被照顾到——半夜手机里跳一条告警,点一下阻断,第二天用时间线把来龙去脉对上。

三、Microsoft Purview Information Protection

身处微软生态,走“官方路线”更顺手。标签、自动识别、加密三件事绑在一起:文档标上“公开/内部/机密”,系统可按内容特征(合同金额、身份证号、客户手机号等)自动贴标、自动策略。

文件出门,权限跟着走——能看否、能改否、能否打印、是否限时,甚至发出后还能收回访问。

那种“文件自带门锁”的心安,就是它。配套的合规模板也省事:GDPR、ISO 27001 等一应俱全;数据流转与访问轨迹自动产出报告,一键导出,审计要材料,不用翻邮件去截图。

实际用时,Outlook/Teams 里还能即时提示:敏感文件外发需加密或审批,边用边规范。

四、Trend Micro Data Loss Prevention

更像把“结构化+非结构化”一网打尽的工具。数据库字段、图纸、调研报告一起管,用关键词、文件指纹、机器学习组合拳,尽量少误报、不漏报。

策略可以细到人、细到场景:市场部对外发宣传物料绿灯放行,但只要触达报价单里的“成本”字样就拦截或要求加密;兼顾效率与底线。

移动端也别落下——手机、平板的外发(含常见即时通讯工具)一样能设限;设备真丢了,远程抹除企业数据,止损第一位。想象一下把手机落在网约车后座,联系不上司机,先一键“抹干净”,人会松口气。

部分场景下,微信群/邮箱里发敏感附件,弹窗会提醒带标签加密,点一下就搞定。

五、Cisco Umbrella

这把伞,从网络层掐源头。多分支机构、差旅与居家办公混合的公司用它比较合适。依托云端情报,先把恶意站点、可疑域名,以及“过于方便”的灰色文件分享服务挡掉——很多顺手的网盘,确实是数据外流的快车道,不如直接切断。

对加密流量(HTTPS 等)做可控解密与检查后,藏在密文里的敏感外发也能现形;加密聊天工具也不是盲区。

再配合 VPN 或安全网关,人在家、在酒店 Wi‑Fi 下,也能套上统一的访问规则,像给每台出门的设备撑了一把“看不见的伞”。

部署轻、见效快,是它常被青睐的原因之一。

六、IBM Security Guardium

盯数据库与关键数据资产那一层。金融、医疗、互联网平台这类“数据体量大、合规要求严”的场景偏爱它。

登录、查询、修改、导出,全部记录在案;发现批量导出交易明细、跨权限拉全量客户数据等动作,马上预警或拦截。

还能“只露一角”地展示数据:银行卡号、身份证号做动态脱敏,未授权的人只看到“****1234”,能干活又不露底细。

行业合规规则内置,自动帮你盯“谁在频繁查隐私数据”“导出频次异常不异常”等等,离踩雷还差一步时,先把你拽回来。

审计时,能把访问与操作报告按库表/账号打包给审计同事,省下大量对表时间。

一个小结

工具是工具,制度是底线,人是关键。选型别追求“全都要”,通常挑 2–3 个覆盖“主机/文档/网络/数据库”形成闭环,既省预算又有效。落地也别一刀切,先挑一块做试点(比如研发二组、市场北区),跑一两周,迭代几版策略,再全面铺开。顺手立几条“谁都能记住”的操作规范:敏感文件外发强制加密;打印默认黑名单、按需开白;移动存储登记备案、异常即锁定。很多时候,真正救火的,不是豪言壮语,而是凌晨那条自动告警,或者打印机边上一句不起眼的提醒。

编辑:玲子