文章摘要:在当今科技飞速发展的时代,代码往往是企业的核心资产,承载着关键的技术、独特的算法以及重要的商业机密。一旦员工将代码泄露出去,很可能给企业带来难以估量的损失,比如

在当今科技飞速发展的时代,代码往往是企业的核心资产,承载着关键的技术、独特的算法以及重要的商业机密。

一旦员工将代码泄露出去,很可能给企业带来难以估量的损失,比如失去市场竞争优势、面临知识产权纠纷等。所以采取有效的措施防止员工泄密代码就显得尤为重要。

下面就为大家详细介绍五种实用的源代码防泄密方法,快来一起了解一下吧

方法一、部署洞察眼 MIT 系统

透明加密:采用先进的透明加密技术,自动对各种开发语言(如 C、C++、Java 等)的源代码文件进行加密。文件在磁盘上始终以密文形式存储,只有合法用户正常使用时才会在内存中解密,整个过程不改变用户操作习惯和开发流程,从源头防止源代码因设备丢失、被盗等意外情况泄露。

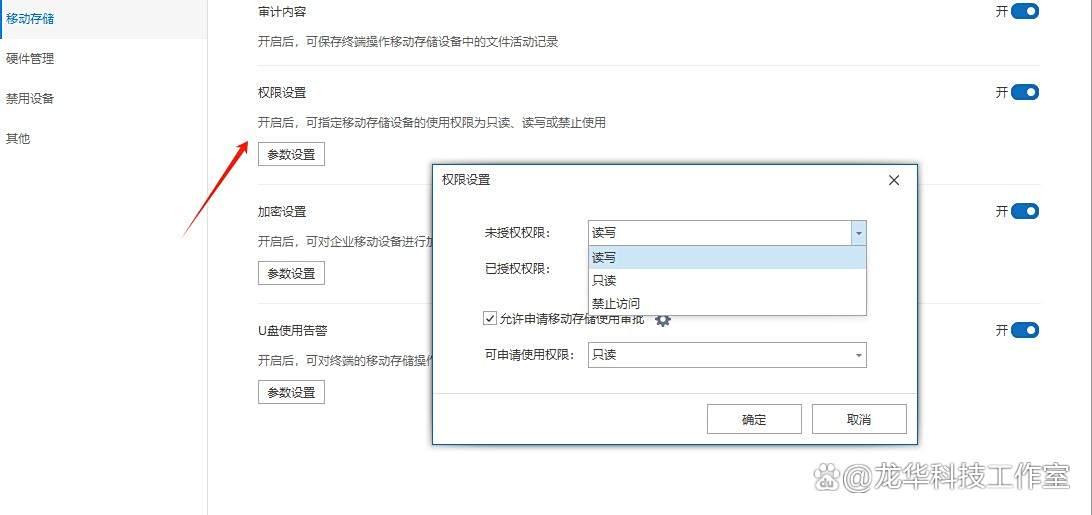

权限管理:可根据企业的组织架构和员工职责,为不同用户或用户组设置精细的访问权限。例如,开发人员只能访问和操作自己负责模块的代码,测试人员只有只读权限,管理人员则有全面的管理和查看权限,防止越权访问和内部泄密。

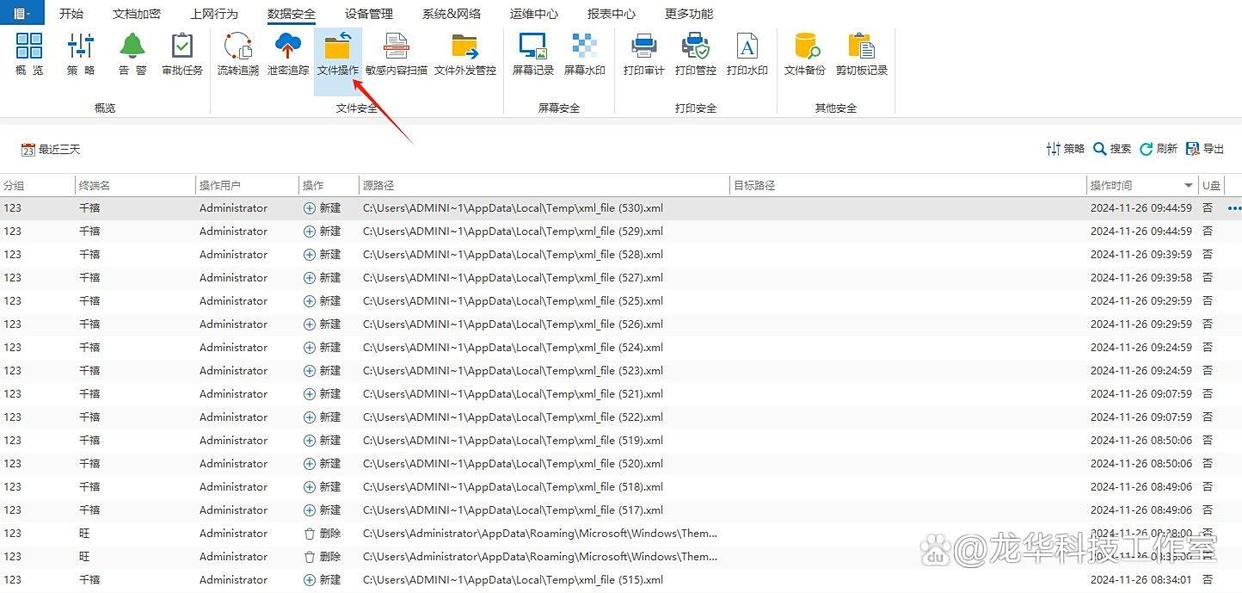

操作审计:实时监控用户对源代码文件的所有操作行为,包括打开、修改、删除、复制、外发等,并详细记录操作的时间、操作人员、操作内容等信息。这些记录可作为审计和追溯的依据,便于企业在发生泄密事件时快速定位责任人,发现异常行为和潜在的泄密风险。

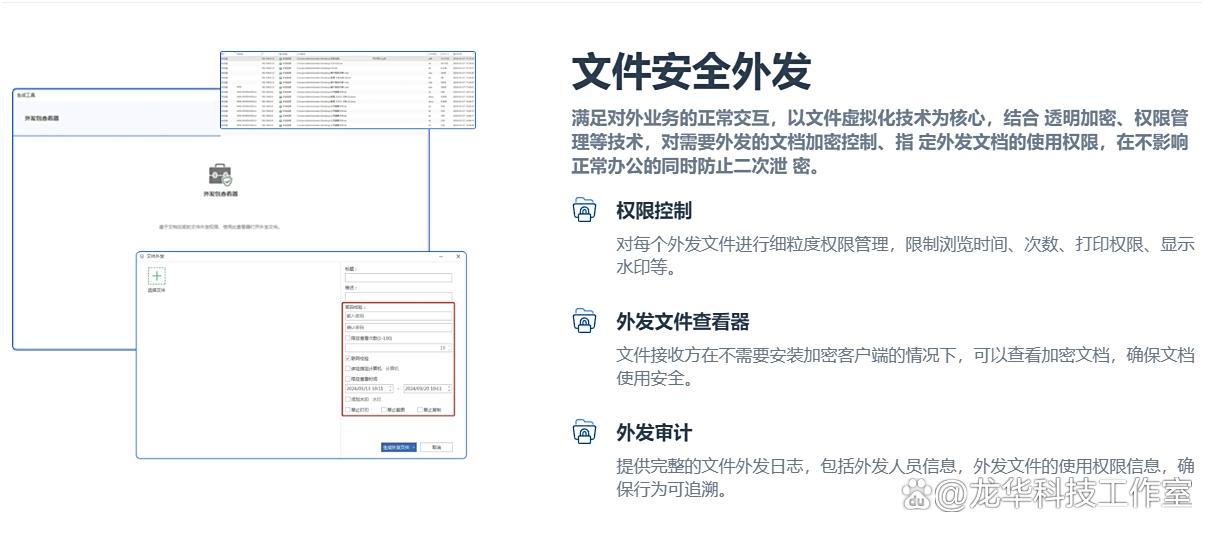

外发管控:对外发的源代码文件进行严格的审批和权限控制,可设置外发文件的打开次数、有效时间、是否允许打印、复制等权限,防止未经授权的源代码外发,确保外发文件在外部环境中的安全性。

敏感内容识别:能够实时监控员工的网络活动和操作行为,通过敏感内容识别技术,发现潜在的源代码泄露行为,如检测到加密代码被尝试外发时,系统将进行加密或拦截。

方法二、启用代码访问审计日志与分析系统

光有权限控制还不够,得把“谁在什么时候,从哪儿,用什么方式,看了/改了什么”都串成清晰的证据链。上马一套专业的代码访问审计与分析系统,把访问时间、具体模块/分支/文件、操作类型(仅查看、编辑、下载、批量导出等)、来源终端(设备指纹、IP、地理大致位置、客户端类型)统统收进来。数据多了,才看得出“异常”的样子——比如有个人在下班后的一小时里连续切换多个核心仓库、短时间内密集下载旧版本分支,或者节假日半夜频繁触发搜索接口。我们遇到过一次:凌晨两点半,一个平时只维护文档的账号,十分钟内扫了四个核心目录,系统直接给了高危评分,联动触发二次验证并冻结下载通道。这样的联动很关键,报警别只是“响一下”,要能一键拉起排查工单、临时收敛权限、通知负责人,做到可追、可控、可复盘。

方法三、对代码进行碎片化存储与重组管理

完整代码不整块存,打散。按功能域、依赖关系和敏感等级,把代码切成小片,分布到不同的存储节点(账户也隔离),每一片都有独立的访问策略和密钥管理。真正需要用的时候,走授权的重组程序——只在受控环境里按规则临时拼回所需部分(最小必要原则),过期自动失效;开发者拿到的是可用产物或差异补丁,而不是可以随手兜走的一整包源代码。简单说,有点像拼图:缺了几块,图像就看不全,更别说拿去复刻。即便有人设法弄走了某些片段,也因缺少拼接顺序、依赖映射和上下文注释,难以还原出有价值的整体。再加一层小心思:跨片段的访问要双人审批或一次性令牌,下载阈值和频率有硬限制,这些“麻烦”在关键时刻就是保护。

方法四、开展代码保密模拟攻防演练

纸上谈兵不顶用,得真上场打几回。定期由内部安全团队或第三方机构组织面向“代码防泄”的模拟攻防:外部渗透、内部越权、社工钓鱼、误操作外发,都来一遍。先做半天桌面推演,流程和应急预案走通,再来一周红蓝对抗,把检测阈值、告警链路、封禁策略放在真实流量里“烤”一下。演练里常能翻出意想不到的薄弱点:某个旧仓库的权限继承错位、审计日志的长存策略过短、CI/CD 的临时密钥没设过期等等。演练后要有可落地的复盘:问题清单、责任人、修复时限、二次验证,最好在两周内回归测试,确保措施不是停在PPT上。

方法五、运用人工智能识别代码中的敏感信息

让机器干最细碎的活。借助 NLP 和机器学习,对代码与注释做深度语义分析,自动识别“不能乱跑”的内容:核心算法思路、关键业务流程、接口协议细节、秘钥/令牌、内部标识符以及容易被忽视的路径信息。模型给片段打风险标签,高风险就自动加标记、局部加密或脱敏,再把这些片段纳入重点监控(谁看、看了多久、是否外发)。实际落地时,可以在 IDE 插件和提交链路里加一层“实时拦截”——提交前本地扫描,流水线里二次校验,外发(邮件/IM/网盘)触发 DLP 策略;误报难免,给开发者留一个“申诉/标注为非敏感”的入口,安全团队复核后回灌训练集,模型越用越准。有些功能听起来普通,但真用起来会超出预期,比如对相似片段的聚类分析,能提前发现“看起来不相关、实则同源”的泄露苗头,帮你把风险拦在路口。