文章摘要:先把前因说清楚。现在很多公司的竞争力,实际上就栖在那一行行代码里。真要是哪天安全闸门一松——人手误操作、协作外发没控住、外部攻击趁虚而入——前期投入不光化成沉没

先把前因说清楚。现在很多公司的竞争力,实际上就栖在那一行行代码里。

真要是哪天安全闸门一松——人手误操作、协作外发没控住、外部攻击趁虚而入——前期投入不光化成沉没成本,连口碑和市场节奏都会被拖垮。

我见过团队因为一段配置文件流出,被动改一轮密钥和接口,周末都在救火。所以,挑一套贴合自家研发流程、又不妨碍效率的防泄密工具,别拖,越早上越省心。

下面这五款,是 2025 年常被拿来对比、也确实在团队里跑得比较稳的方案。不同侧重点,不同玩法,你可以对照自己的场景挑。

一、洞察眼 MIT 系统

透明加密:开发同学还是照常在 IDE 里写代码、保存、编译,流程不变;但文件在磁盘和传输通道里已经是密文了,只有合法进程在内存里短暂解密。说白了:开发不需要多点一步,安全却是“默认开启”。

多算法共存:AES、RSA、以及国密系列都能选。安全等级高的行业(比如金融、军工)可以上强算法组合,一般互联网项目也能按模块或仓库分层配置,既稳又不至于过度消耗性能。

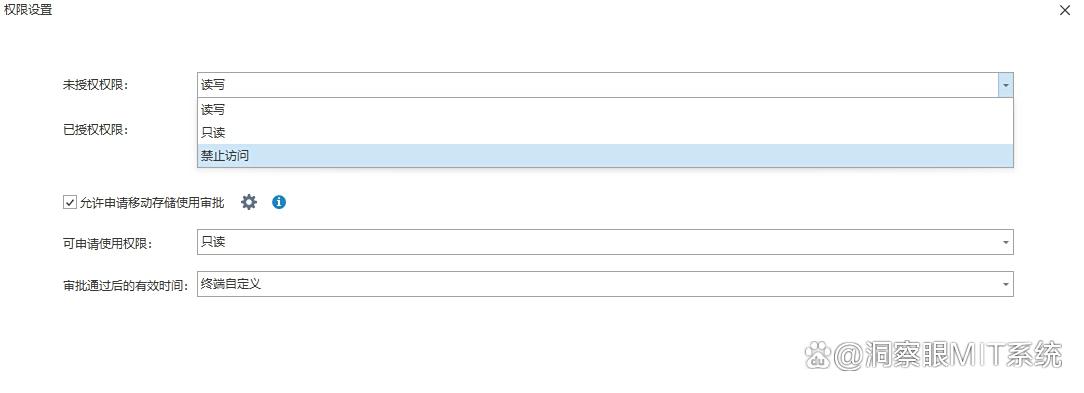

权限管控:可以细到“谁在什么阶段对哪个模块拥有什么操作”。开发只写自己负责的目录,测试只读,运维仅限打包节点可读……遇到人员轮转,权限跟着角色走,越权面自然就小了。

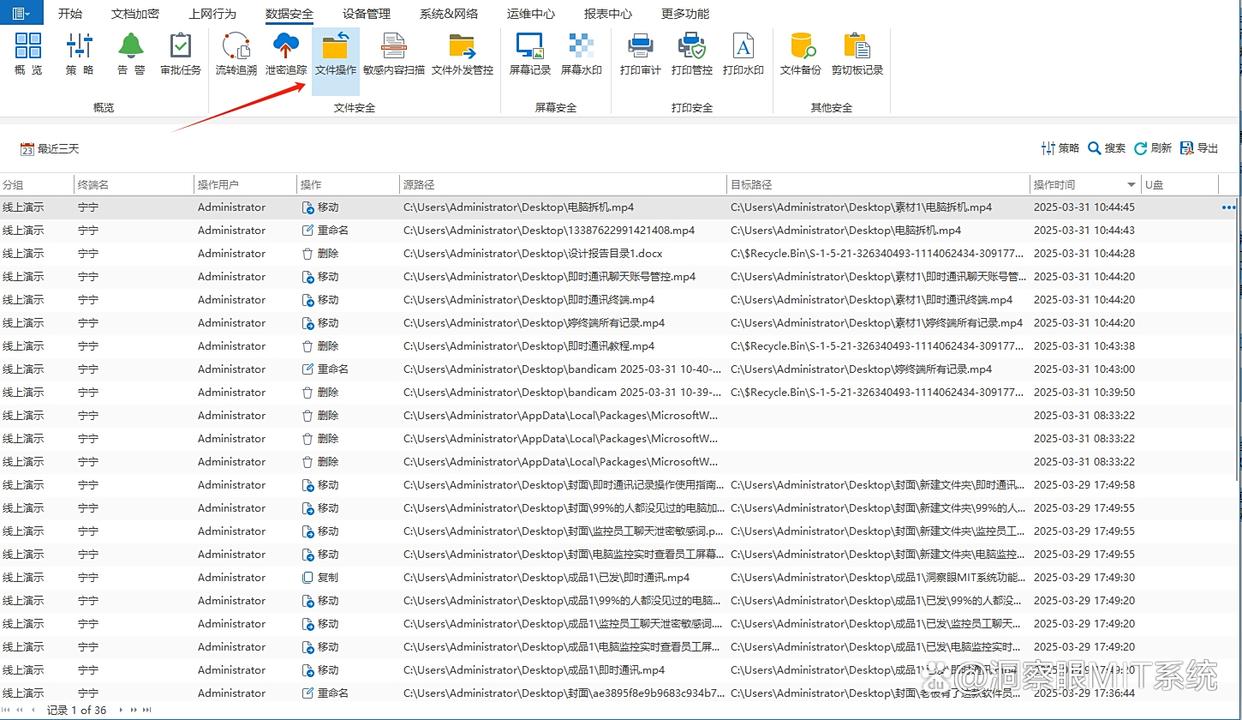

文件行为记录:打开、修改、复制、上传、下载,时间点、操作者、动作细节都在,出现异常能回溯链路。这里的小细节是,做审计取证时,少走了好多弯路。

外发代码:它内置审批流程,过审才能发,外发包还能设置有效期、打开次数、绑定设备,并打上水印(带人和时间)。合作方真有内鬼,这些信息能帮你指明方向。

使用感受一句话:加密是“看不见的”,但权限和审计是“握得住的”。从小团队到大集团,都能用它把安全这根弦绷起来,又不把效率掐死。

二、IronCore CodeShield

它的优势在于和 Git、SVN 这类版本管理工具相处得很“自然”。你平常的代码版本(如pull、push、merge、rebase )都照旧,仓库层面加密与文件级权限是同时生效的。开发节奏不被打断,协作安全却严丝合缝。

权限授权很灵活。临时加人——外包、实习生、短期专家——给一个到期自动回收的访问权就好,时间一到,系统自己收回,无需手动找人清理。团队临时拉战队的时候,这招很好用,不留隐患。

适配的团队大概是:中小型研发团队、敏捷频繁提交合并、甚至异地移动办公。你会发现:流程感没变,但漏斗口悄悄缩小了。

三、VaultCode Secure

这款走的是“安全协作空间”路线。团队被拉进一个受保护的工作区,在这里写码、做 CR、讨论细节,都在掌握之中。分享代码片段也能做局部加密——就算只是一行配置,分享时你能明确指定“仅项目 A-后端可见”,边界画得很清楚。有人试图用复制、粘贴、截图去带走内容?很难,权限在更细的颗粒度上卡住了。

它还内置代码安全扫描,对“容易被忽略的小雷区”盯得紧,比如临时写在配置里的密钥、硬编码的访问令牌、可疑的内网地址等,提交前就会提示,避免把隐患带进仓库。我第一次启用时,被它提示掉了两个测试 key,属实避免了“上线才想起来”的窘境。

典型场景:分布式或跨部门项目。北京的后端、杭州的前端、深圳的测试,开个远程评审,所有人都在同一安全环境里协作,分享范围一眼能看明白,沟通顺畅又不裸奔。

四、CodeArmor Enterprise

这是一套“大而全”的企业级方案:文件加密、细粒度权限、审计追踪,三位一体。和 LDAP/AD 能打通,人员入转调离时自动同步权限,减少了人为疏漏。审计链做到毫秒级别,有些对合规要求严苛的组织(你懂的那些审计条目)会更安心。

它自带策略模板库。新项目起步,直接套模板开局,再按需微调。常见情况半小时内就能把基础策略跑起来,不用从白纸起草规则。对多项目、多团队并行的公司来说,这就是部署效率。

应用面很广,尤其合规检查频密的行业:你既能快速满足检查表,又能在日常把控住代码访问、流转和溯源,不需要靠“人盯人”。

五、EnigmaPro

它主打“面向未来”的安全设定。采用抗量子计算的加密算法,提前对冲传统算法在未来可能面临的破解压力。再叠加代码加密与混淆双重手段,把逆向难度往上再拧一格,想抄近路基本无望。

跨平台没问题:Windows、Linux、macOS 都能跑。它还提供一个安全调试环境——断点、变量查看、内存观察这些动作都在受控沙箱里进行,调试过程不至于把敏感代码、临时数据泄露出去。做高保密项目的同学会非常受用:你可以放心地定位问题,而不是一边 debug 一边担心“会不会留痕外泄”。

更适合的组织:科研机构、高端制造、前沿技术团队。现在用得住,未来也不落伍。

编辑:玲子