文章摘要:数字化办公这几年像坐上火箭。协作更顺了,但网络安全、效率跑偏这些事,时不时冒出来。管还是不管?一刀切肯定不行;完全放养也有坑。更现实的做法,是用一套“技术+制度

数字化办公这几年像坐上火箭。协作更顺了,但网络安全、效率跑偏这些事,时不时冒出来。管还是不管?一刀切肯定不行;完全放养也有坑。

更现实的做法,是用一套“技术+制度”的组合拳,轻量上手、合规透明,既能把安全兜住,又不把日常工作整得紧张。

下面这五种方法,我个人觉得上手门槛不高,落地也比较稳——很多细节,真得试用几周才知道哪种适合自家团队。

一、部署洞察眼MIT系统:智能监控与风险预警

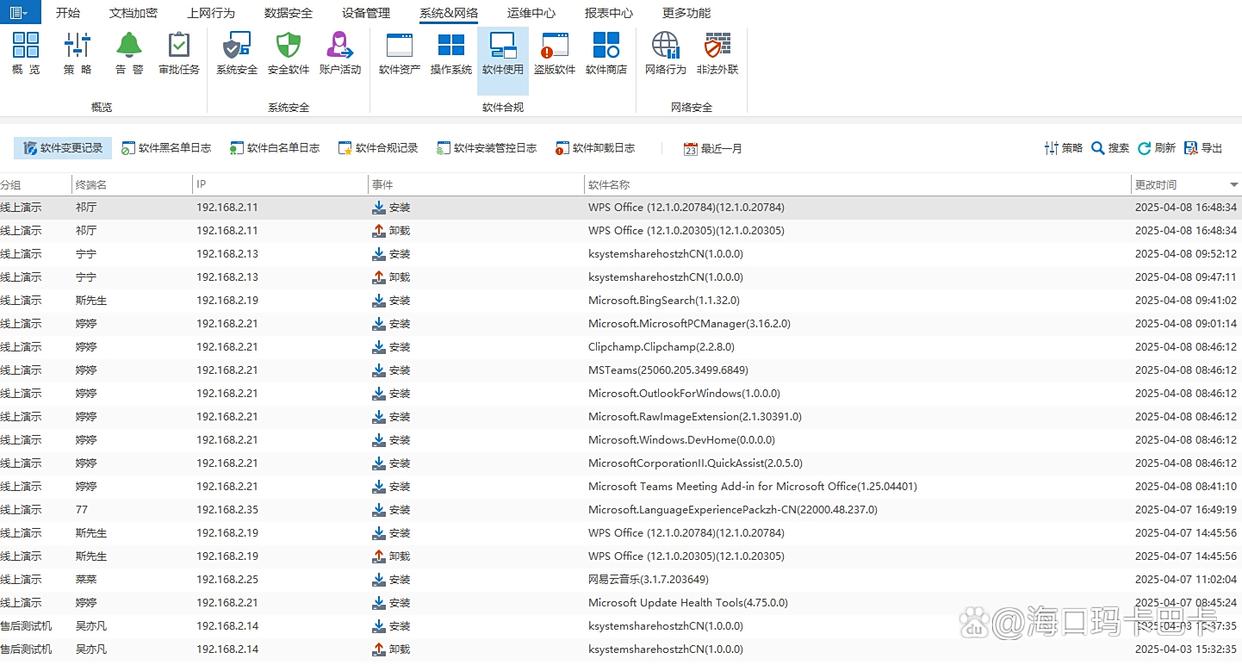

上网行为管控:能按需记录常见网站与应用的使用情况,支持黑白名单与时间策略。比如午后带宽吃紧时,娱乐类站点自动限流;OA、视频会议优先,延迟立刻降下来。周报里会生成趋势图,部门对比一目了然。

应用程序管控:统计启动次数、使用时长、前后台停留等。很多团队都会被数据“打脸”——以为很重要的工具,结果几乎没人用;反过来,某些小工具却成了效率担当。

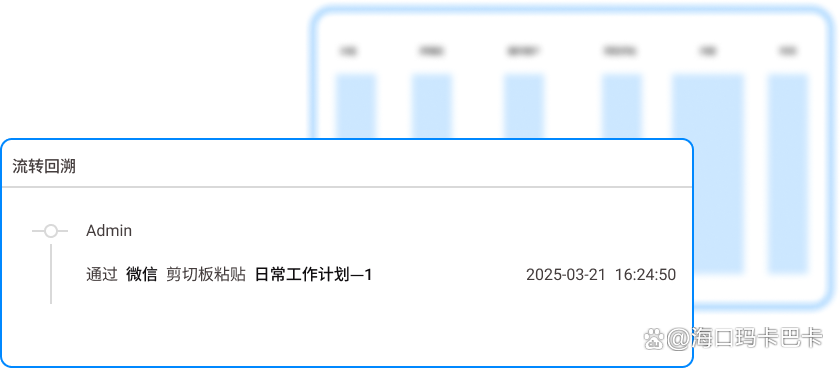

文件操作审计:新建、修改、删除、拷贝、重命名等都有时间、账号、路径留痕。典型场景:周五晚有人误删了周报,审计一查定位到具体操作,十分钟内就找回了版本。

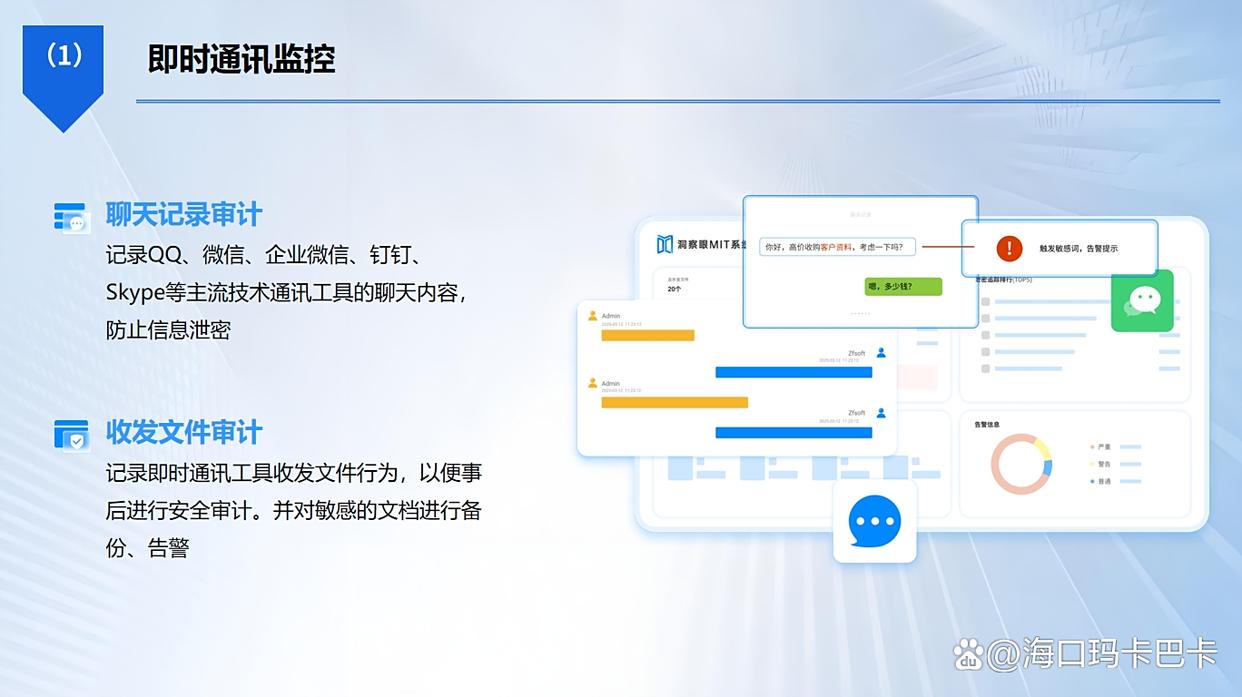

即时通讯留痕与预警(合规前提下):对主流即时通讯工具,如微信、QQ、钉钉等的聊天记录进行监控,完整记录文字、图片、文件传输等内容。

二、终端行为分析工具(OSQuery/Tanium):轻量级深度监控

实时查询与排障:用类 SQL 查询进程、网络连接、注册表/配置改动,不装大而全的平台也能快速定位异常(陌生进程、可疑端口…)。有次同事刚泡好咖啡,告警先弹了出来,问题比咖啡凉得还快。

自定义异常与告警:CPU 突增、异常文件传输频率、脚本批量执行等都能设阈值。U 盘频繁插拔、未授权远程控制软件启动,这些小动作逃不过眼睛。

跨平台统一:Windows、Mac、Linux 混合办公没压力,政策一处配置,多端生效,运维省了不少脚程。

硬件变更追踪:记录 USB、硬盘、网卡变动,配合加密策略,物理侧的数据外流也能早发现、早处理。

三、应用行为分析(ABAS):AI驱动的智能检测

行为基线建模:机器学习做出“平常该是什么样”,谁在非工作时段访问核心系统、谁在短时间内批量拉取敏感数据,都会被标记出来。夜里两点的越权访问,第二天不靠运气也能看到。

风险评分与自动处置:按场景打分分级,高分先告警、再隔离或临时降权;低分只记日志做趋势观察。先温和,必要时再“拍刹车”,体验不会太突兀。

多维报告与热力图:部门效率、风险热区、异常分布都能可视化。运营周会拉出来过一眼,优化策略心里就有数。

动态策略:随着分析结果自动收紧或放宽权限,比如对高风险账号临时收窄可访问域,观察期过后再恢复。

四、URL过滤与防火墙增强:网络层精准管控

深度分类与阻断:域名、IP、关键词多层过滤,钓鱼、恶意下载先挡住;黑白名单灵活,项目组的灰度放行也能单独开个口子。

协议级流控:P2P、非业务流媒体限速或禁用,关键业务优先级最高。曾经一个发布窗口期,只做了这件事,整网抖动就明显收敛。

威胁情报联动:对接情报库,规则自动更新。有次全球爆出新钓鱼域名,第二天一早就被拦在门外,省了一次应急。

访问日志与合规审计:日志完整可追,GDPR、ISO 27001 需要的导出格式都能对齐,审计季也不至于临时抱佛脚。

五、远程桌面监控与权限管理:透明化操作审计

实时桌面查看(限授权场景):排障、培训、应急协助时可实时查看或并发监看多屏,操作前弹窗告知、全程留痕——“先说再做”,避免误会。

细粒度权限:按角色和业务域最小授权。普通账号只触达 OA、工单;管理员可做数据库运维但不能随意外发附件。越权风险肉眼可见地降了。

操作留痕与溯源:键鼠轨迹、关键操作时间点、命令历史都有记录。出了问题回放一次,大多就能对上因果链。

临时接管与干预:发现高危操作,一键接管、暂停执行,类似“紧急制动”。有次同事把测试数据当成正式库准备清理,还好拦住了。