文章摘要:代码泄露就像一场噩梦,让无数开发者的心血付诸东流,企业的商业机密也岌岌可危!在这个信息飞速流转的时代,给源代码加密可是刻不容缓的大事。可到底该怎么加密源代码呢?

代码泄露就像一场噩梦,让无数开发者的心血付诸东流,企业的商业机密也岌岌可危!在这个信息飞速流转的时代,给源代码加密可是刻不容缓的大事。

可到底该怎么加密源代码呢?别着急,我这就来给大家分享六种超实用的加密方法。

这些方法各有千秋,单独使用能起到一定保护作用,要是综合起来用,那效果简直绝了,就像给源代码打造了一个坚不可摧的“安全堡垒”,让代码泄露的风险降到最低!

方法一:利用专业加密软件(以洞察眼MIT系统为例)

专业加密软件在源代码加密方面有着独特的优势,洞察眼MIT系统就是其中的佼佼者。

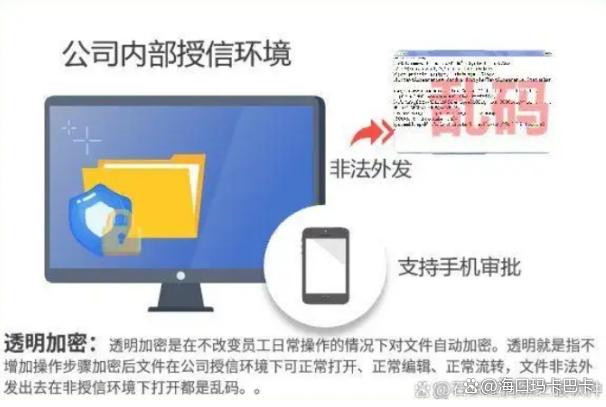

透明加密:它采用透明加密技术,不会影响开发者正常的开发流程和操作习惯。源代码文件始终以密文形式存储在磁盘上,只有经过授权的合法用户在正常使用时,才会在内存中解密,就好像给代码穿上了一层坚不可摧的“隐形铠甲”,从存储源头就杜绝了代码泄露的风险。

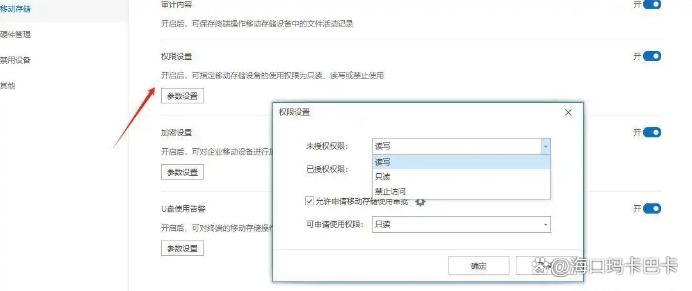

权限管理:可以根据开发团队中不同成员的角色、职责以及所参与的项目,为他们分配精确到文件级别的访问权限。比如,核心开发人员可以拥有对关键代码模块的读写权限,而测试人员只有读取权限,实习生则只能访问特定的、非敏感的代码部分,通过这种细致的权限划分,有效防止代码被越权访问和泄露。

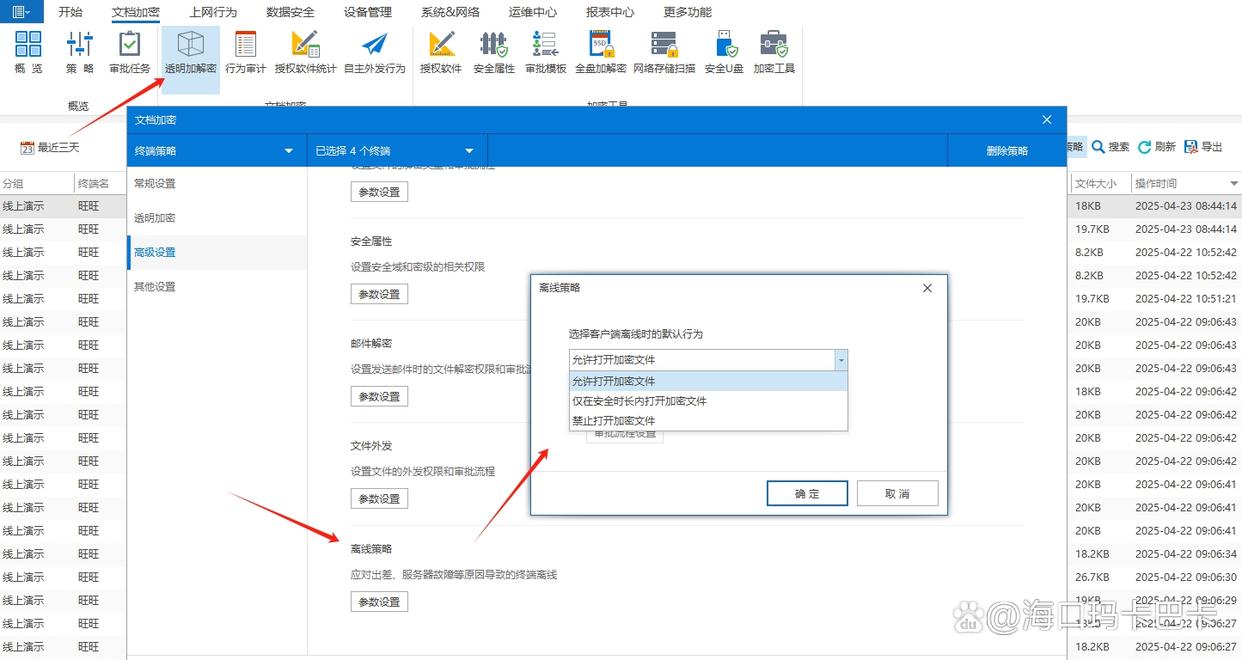

离线办公:员工出差等离线场景下,管理员可发放离线授权码,设定 “3 天有效”“可编辑不可外发” 等约束条件。离线期限结束后,源代码会自动重新加密锁定,即便设备丢失,也能避免代码外泄。

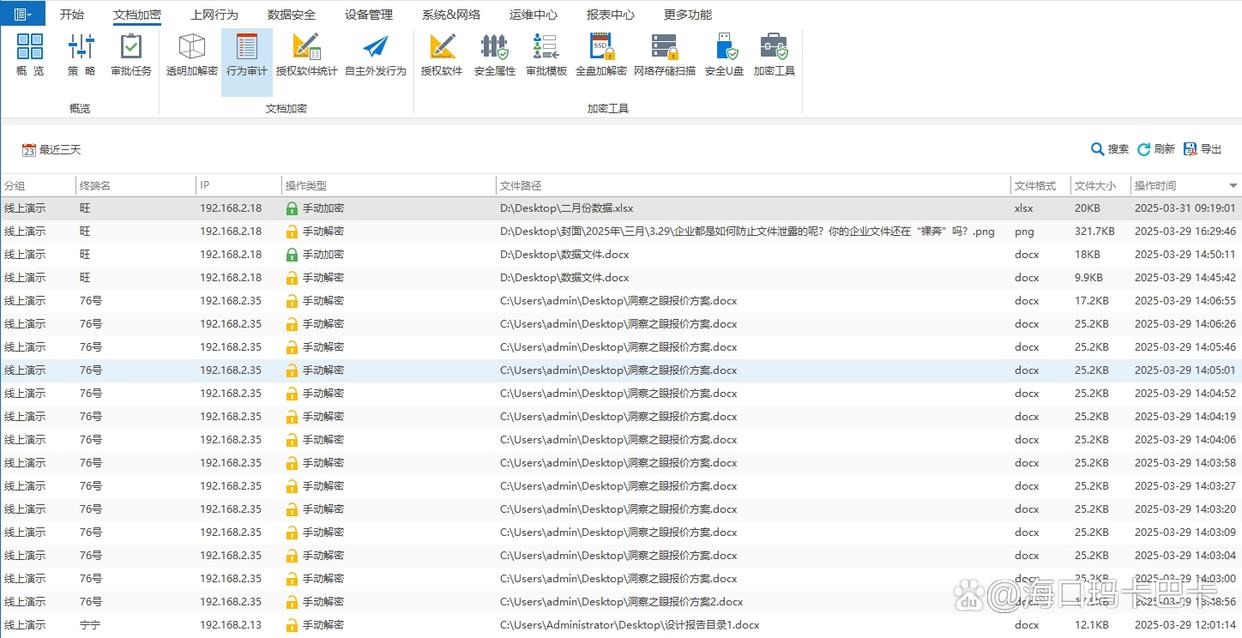

操作日志全面留存:详细记录源代码创建、修改、复制、下载、外发等所有操作,涵盖操作人、时间、设备 IP、操作内容等关键信息,生成的完整审计日志可满足企业合规审计需求,也为安全事件追溯提供依据。

方法二:代码混淆与变形

代码混淆与变形是一种巧妙且有效的加密手段。它通过对代码的结构、逻辑以及标识符进行深度处理,让代码变得难以理解和逆向工程。例如,将具有明确意义的变量名、函数名替换成毫无规律的字符组合,像把“calculateTotalPrice”变成“a1b2c3d4”;打乱代码的执行顺序,让原本清晰的控制流变得错综复杂;还会插入一些无用的代码片段,进一步增加代码的复杂度。

经过混淆与变形后的代码,就像被施了魔法一样,即使攻击者获取了代码,也很难分析出其真正的功能和逻辑,仿佛置身于一个迷宫之中,找不到出口。

许多专业的开发工具都自带代码混淆功能,或者可以使用专门的代码混淆工具,如DashO、JScrambler等,轻松实现代码的混淆与变形,为源代码增添一层强大的保护屏障。

方法三:基于硬件的加密

基于硬件的加密方式为源代码安全提供了更高级别的保障。它利用专门的硬件设备,如硬件安全模块(HSM),来存储加密密钥和执行加密操作。硬件安全模块具有高度的安全性和可靠性,它采用了物理防护措施,防止密钥被非法读取和篡改。

在使用基于硬件的加密时,源代码的加密和解密过程都在硬件设备内部完成,密钥不会暴露在软件环境中。例如,当开发者需要访问加密的源代码时,系统会向硬件安全模块发送请求,硬件安全模块验证请求的合法性后,在内部对代码进行解密,并将解密后的数据传输给开发者使用,使用完毕后,数据又会重新加密存储。

这种方式就像给源代码加上了一把由硬件守护的“金钥匙锁”,只有通过合法的硬件设备和正确的操作流程才能打开,大大提高了代码的安全性。

方法四:访问控制与身份认证

访问控制与身份认证是保护源代码安全的重要防线。通过设置严格的访问控制策略,限制只有经过授权的人员才能访问源代码。在代码仓库管理系统中,可以创建不同的用户角色,如管理员、开发人员、测试人员等,并为每个角色分配相应的权限。例如,管理员拥有最高权限,可以对代码仓库进行全面管理;开发人员可以提交和修改代码;测试人员只能读取代码进行测试。

同时,结合强大的身份认证机制,如多因素身份认证(MFA),要求用户在访问源代码时提供多种身份验证信息,如密码、短信验证码、指纹识别等。

只有通过所有验证步骤的用户才能获得访问权限,这就好比在代码仓库的大门前设置了一道道关卡,每一道关卡都需要正确的“通关密码”,只有全部通过的人才能进入,有效防止了非法访问和代码泄露。

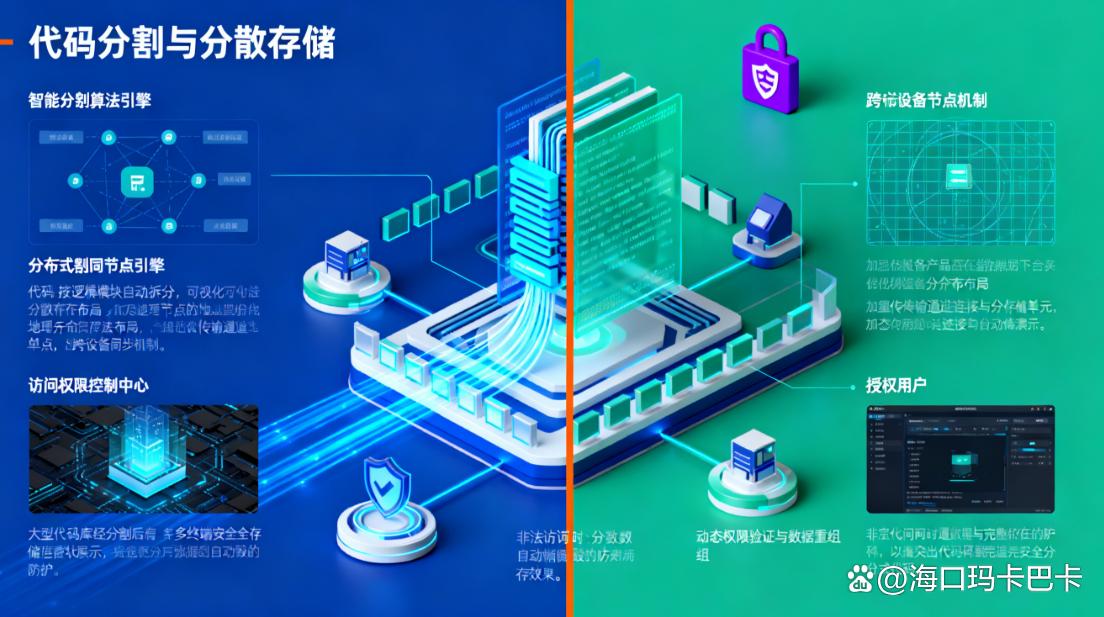

方法五:代码分割与分散存储

将源代码分割成多个模块或文件,并分散存储在不同的位置,是一种独特的加密策略。这种方法可以降低代码被整体泄露的风险。例如,将一个大型项目的源代码按照功能模块划分为多个子模块,每个子模块存储在不同的服务器或存储设备上。

即使某个存储位置被攻击或出现故障,也不会导致整个项目的源代码丢失或泄露。而且,在访问代码时,需要同时获取多个模块的访问权限,并进行整合才能得到完整的代码,这增加了攻击者获取完整代码的难度。就像把宝藏分散藏在多个地方,只有找到所有的藏宝点并正确组合,才能获得完整的宝藏。

方法六:定期安全审计与更新

定期进行安全审计和更新是保持源代码安全性的持续保障。安全审计可以对代码的安全性进行全面检查,发现潜在的安全漏洞和风险。通过使用专业的安全审计工具,如静态代码分析工具、动态代码分析工具等,对源代码进行扫描和分析,找出可能存在的缓冲区溢出、SQL注入、跨站脚本攻击(XSS)等安全漏洞。

一旦发现漏洞,要及时进行修复和更新。同时,随着技术的不断发展和攻击手段的不断变化,加密技术和安全策略也需要不断更新和完善。定期关注行业动态,将新的加密算法和安全措施应用到源代码保护中,就像给代码的安全防护系统不断升级“装备”,让源代码始终处于安全的状态。

以上六种加密源代码的方法各有特色和优势,综合使用可以发挥最大的效果。在实际应用中,我们可以根据自身的需求和实际情况,选择合适的方法进行组合。同时,要不断关注代码安全领域的最新动态,及时更新加密技术和措施,让我们的源代码始终处于安全的状态。让我们一起守护好自己的“代码宝藏”吧!