文章摘要:在当今这个以数据为王的时代,企业的核心竞争力越来越体现在其拥有的信息资产上——无论是客户资料、技术专利,还是市场策略。然而,数据泄露事件的频发,如同一把悬在所有

在当今这个以数据为王的时代,企业的核心竞争力越来越体现在其拥有的信息资产上——无论是客户资料、技术专利,还是市场策略。然而,数据泄露事件的频发,如同一把悬在所有企业家头顶的达摩克利斯之剑,随时可能给企业带来致命一击。

“我已经三令五申,强调过保密纪律了!” 这是许多管理者在面对泄密事件时的无奈与愤慨。但事实证明,单纯依靠口头警告和员工的自觉性,在复杂的利益和多样的技术手段面前,往往不堪一击。

要真正保护好企业的核心文件,需要的是一个多层次、系统化的防御体系。以下六个完全独立的防泄密措施,将从不同维度出发,帮助您构建起一道坚不可摧的数据安全长城。

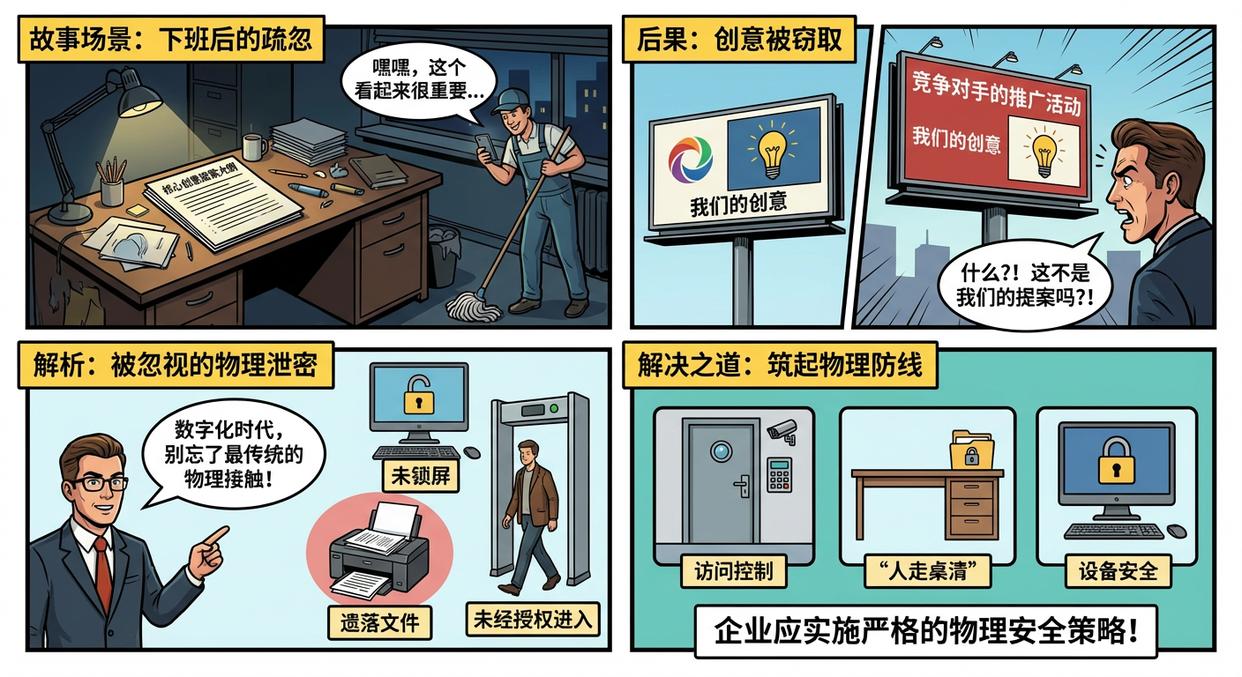

措施一:加强物理环境管控,筑起第一道防线

故事场景:

一家广告公司的创意总监习惯将第二天的提案大纲放在办公桌上。一天晚上,大楼的保洁人员在打扫时,无意中用手机拍下了这份含有核心创意的文稿。几天后,一个几乎一模一样的创意方案出现在了竞争对手的推广活动中。

防泄密解析:

在数字化办公时代,我们很容易忽略最传统的泄密方式——物理接触。未经授权的人员进入办公区域,遗落在打印机上的文件,未锁屏的电脑,都可能成为泄密的源头。

解决之道:

这是最基础也是最容易被忽视的一环。企业应实施严格的物理安全策略:

访问控制: 对办公区域、特别是存放服务器和核心档案的房间,部署门禁和视频监控系统。

“人走桌清”: 培养员工下班后清理桌面、将重要文件锁入文件柜的习惯。

设备安全: 要求员工离开座位时必须锁定电脑屏幕,下班关闭电脑电源。

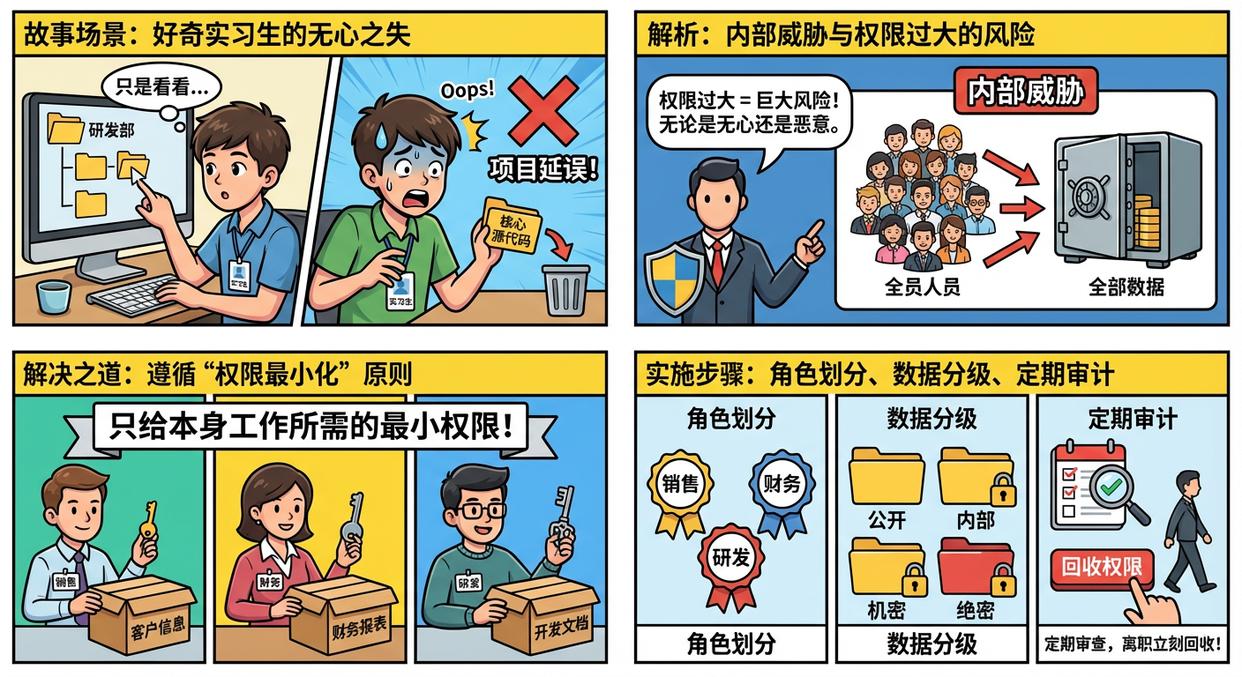

措施二:实施权限最小化原则,管好“内部人”

故事场景:

某软件公司的一名市场部实习生,出于好奇,通过公司的共享服务器访问到了研发部门的文件夹。由于权限设置不当,他不仅能阅览,甚至还能编辑。在一次整理自己文件的过程中,他意外地将一个核心模块的源代码文件夹拖拽删除,导致整个项目进度严重延误。

防泄密解析:

“内部威胁”是数据泄露的主要原因之一。并非所有内部人员都有恶意,但过大的权限赋予了他们接触本不该接触的数据的可能,无论是无心之失还是恶意窃取,都将造成巨大风险。

解决之道:

遵循“权限最小化”原则(Principle of Least Privilege),即只授予员工完成其本职工作所必需的最小权限。

角色划分: 根据岗位职责(如销售、财务、研发)定义不同的访问角色。

数据分级: 将公司文件分为“公开”、“内部”、“机密”、“绝密”等不同等级,并与角色权限挂钩。

定期审计: 定期审查和更新员工的访问权限,特别是员工岗位变动或离职时,必须第一时间回收权限。

措施三:强化全员安全意识,打造“人肉防火墙”

故事场景:

一家公司的财务人员收到一封模仿公司IT部门发来的邮件,声称系统需要升级,要求她点击链接并输入当前的用户名和密码。她没有多想便照做了,结果账户信息被窃取,网络攻击者随即登录公司财务系统,造成了严重的经济损失。

防泄密解析:

人,是安全链条中最薄弱的一环。再强大的技术防御,也可能因为一次不经意的点击而被攻破。这就是所谓的“社会工程学攻击”。

解决之道:

将安全意识培训作为企业文化的一部分,常抓不懈。

定期培训: 邀请专家或利用在线课程,定期对员工进行网络安全知识培训,讲解钓鱼邮件、恶意软件、电信诈骗的识别方法。

模拟演练: 不定期地向员工发送模拟的钓鱼邮件,检验培训效果,并对“上钩”的员工进行二次教育。

制度约束: 制定明确的信息安全规章制度,并让每一位员工签署承诺书。

措施四:应用数据加密技术,为信息“穿上铠甲”

故事场景:

一位销售总监在出差途中,不慎将存有公司全部大客户资料和销售合同的笔记本电脑遗失在出租车上。尽管电脑设有开机密码,但捡到电脑的人轻松地拆下硬盘,通过另一台电脑读取了所有未经加密的敏感文件。

防泄密解析:

仅仅保护设备是远远不够的,真正的核心在于保护数据本身。无论设备丢失、被盗,还是文件被非法拷贝,只要数据本身是加密的,泄密的风险就能降到最低。

解决之道:

对数据进行加密,使其在未经授权的情况下呈现为无法解读的乱码。

静态加密: 使用操作系统自带的工具(如Windows的BitLocker)或第三方软件,对电脑硬盘、移动硬盘、U盘进行全盘加密。

动态加密: 在传输文件时,使用安全的传输协议(如HTTPS、SFTP),并对发送的电子邮件(使用S/MIME或PGP)进行加密。

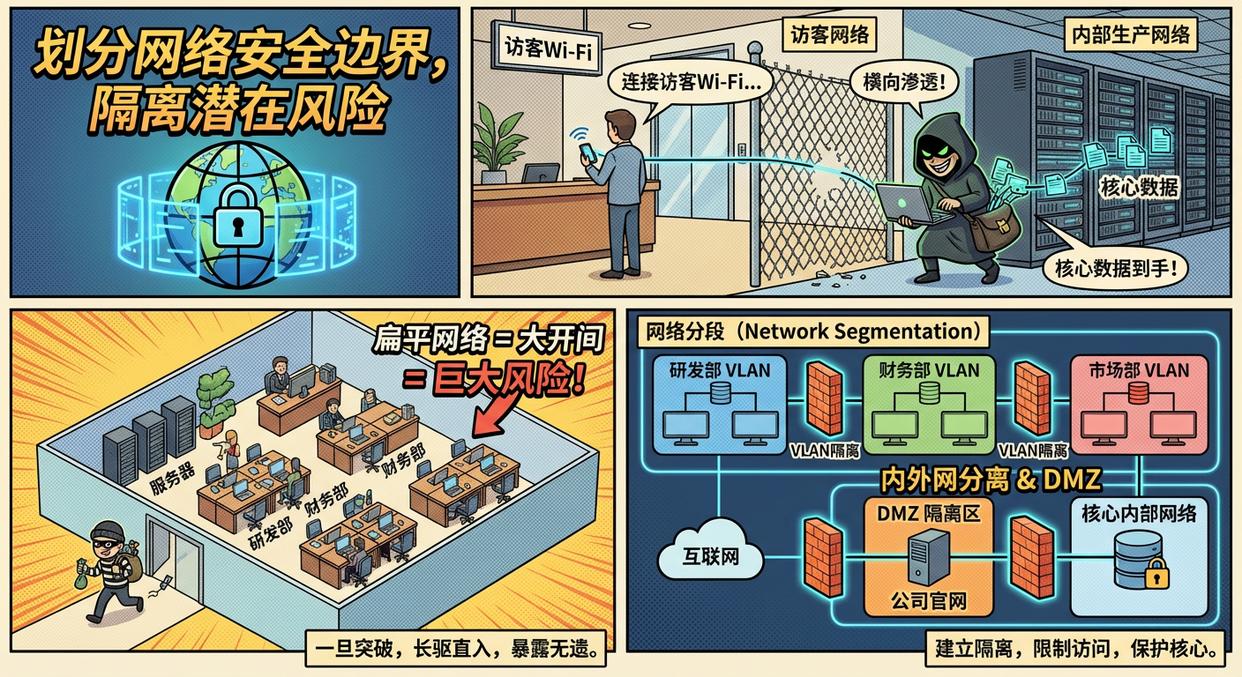

措施五:划分网络安全边界,隔离潜在风险

故事场景:

某企业为了方便访客,设置了访客Wi-Fi。但由于网络规划不当,访客网络与公司的生产网络之间没有做有效的隔离。一名黑客连接上访客Wi-Fi后,利用漏洞横向渗透到了内部服务器,窃取了大量核心数据。

防泄密解析:

在一个“扁平”的网络中,一旦单点被突破,攻击者就能长驱直入,访问到网络内的所有资源。这就好比一个大开间,小偷进门后,所有房间都暴露无遗。

解决之道:

通过网络分段(Network Segmentation)技术,将一个大网络划分为多个小的、相互隔离的子网络。

VLAN隔离: 使用虚拟局域网(VLAN)技术,将不同部门(如研发部、财务部、市场部)划分在不同的网络段中,限制跨部门的非必要访问。

内外网分离: 建立严格的防火墙策略,将可接入互联网的区域与存储核心数据的内部网络物理或逻辑隔离。

DMZ区域: 建立“隔离区”(DMZ),将需要对外提供服务的服务器(如公司官网)放置其中,使其与内网完全分离。

措施六:部署终端防泄密系统,守好“最后一道关”

故事场景:

一位工程师想把部分项目文件带回家加班,他试图将文件上传到个人网盘,但公司的网络防火墙禁止了该网盘的域名。于是,他将文件拷贝到U盘,但公司的电脑禁用了USB存储。最后,他想通过QQ将文件发给自己的小号,这一行为最终触发了警报。

防泄密解析:

当物理、网络、权限、加密等措施都已部署,最后的防线就在于员工操作的电脑本身——即“终端”。员工在终端上的各种操作,如拷贝、打印、截屏、上传,是数据流向外界的最终出口。管控住这些出口,是防泄密体系的闭环关键。

解决之道:

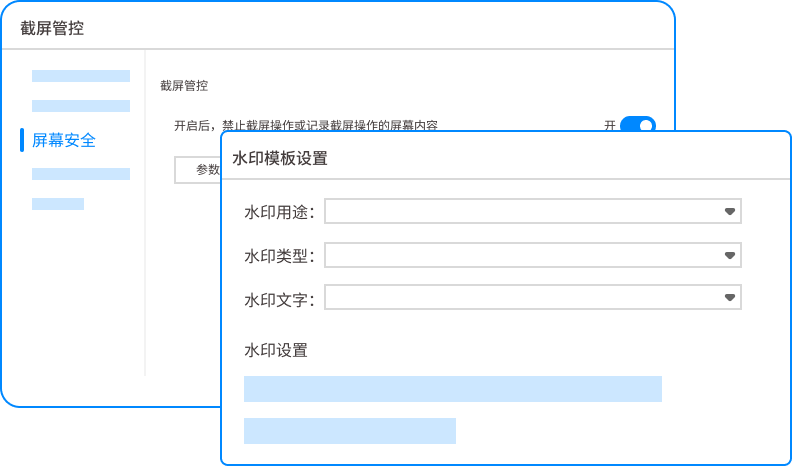

采用专业的终端数据防泄漏(DLP)解决方案,对终端上的数据操作行为进行全面、细致的管控和审计。这类系统可以弥补传统安全措施的不足,深入到操作的“最后一厘米”。例如,市面上成熟的洞察眼MIT系统,就是此类解决方案的代表。它能够:

透明加密:系统采用先进的透明加密技术,当员工在电脑上创建、编辑企业设定的敏感类型文档(如 Word、Excel、PDF 等)时,文档会在后台自动加密,全程无需员工手动操作,不影响正常办公流程。

智能识别: 根据预设的关键词、正则表达式(如身份证号格式)等规则,识别文件内容是否敏感。

行为管控: 对包含敏感内容的文件,自动禁止其通过U盘、网盘、聊天软件、邮件等途径外发。

过程审计: 详细记录所有与文件相关的操作日志,为事后追溯提供铁证。

强制水印: 对打印或屏幕截图的内容强制添加包含使用者信息的水印,有效震慑拍照泄密行为。

结语

文件防泄密绝非一蹴而就,更不是购买某款软件就能高枕无忧。它是一个由物理到网络、由管理到技术、由宏观策略到微观操作的立体化防御工程。以上六大措施,环环相扣,层层递进,共同构成了现代企业所必需的数据安全防护体系。

审视您企业的现状,看看在哪一环还存在缺失?立即行动,为您的核心数据资产,构建一个真正安全的“保险箱”。