文章摘要:俗话说:“千里之堤,毁于蚁穴。” 对于企业而言,商业机密就如同这坚固的堤坝,一旦遭遇泄密的 “蚁穴”,可能引发难以估量的损失。在竞争激烈的商业战场上,企业的核心

俗话说:“千里之堤,毁于蚁穴。” 对于企业而言,商业机密就如同这坚固的堤坝,一旦遭遇泄密的 “蚁穴”,可能引发难以估量的损失。

在竞争激烈的商业战场上,企业的核心文件、技术资料、客户信息等机密内容,是立足市场的关键筹码。

如何精准发现员工泄密行为,守护企业的 “核心命脉”?

以下这五种实用方法,将为企业筑牢文件机密的防护墙,助企业在商海浪潮中稳行致远。

一、部署洞察眼 MIT 系统

功能:

智能加密:采用识别技术和加密技术,实时扫描电脑上新建的文件,一旦识别到敏感内容,立即采取加密措施,防止文件泄露。

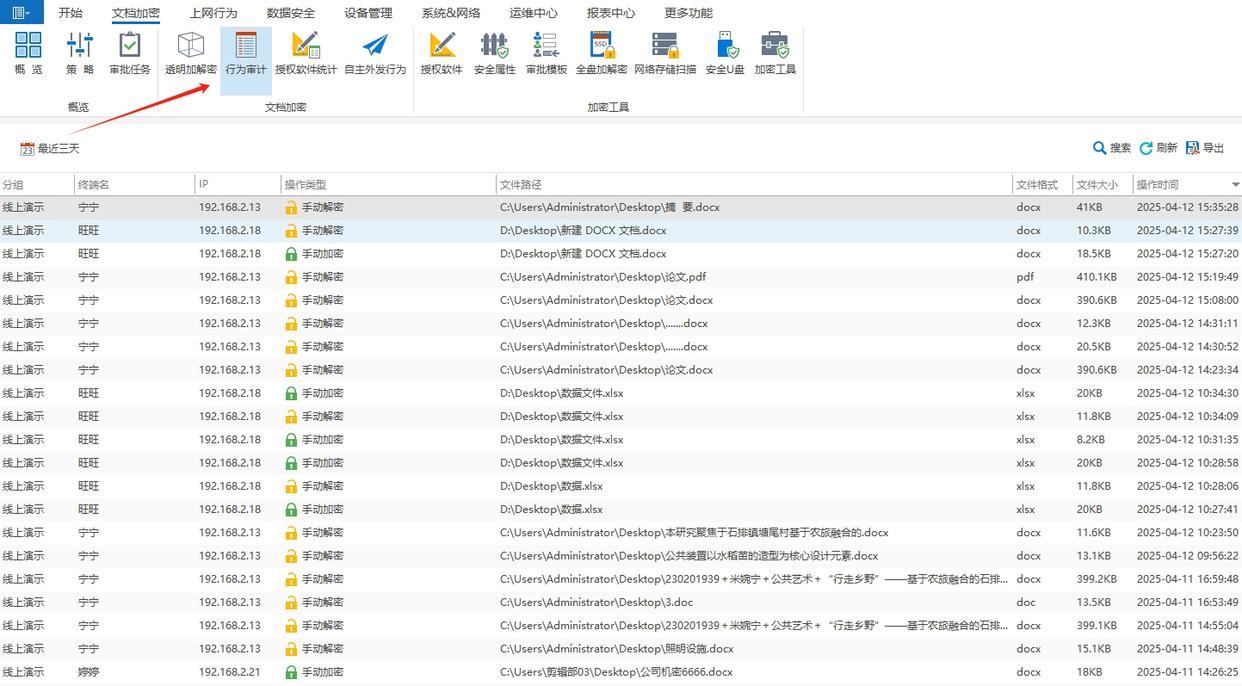

文件操作监控:全方位管控文件操作,实时记录员工对文件的各类操作,包括文件的新建、编辑、发送、删除等。一旦出现异常操作,能及时预警,防止公司机密泄露丢失。

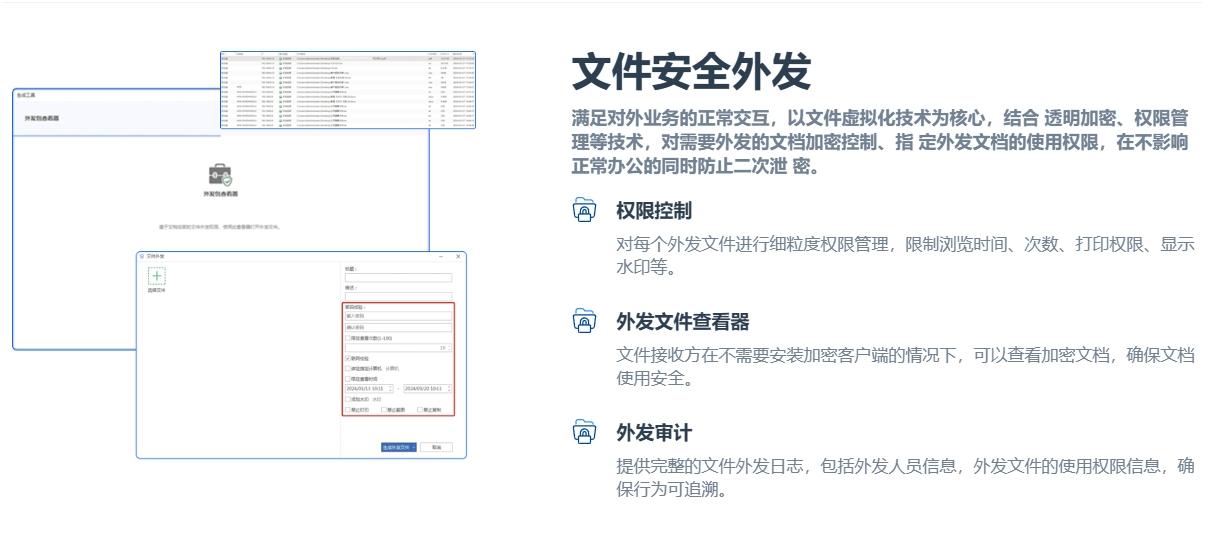

文件外发管控:能根据文件机密等级管控外发文件,对外发文件加密、设置访问权限(文件打开次数、文件有效期、禁止复制等),防止文件被随意泄露后非法使用。

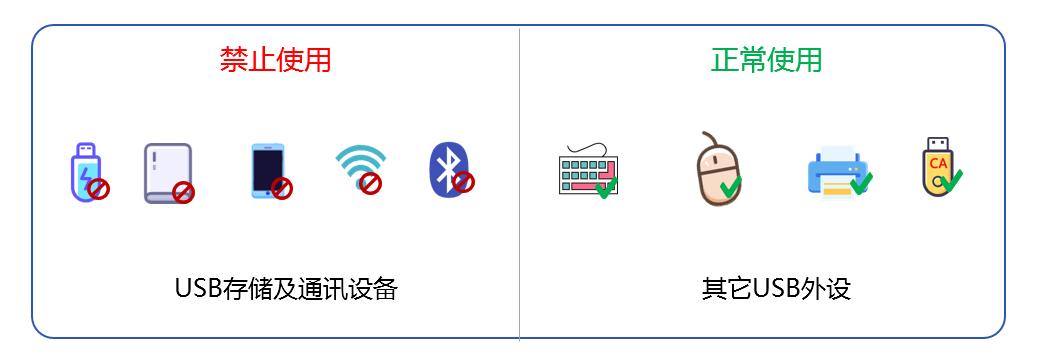

USB 端口控制:管理员可设定规则,允许或拒绝特定 USB 设备的访问,甚至能完全禁用 USB 存储设备,有效防止数据通过 U 盘被非法拷贝。

应用场景:

适用于对文件安全要求极高的企业,如军工企业、金融机构、高端制造企业等。

这些企业的文件涉及国家安全、商业机密和核心技术,不容有失。

洞察眼 MIT 系统可满足其对文件全生命周期的严格管理需求,从文件创建、使用到外发,全程保驾护航,确保企业文件机密万无一失。

二、加强网络监控与流量分析

功能:

实时监测企业网络流量,分析数据传输方向、大小和频率等信息,通过识别异常流量,发现潜在的泄密行为。

当员工向非业务相关的外部地址传输大量数据时,系统可及时预警,企业能进一步排查是否存在文件泄密。

应用场景:

适合网络使用频繁、数据传输量大的企业,如互联网公司、电商企业、软件公司等。

这些企业日常通过网络传输业务数据、客户信息、技术代码等,极易成为泄密突破口。

通过网络监控与流量分析,可有效拦截数据非法外传,保障企业核心数据安全。

三、开展定期的安全培训与警示教育

功能:

提升员工的安全意识,使员工了解公司文件机密的重要性、泄密危害及常见途径。

通过真实案例分析,增强员工的责任感,让员工自觉遵守保密规定,从源头上减少因人为疏忽或故意行为导致的泄密风险。

应用场景:

适用于所有企业,特别是新员工较多、业务涉及敏感信息的企业,如法律事务所、咨询公司、传媒企业等。

新员工对企业保密制度不熟悉,易因操作不当引发泄密,定期培训可帮助其快速建立安全意识;而业务涉及敏感信息的企业,更需通过警示教育让员工明确泄密后果,确保信息安全。

四、建立内部举报与监督机制

功能:

鼓励员工互相监督,构建内部监督网络。

匿名举报渠道为员工提供了安全的反馈途径,一旦发现可疑泄密行为,员工可及时上报。

企业对举报信息严格保密并及时处理,对泄密者严肃追责,对举报人给予奖励,营造良好的内部监督氛围,震慑潜在泄密者。

应用场景:

适用于团队规模较大、业务流程复杂的企业,如大型集团公司、跨国企业等。

这类企业人员众多,业务涉及多个部门和环节,仅靠管理层难以全面监控,内部举报与监督机制可充分调动全体员工的力量,及时发现隐藏在日常工作中的泄密隐患。

五、设置文件访问权限与操作日志

功能:

通过划分文件访问权限,限制不同岗位员工对文件的操作范围,保障文件仅被授权人员使用;操作日志功能则详细记录文件操作行为,便于事后追溯。

一旦文件出现异常变动,企业能凭借日志锁定可疑操作及相关人员,为调查泄密行为提供有力依据。

应用场景:

适用于各类企业,尤其是拥有大量核心文件的企业,如金融机构、科研单位、制造企业等。

在这些企业中,财务报表、研发数据、技术图纸等文件机密性高,需依据岗位需求设定权限,防止无关人员接触和误操作。

同时,对于涉及多方协作的项目文件,操作日志能清晰呈现文件修改过程,确保文件使用可追溯。

编辑:玲子