文章摘要:商业机密是企业安身立命的根本,是在激烈市场竞争中脱颖而出的关键 “武器”。然而,员工泄密事件却屡见不鲜,一旦发生,不仅会给企业带来直接的经济损失,还可能严重损害

商业机密是企业安身立命的根本,是在激烈市场竞争中脱颖而出的关键 “武器”。

然而,员工泄密事件却屡见不鲜,一旦发生,不仅会给企业带来直接的经济损失,还可能严重损害企业的声誉与形象,甚至危及企业的生存。

如何有效防范员工泄密,成为众多企业亟待解决的难题。

别担心!下面为你分享七个实用的防泄密小技巧,涵盖技术防护、管理策略等多个维度,帮助企业全方位筑牢信息安全防线,守护核心利益。

一、部署洞察眼 MIT 系统

功能亮点:

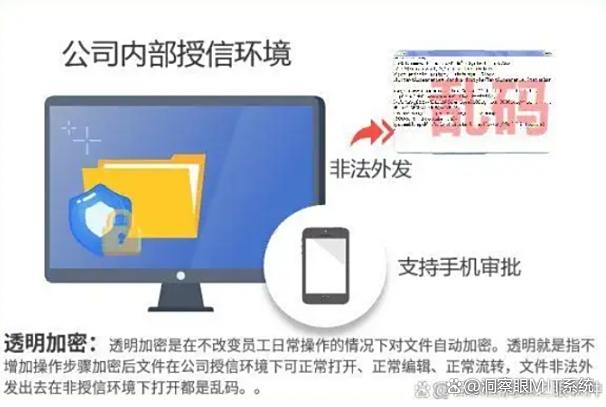

透明加密:采用超高强加密算法,对文件进行加密。在透明加密模式下,访问加密文件,会自动解密,保存时,会自动加密。而且一旦离开安全环境,就会变成一堆乱码。

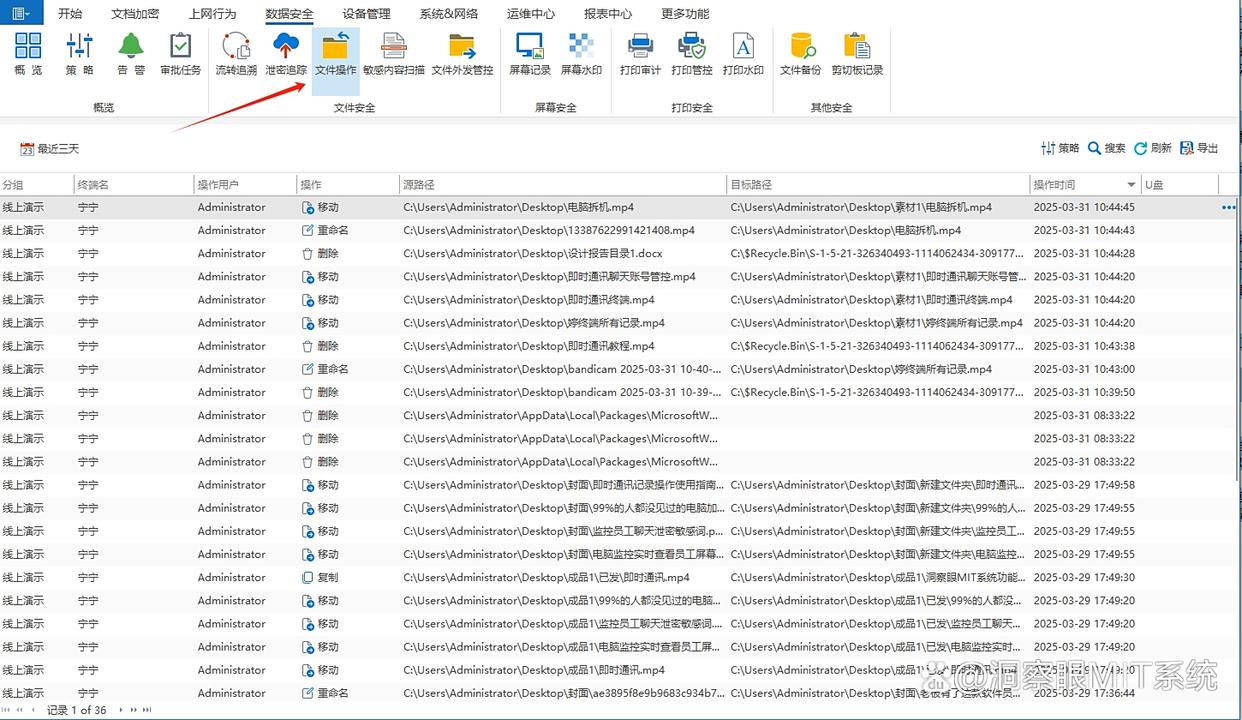

文档操作监控:能详细记录文件创建、修改、删除全过程,一旦文件异常,如被大量复制、删除等,通过日志,能精准定位泄密风险。

敏感信息识别:借助前沿机器学习算法与深度大数据分析技术,系统能够精准识别敏感数据。一旦发现敏感数据,会自动对数据进行加密处理,或立即拦截包含敏感信息的网络传输活动,从源头切断数据泄露风险,为企业数据安全构筑智能防护屏障。

文件外发管控:当文件需要外发时,可对外发文件进行加密处理,还能设置文件有效期、打开次数等,确保文件在外发期间, 不会被随意泄露。

特点:

功能全面且深度集成,集监控、预警、追溯于一体,对企业信息安全实现全流程防护,尤其适用于对数据安全要求极高的企业,能有效抵御多种泄密风险。

二、实施区块链存证技术

功能亮点:

利用区块链不可篡改、可追溯的特性,将企业核心数据进行哈希值上链存证。

一旦数据被篡改,链上信息立即产生冲突,系统自动报警。

存证过程无需第三方背书,数据真实性得到绝对保障。

特点:

采用去中心化的加密存储方式,数据安全性极高。

即使遭遇恶意攻击或内部泄密,原始数据的完整性和真实性也能得以验证,为企业提供法律认可的电子证据。

三、设置电磁屏蔽区域

功能亮点:

在存放核心资料、服务器的区域,安装电磁屏蔽装置,阻断电子设备通过无线信号传输数据。

如手机、无线 U 盘等设备进入该区域,无法与外界建立通讯连接,杜绝数据通过无线方式外泄。

特点:

物理层面的防护手段,不依赖软件系统,对防止无线窃听、数据无线传输泄密效果显著,特别适合处理高度机密信息的特殊部门或场景。

四、采用动态口令认证

功能亮点:

为员工访问企业核心系统、机密文件设置动态口令,口令每分钟自动更新。

结合生物识别(如指纹、人脸识别)与传统密码,形成多因素认证机制,大幅提升账号登录安全性。

特点:

通过不断变化的认证信息,防止账号密码被窃取后用于非法访问,有效降低内部人员利用权限漏洞进行数据窃取的风险,操作便捷且安全性高。

五、推行零信任网络架构

功能亮点:

打破传统 “内部网络默认可信” 的理念,对企业网络内的所有访问请求,无论来自内部还是外部,都进行严格身份验证和权限审核。

只有通过验证且符合权限要求的设备和用户,才能获取相应资源。

特点:

构建持续验证、最小权限的安全体系,即使攻击者渗透到内部网络,也无法轻易获取敏感数据,从网络层面为企业数据安全打造动态防护屏障。

六、建立数据沙盒环境

功能亮点:

为员工处理敏感数据搭建独立、封闭的虚拟环境,即数据沙盒。

在沙盒内,员工可正常开展工作,但数据无法被复制、导出,且所有操作均被记录。

数据一旦离开沙盒,即刻失效或自动加密。

特点:

实现数据使用过程的安全隔离,既保障员工正常工作需求,又从根本上杜绝数据被非法拷贝、外传,适用于研发、设计等需要频繁处理核心数据的岗位。

七、实施离职数据交接审计

功能亮点:

员工离职时,由专门审计团队对其工作账号、设备存储的数据进行全面清查,确认无涉密信息留存或外泄风险。

同时,严格审核数据交接流程,确保离职员工手中的业务资料、客户信息完整移交。

特点:

针对离职环节这一泄密高发场景,进行精细化管控,从源头切断离职员工带走企业机密数据的可能,保障企业业务连续性和数据安全性。

上述七种防泄密技巧,融合了前沿技术与科学管理理念,各有侧重且相辅相成。企业可根据自身实际情况,灵活组合运用,构建起严密的防泄密体系,守护企业核心竞争力。

编辑:玲子