文章摘要:在商海沉浮中,企业数据如同深埋的宝藏,蕴藏着商业机密、技术专利、客户资源等核心价值,是立足市场的根基。然而,数据泄露的危机却如影随形,一次不经意的泄露,轻则打乱

在商海沉浮中,企业数据如同深埋的宝藏,蕴藏着商业机密、技术专利、客户资源等核心价值,是立足市场的根基。

然而,数据泄露的危机却如影随形,一次不经意的泄露,轻则打乱业务节奏,重则让企业多年心血付诸东流。

从内部员工误操作,到外部黑客恶意攻击,威胁数据安全的因素错综复杂。

面对这场看不见硝烟的数据保卫战,企业该如何排兵布阵?

接下来为你揭晓五种行之有效的防泄密方法,助企业筑牢数据安全 “防火墙”,守护企业核心资产。

一、部署洞察眼 MIT 系统

功能

透明加密

支持基于文件实时访问的透明加解密。对企业核心数据加密处理,员工在使用加密文件时几乎无感知,文件的打开、编辑和保存等操作与未加密文件一样,但文件内容在存储和传输过程中始终保持加密状态,有效保护机密文档不被非法窃取。

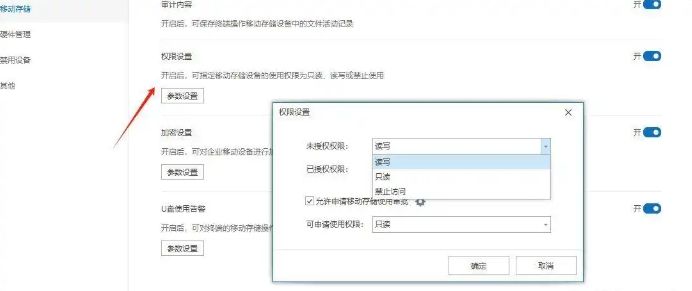

权限管理

管理员可根据用户角色、部门等多种因素,自主设置文档在单位内部跨部门、跨工种的流转查阅权限,以及文件的外发权限,如读取、编辑、打印、转发等,确保只有授权用户才能访问和解密敏感文件。

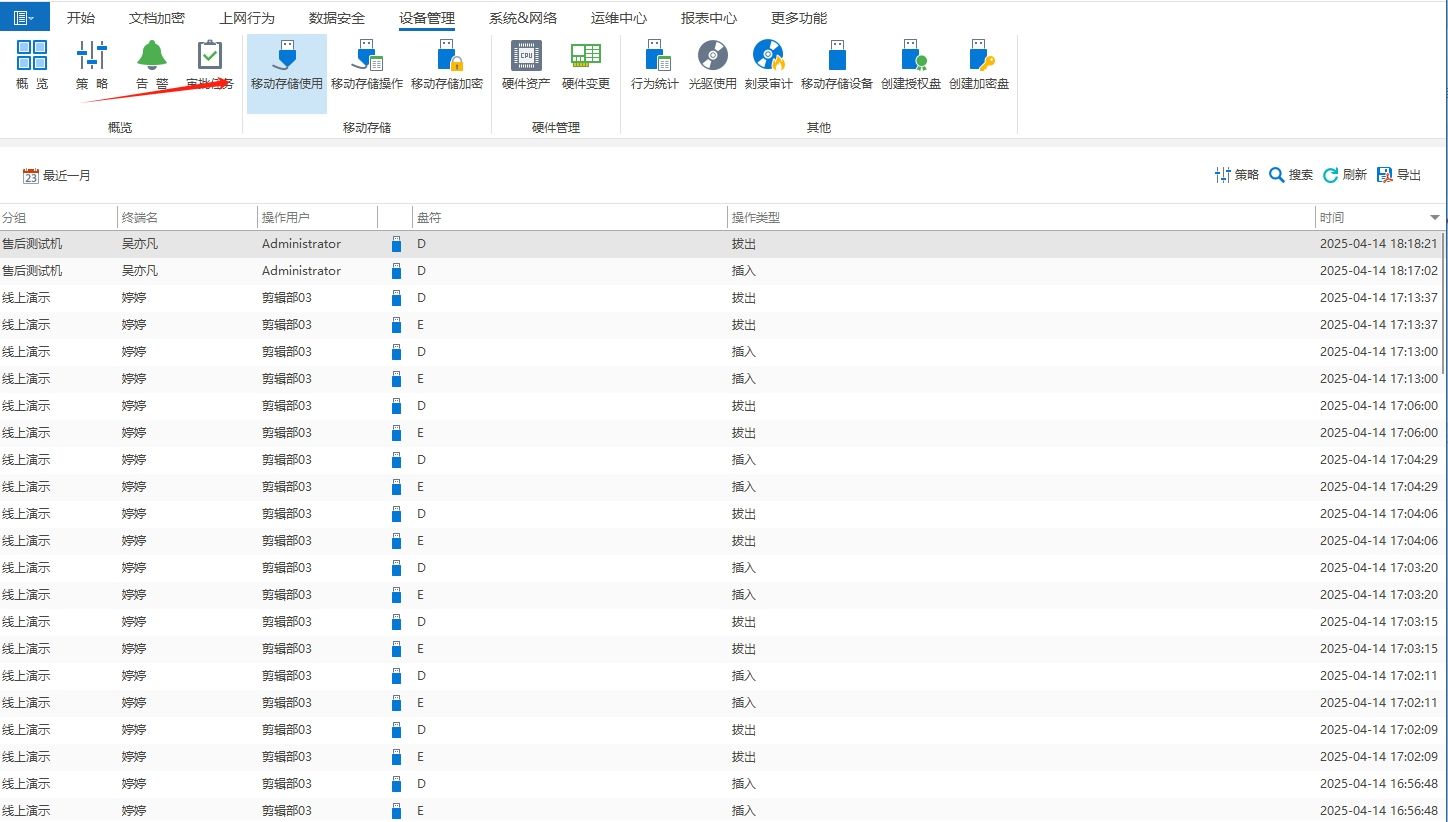

U盘操作记录

可监控 U 盘中文件的复制、粘贴、删除等操作,对敏感数据外发等异常行为及时报警,全方位保障企业数据安全。

敏感内容识别

借助多种检测算法,精准找出合同条款、技术代码、客户信息等敏感数据,并采取加密、权限限制措施。

优点

该系统功能全面且强大,覆盖数据安全防护多个关键环节,多维度防范数据泄露风险;自动化程度高,透明加密等功能不影响员工正常办公,使用体验友好;精准的敏感内容识别和灵活的权限管理,可满足不同企业、不同场景的数据安全需求,防护效果显著。

二、部署数据泄露防护(DLP)系统

功能

DLP 系统专注于识别、监控和保护企业敏感数据。

通过深度内容分析技术,对企业内部存储、传输和使用的数据进行扫描,依据预设的敏感数据特征(如特定格式的身份证号、银行卡号,包含特定关键词的商业机密内容等),精准定位敏感数据。

在数据传输过程中,实时监控邮件、文件共享、网络传输等通道,一旦发现敏感数据未经授权传输,立即进行拦截或告警;对于存储在服务器、云端的敏感数据,设置访问权限,限制非授权人员查看、下载。

优点

DLP 系统具有高度的针对性和专业性,能精准识别敏感数据,有效防止数据通过各种渠道泄露;实时监控和及时拦截机制,可在数据泄露的瞬间进行干预,将风险扼杀在摇篮中;适用于各类数据存储和传输场景,为企业敏感数据提供全方位、全天候的保护。

三、采用零信任网络架构

功能

零信任网络架构打破传统网络 “内部网络默认可信” 的观念,遵循 “永不信任,始终验证” 原则。

对所有试图接入企业网络的用户和设备,无论处于企业内部还是外部,都进行严格的身份验证和权限动态评估。

只有通过多重身份验证(如密码、生物识别、动态令牌等),且设备符合安全标准(如安装最新杀毒软件、系统补丁)的主体,才能获得有限的访问权限。

并且,在访问过程中,持续监控用户行为,一旦发现异常,立即重新评估权限甚至中断连接。

优点

零信任架构从根本上改变网络安全防护思路,极大降低内部人员误操作或恶意行为导致的数据泄露风险;动态权限管理和持续监控,能适应复杂多变的网络环境,有效抵御外部攻击和内部威胁;增强了企业网络的安全性和可控性,为数据传输和存储营造更安全的网络环境。

四、使用堡垒机进行操作审计与权限控制

功能

堡垒机作为企业内部资源访问的统一入口,集中管理用户对服务器、数据库等核心资源的访问。

它对所有用户的登录行为进行严格身份认证,支持多种认证方式,确保只有授权用户才能接入。

在用户访问资源过程中,实时记录操作行为,包括操作指令、访问时间、数据传输内容等,形成详细的审计日志。

同时,根据用户角色和业务需求,精细划分访问权限,限制用户只能执行授权范围内的操作,防止越权访问和数据滥用。

优点

堡垒机实现了对用户操作的集中管理和审计,便于企业追溯数据泄露源头,明确责任;严格的权限控制机制,有效防止内部人员越权获取敏感数据;详细的审计日志为企业安全事件调查和合规性检查提供有力依据,提升企业整体数据安全管理水平。

五、定期进行数据安全风险评估与漏洞扫描

功能

企业定期聘请专业的安全团队或使用专业工具,对企业的信息系统、网络架构、数据存储环境等进行全面的数据安全风险评估。

通过漏洞扫描工具,检测系统中存在的安全漏洞,如软件漏洞、配置错误、弱密码等;分析数据在存储、传输和使用过程中的潜在风险,评估数据被窃取、篡改、泄露的可能性。

根据评估结果,制定针对性的风险缓解措施和漏洞修复方案,及时修补安全漏洞,降低数据泄露风险。

优点

数据安全风险评估与漏洞扫描能帮助企业提前发现潜在的安全隐患,在数据泄露事件发生前采取预防措施,做到防患于未然;定期评估可以及时跟上技术发展和网络环境变化,确保企业数据安全防护措施始终有效;有助于企业了解自身数据安全现状,合理分配安全资源,优化数据安全防护策略。

编辑:玲子