文章摘要:电脑一旦随意连接了不合规的网络,隐藏的风险可能会悄然降临。陌生网络中潜藏的病毒、木马,会像幽灵一样潜入电脑,悄悄窃取个人的私密照片、重要文档,甚至是银行卡信息;

电脑一旦随意连接了不合规的网络,隐藏的风险可能会悄然降临。

陌生网络中潜藏的病毒、木马,会像幽灵一样潜入电脑,悄悄窃取个人的私密照片、重要文档,甚至是银行卡信息;企业里的电脑若私自接入外部网络,那些关乎生存的核心数据、商业机密,可能在不知不觉中就成了别人的囊中之物,给企业带来难以估量的损失。

这种违规外联的行为,看似不起眼,可一旦引发问题,后果往往不堪设想。其实,阻止电脑违规外联并没有想象中那么难。

接下来分享的五个简单小妙招,不管你是普通个人用户,还是负责管理多台设备的管理员,都能轻松上手,赶紧学起来,为电脑筑起一道坚实的网络安全防线。

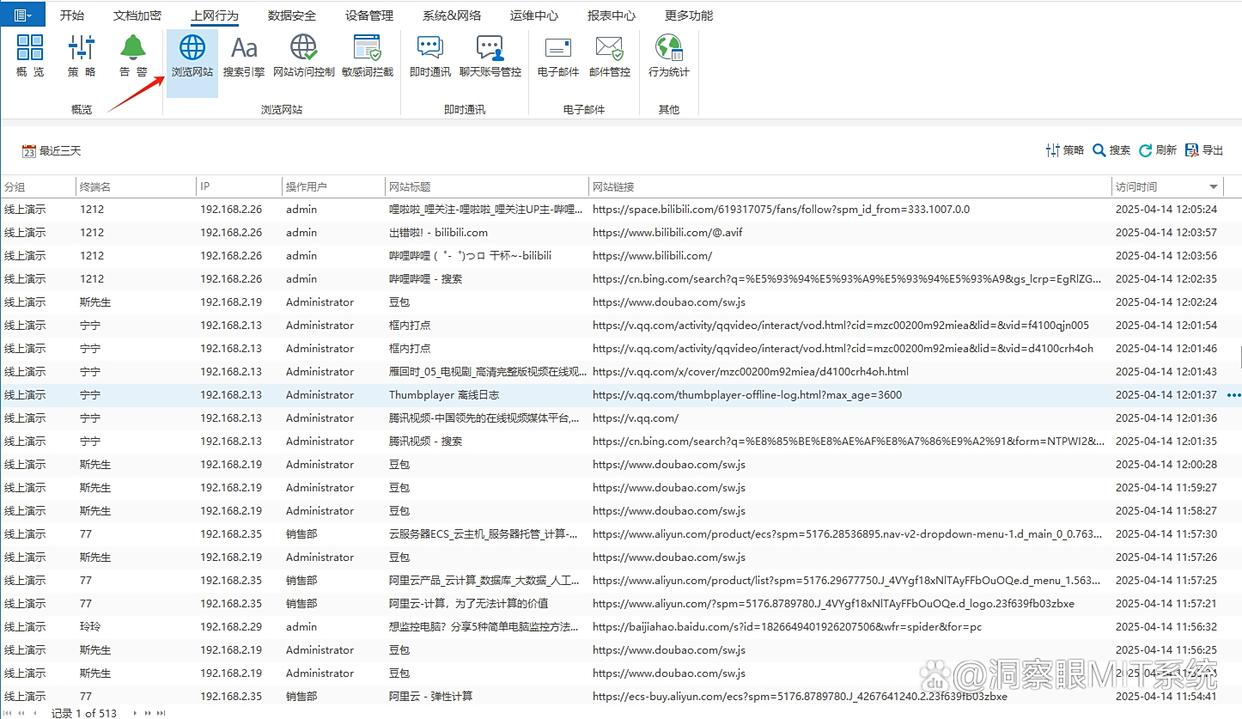

方法一:部署洞察眼 MIT 系统

功能特点:

网络行为监控:实时监控电脑的所有网络连接行为,精准识别多种违规外联情况,如私自连接陌生 Wi-Fi、使用手机热点、通过 USB 网卡接入外部网络等,一旦发现违规,会立即触发告警,包括弹窗、邮件或短信等形式,让管理员快速知晓。

可信网络管控:支持自定义信任网络白名单,只有白名单内的网络(如企业内部局域网、指定的安全外部网络)才允许电脑连接,其他网络一律禁止。还能对网络接入方式进行严格限制,比如禁用无线网卡、蓝牙网络共享等,只允许通过指定的有线网络接口连接内部网络,从源头切断违规外联途径。

日志记录与审计:详细记录电脑的网络连接时间、网络类型、IP 地址、访问的域名以及违规外联的具体行为和时间,日志可长期存储,方便管理员进行历史查询、合规审计和事件溯源。

应用场景:广泛适用于企业、政府机关、科研机构等拥有大量终端设备、对网络安全和信息保密要求较高的场景,能有效防范因违规外联导致的数据泄露和网络安全风险。

方法二:修改 hosts 文件

功能特点:

hosts 文件是电脑系统中用于映射域名和 IP 地址的文件,通过修改该文件可阻止电脑访问特定的外部网络域名。

找到 hosts 文件(通常位于 C:\Windows\System32\drivers\etc 目录下),用记事本打开后,在文件末尾添加需要禁止访问的域名和对应的无效 IP 地址(如 127.0.0.1),保存后,电脑就无法解析该域名并连接对应的网络。

此方法操作简单,无需安装额外工具,但只能针对特定域名进行限制,且需要定期维护 hosts 文件以更新限制列表。

应用场景:适合个人用户阻止电脑访问一些已知的不安全网站或违规网络域名,也可用于小型团队临时限制特定网络访问。

方法三:配置路由器限制

功能特点:

通过路由器的设置界面,对连接到路由器的设备进行网络访问限制。

可针对特定电脑的 MAC 地址,禁止其访问外部网络,仅允许访问内部局域网;也能限制电脑可连接的外部网络端口和 IP 地址范围,只开放必要的网络连接。

设置后,路由器会自动拦截违规的网络请求,操作在路由器层面完成,不占用电脑系统资源。

应用场景:适用于家庭、小型办公室等通过同一路由器连接网络的场景,适合对网络技术了解较少的用户,能快速实现对多台设备的统一网络管控。

方法四:禁用网络共享功能

功能特点:

电脑的网络共享功能可能被用于搭建临时网络连接,导致违规外联。

进入电脑的 “网络和共享中心”,关闭 “网络发现” 和 “文件和打印机共享” 功能;在 “控制面板 - 程序和功能 - 启用或关闭 Windows 功能” 中,取消勾选 “Microsoft 网络的文件和打印机共享” 等相关选项,防止通过共享功能建立未经授权的网络连接。

此方法操作简单,能减少因共享功能带来的违规外联隐患。

应用场景:适合个人电脑或企业内部不需要网络共享功能的终端设备,尤其适用于对网络连接安全性要求较高、禁止任何形式临时网络共享的场景。

方法五:使用系统自带的网络限制工具

功能特点:

Windows 系统自带的 “网络限制” 功能(部分版本支持),可通过 “控制面板 - 网络和 Internet - 网络连接”,右键点击需要限制的网络连接,选择 “属性”,在 “网络” 选项卡中取消勾选不必要的网络协议(如 TCP/IPv6),或在 “高级” 设置中限制该连接的网络访问权限。

macOS 系统可通过 “系统偏好设置 - 网络”,对特定网络连接进行类似的限制设置。

该工具无需额外安装,依托系统自身功能实现基础的网络限制,操作相对直观。

应用场景:适合个人用户或小型团队中对单台电脑进行简单网络限制的场景,能满足基础的违规外联防范需求,操作门槛较低。

以上五个方法各有特点,可根据实际需求选择使用。无论是个人用户保障电脑网络安全,还是企业防范信息泄露,都能从中找到合适的解决方案,有效禁止电脑违规外联网络。

编辑:玲子