文章摘要:在信息爆炸的时代,数据如同流动的“黄金”,却也暗藏风险。企业机密、个人隐私、财务文件……一旦泄露,可能引发信誉崩塌、法律纠纷乃至财产损失。无论是企业高管还是普通

在信息爆炸的时代,数据如同流动的“黄金”,却也暗藏风险。

企业机密、个人隐私、财务文件……一旦泄露,可能引发信誉崩塌、法律纠纷乃至财产损失。

无论是企业高管还是普通用户,文件加密已成为守护数据的“第一道防线”。

面对层出不穷的泄露威胁与技术漏洞,如何选择高效、安全的加密工具?

本文带你了解五款2025年最新加密软件,它们以创新技术与严谨防护,为数据安全筑起坚不可摧的屏障。

一、洞察眼MIT系统

核心功能:

1. 智能加密:

○ 通过深度学习技术自动识别敏感内容(如身份证号、客户信息、设计图纸等),支持自定义规则扩展识别范围。

○ 识别后自动触发加密,例如对合同文档加密、对设计图纸限制外发权限,减少人工干预。

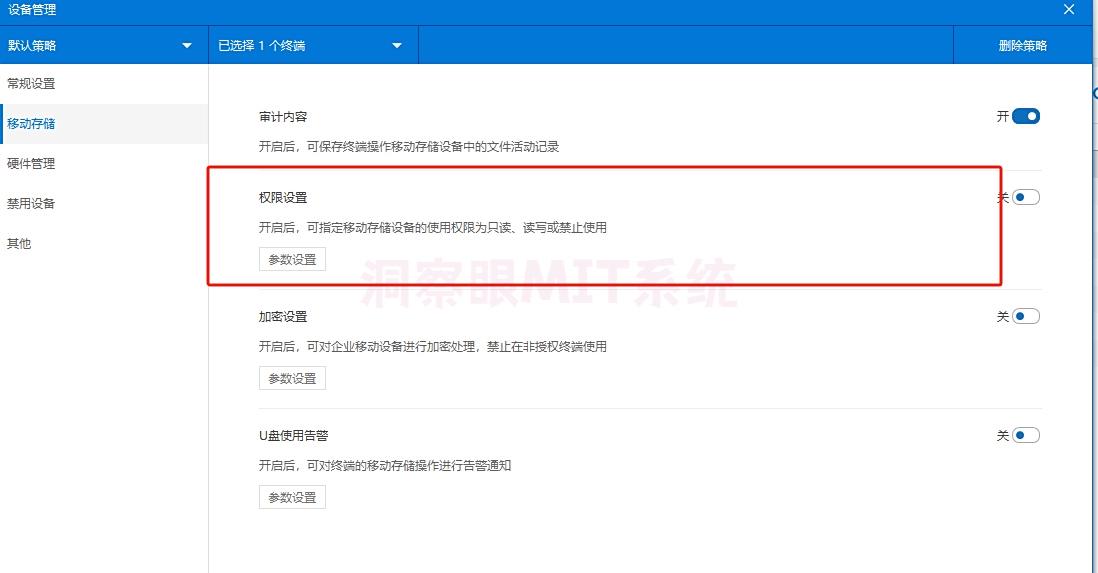

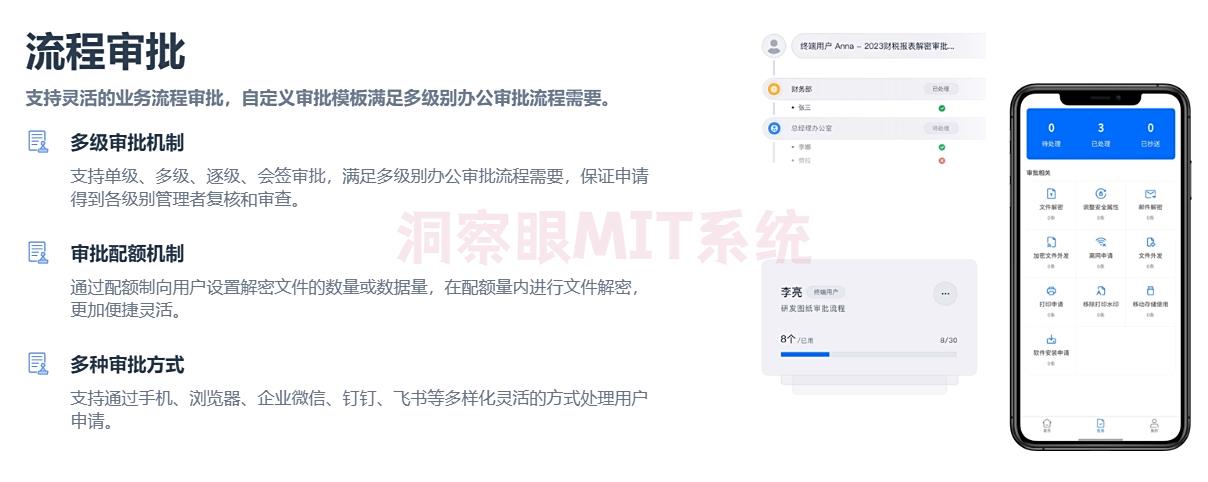

2. 权限分级管控+外发审批流程:

○ 按部门、岗位、项目设置文件权限(如只读、外发审批、禁用打印/截图)。

○ 支持外发审批流程,外发文件需多层级审批,审批通过后自动添加动态水印,并设定有效期或打开次数限制。

3. 外发管控与离线办公:

○ 文件外发,可对文件加密,也可设置文件有效期、打开次数、禁止复制等。

○ 支持离线办公,确保文件在未联网环境下仍受保护;只有拥有授权,才能在未联网的情况下正常使用加密文件,不影响正常办公。

应用场景:

● 中大型企业保护核心机密(如研发数据、财务信息);

● 医疗机构、律所等高合规行业的数据加密与审计;

● 政府机关防范内部误操作与数据外传。

适用人群:企业IT管理员、数据安全负责人、合规官、高保密岗位员工。

亮点:智能识别+动态管控,从源头到外发全程防护,降低人为误操作风险。

二、Crypto Expert

核心功能:

1. 多格式文件加密:

○ 支持文档、图片、视频、数据库等格式的加密,采用AES-256和国密算法,确保数据不可破解。

2. 虚拟加密盘:

○ 创建虚拟加密盘符,将文件拖入即自动加密,访问需输入密码或生物识别认证(如指纹)。

○ 支持“隐身模式”,加密盘在系统隐藏不可见,防止被恶意软件扫描。

3. 文件粉碎与隐藏:

○ 彻底删除文件数据,采用7次覆盖技术(符合美国国防部标准),防止恢复工具复原。

○ 支持将敏感文件隐藏于其他文件(如图片或音乐)中,形成“文件中的文件”,双重保护。

应用场景:

● 个人隐私保护(如加密照片、日记、财务记录);

● 技术人员保护源代码或项目文档;

● 防止设备丢失或维修时数据泄露。

适用人群:普通用户、自由职业者、技术人员、对隐私要求极高的个人。

三、Rohos Mini Drive

核心功能:

1. U盘/移动硬盘加密:

○ 创建加密分区,仅授权设备可访问,未授权设备无法识别加密数据(显示为空白)。

2. 双模式切换:

○ 普通模式(公开数据)和加密模式(私密数据)自由切换,兼顾便捷与安全。

○ 加密模式需指纹或密码认证,防止他人通过借用U盘窃取数据。

3. 防暴力破解:

○ 设置错误密码尝试次数限制(如5次),超限后自动锁定或格式化加密分区。

○ 支持硬件加密芯片,防止软件层面的破解攻击。

应用场景:

● 商务出差携带重要文件;

● 跨机构文件交换(如医院传输病历、企业传递合同);

● 学生加密学术资料或考试题库。

适用人群:销售人员、工程师、需要频繁使用U盘/移动硬盘的人员。

四、SecureDoc

核心功能:

1. 云文档加密共享:

○ 支持Google Drive、Dropbox、OneDrive等主流云盘的加密共享,文件在云端和传输中均保持加密状态。

○ 接收方需通过身份验证(如邮箱、手机号)才能解密,即使云盘账号被攻破,数据仍安全。

2. 细粒度权限控制:

○ 设置文件访问密码、有效期(如7天后自动加密失效)、设备限制(如仅允许特定IP或设备访问)。

○ 可随时撤销共享权限,即使文件已被下载,也能远程删除或锁定,防止二次泄露。

3. 访问审计与水印追踪:

○ 记录文件访问、编辑、下载行为,生成可导出报告。

○ 外发文件自动添加不可去除的动态水印(如用户名、日期),泄露后可追溯源头。

应用场景:

● 远程团队协作文件保护(如跨国项目组);

● 顾问、律师等需频繁共享敏感文件的职业;

● 企业防范云盘数据误操作或恶意删除。

适用人群:项目经理、远程办公人员、咨询顾问、律师。

五、FirewallDLP

核心功能:

1. 深度内容检测与拦截:

○ 基于AI和指纹识别技术,实时检测网络流量中的敏感内容(如身份证号、商业合同、源代码),违规外发自动拦截。

○ 支持自定义敏感内容模板,适配不同行业合规要求(如GDPR、HIPAA)。

2. 终端与网络联动防护:

○ 终端软件与防火墙联动,识别并阻止异常流量(如数据批量上传、未知端口通信)。

○ 自动阻断与高风险IP或域名的通信,防止数据被窃取。

3. 威胁情报与动态规则:

○ 接入全球威胁情报库,动态更新检测规则,抵御新型泄密手段。

○ 生成可视化报表,展示数据外发风险趋势,辅助安全决策。

应用场景:

● 企业网络边界防护与内部数据监控;

● 大型机构应对高级持续性威胁(APT);

● 政务系统防止数据跨境传输风险。

适用人群:网络安全分析师、企业CSO、网络管理员。

编辑:玲子