文章摘要:“信息洪流奔涌如潮,数据价值堪比珍宝。古人云:‘守护机密如护玉,防泄密需策谋深。’在商业竞争愈发激烈的当下,文件数据一旦泄露,企业可能面临信誉崩塌、资产流失的灭

“信息洪流奔涌如潮,数据价值堪比珍宝。

古人云:‘守护机密如护玉,防泄密需策谋深。’在商业竞争愈发激烈的当下,文件数据一旦泄露,企业可能面临信誉崩塌、资产流失的灭顶之灾。

如何筑牢防线,让机密稳如磐石?本文精选六个高效方法,从技术屏障到管理智慧,从操作规范到意识培育,为企业量身打造防泄密体系。

无论你是技术派还是管理达人,总有一策能助你化解风险,让数据安全如‘金城汤池,固若长城’。”

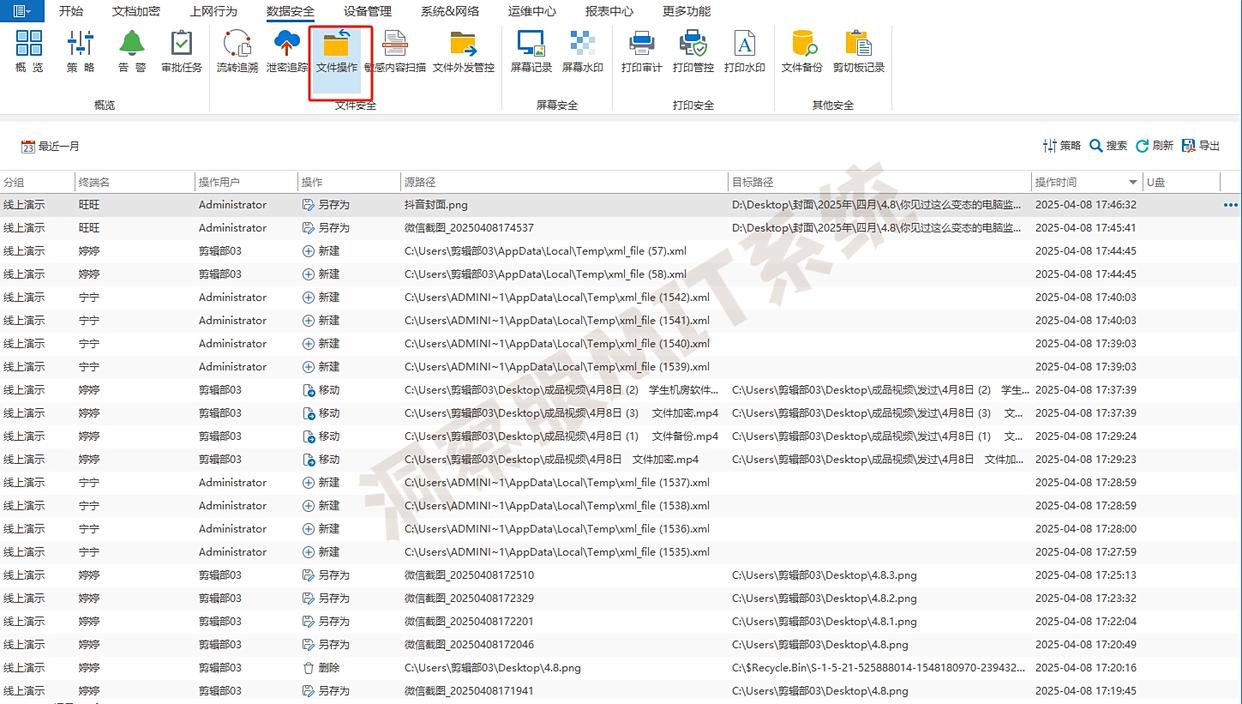

方法一:部署洞察眼MIT系统

核心功能与价值:

● 智能加密:采用大数据技术和加密技术,对电脑新建文件实时扫描,一旦识别到含有敏感数据(客户信息、账号、银行卡号等),立即对含有敏感内容的文件加密。

● 全流程审计追溯:记录文件从创建到销毁的全生命周期操作,生成详细日志,泄密事件可快速定位责任人及操作路径。

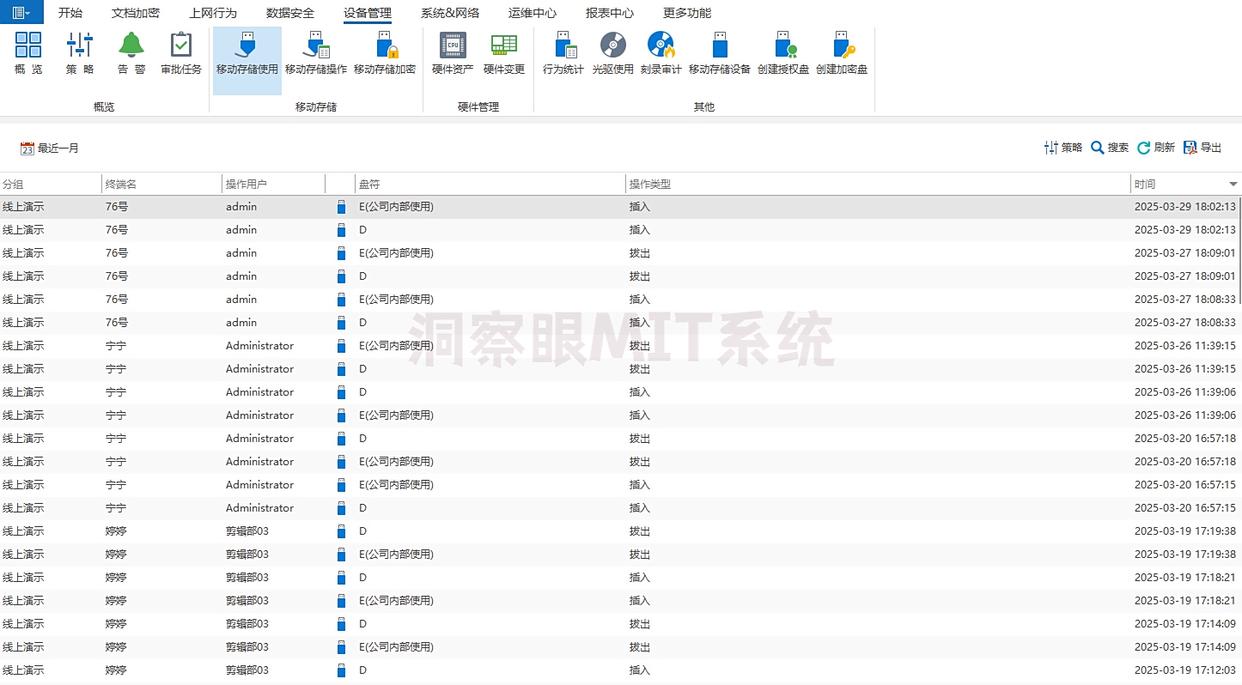

● 外设与端口管控:禁用USB、蓝牙、打印机等易泄密端口,拦截屏幕截图、录屏等潜在风险行为,切断物理泄密渠道。

● 移动存储使用:可实时监测电脑的移动存储设备使用情况,自动记录 U 盘的插拔时间、设备信息及操作账号等关键数据。

● 敏感内容识别:利用内容识别技术自动识别和分类敏感文件,管理员可自定义敏感关键词库,一旦文件内容包含敏感信息,软件将自动触发加密或警告机制,限制文件外发等操作。

方法二:数据加密技术

技术要点:

● 透明加密:对核心文件(如设计图纸、财务数据)自动加密,内部正常使用时无感,脱离企业环境则无法打开,防止“二次泄密”。

● 密钥分级管理:采用多层密钥架构,主密钥由管理员掌控,部门密钥按需分配,避免“一把钥匙开所有锁”的风险。

● 加密策略灵活配置:可按文件类型、标签、重要性设置加密规则,例如强制加密“机密级”文件,或仅加密外发文件。

方法三:权限分级与最小化原则

实施策略:

● 角色权限分配:根据岗位需求设置访问权限(如普通员工“只读”,管理层“编辑+审批”),敏感文件仅允许“本地访问,禁止外发”。

● 动态权限调整:随项目进度或员工职责变化实时更新权限,例如离职员工立即收回访问权。

● 权限申请审批:特殊权限需提交申请,经上级或安全部门审批后授予,避免权限滥用。

方法四:外设与网络端口管控

操作指南:

● 禁用非必要外设:通过策略禁用USB存储设备、光驱、蓝牙传输,防止通过物理介质窃取数据。

● 网络端口限制:封锁非工作必须的端口(如FTP、红外传输),禁止文件通过隐蔽通道外传。

● 打印审批与日志:敏感文件打印需管理员审批,并记录打印时间、数量、内容,防止纸质泄密。

方法五:审计与异常行为预警

技术能力:

● 实时行为监控:跟踪文件操作、网络传输、应用程序使用等行为,生成可视化数据流。

● AI异常检测:基于机器学习分析行为模式,自动识别异常(如短时间内大量文件外发、非工作时间访问核心服务器)。

● 自定义规则引擎:企业可设置特定规则(如“单次传输超过10MB文件触发预警”),灵活适配业务场景。

方法六:员工培训与制度约束

软性防护:

● 定期安全培训:通过案例分析、模拟演练提升员工安全意识,明确泄密风险与后果。

● 保密协议签署:与员工签订数据保密协议,明确责任与违约处罚,增强法律约束力。

● 奖惩机制:设立数据安全奖励(如年度无泄密团队奖),对违规行为(如私自外发文件)零容忍,及时纠正。

总结

文件防泄密需“技术+管理”双轮驱动:加密、权限管控等技术手段构建“硬屏障”,审计、端口管控等技术实时防御;洞察眼MIT系统等智能工具实现动态监控,而员工培训、制度约束等软方法则培养“安全基因”。企业可根据自身需求灵活组合这六个方法,形成事前预防、事中控制、事后追溯的全周期防护体系,确保数据安全可控。

编辑:玲子