文章摘要:“欲知网络事,须观其行为。”在信息洪流中,上网行为如同水面波纹,暗藏风险与机遇。企业如舟行江海,稍有不慎便面临数据泄露之患;个人似侠客闯荡,需守效率与安全之平衡

“欲知网络事,须观其行为。”在信息洪流中,上网行为如同水面波纹,暗藏风险与机遇。

企业如舟行江海,稍有不慎便面临数据泄露之患;个人似侠客闯荡,需守效率与安全之平衡。

如何拨开迷雾,洞察虚实?答案藏在五种简单实用的监控方法中。

从技术工具到管理智慧,从流量解析到行为分析,本文以干货铺路,助您筑起“明察秋毫”之网——无论是企业防范内鬼窃密,还是家长守护孩子上网安全;无论是团队提升办公效率,还是个人规避网络陷阱,皆有妙法可循。

无需复杂部署,无需高昂成本,只需掌握基础技巧,便能轻松追溯每一寸网络轨迹,让数据安全如“铜墙铁壁”,行为管理似“掌纹可察”。速速收藏,一文在手,监控无忧!

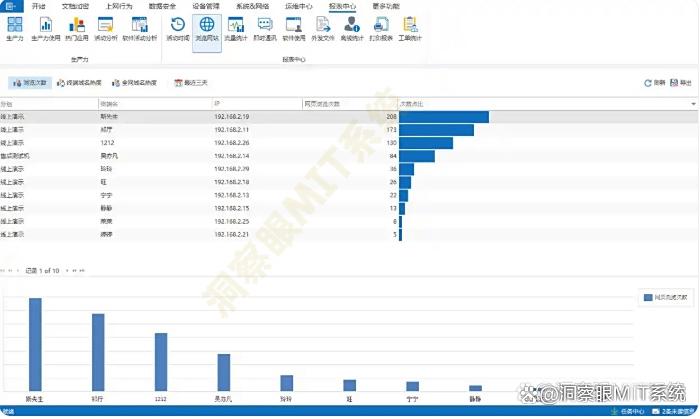

方法1:部署专业行为监控系统

以洞察眼MIT系统为例:

核心操作:

● 选择一款功能全面的上网行为监控软件(如洞察眼MIT系统),在服务器或云端完成部署。

● 系统自动实时追踪:网页访问记录、应用程序使用、文件操作、聊天内容等。

● 设置规则:灵活限制高风险行为(如禁止访问特定网站、拦截敏感文件外发)。

优势:

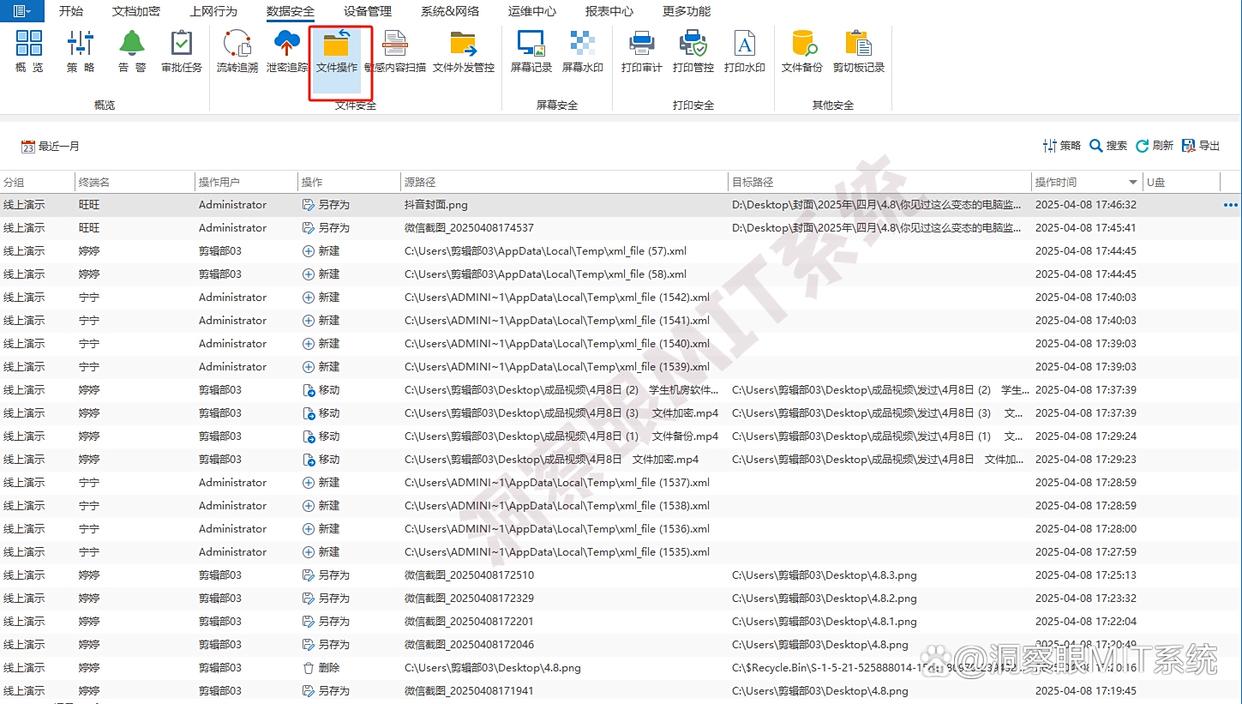

● 上网行为管控:详细记录访问过的网站、使用的应用程序,以及通讯工具的聊天内容等。并且支持自定义设置网站黑白名单,限制员工在工作时间访问娱乐、游戏、购物等网站;还可管控软件的应用,限制无关软件运行。

● 网页访问记录:详细记录员工访问过的网站、搜索的关键词以及浏览网页的时长,管理员可通过详细记录,分析员工的上网情况,了解上网行为习惯。

● 应用程序使用:记录员工打开的应用程序(如微信、QQ、游戏、办公软件等),包括启动时间、运行时长等。

● 文件操作记录:全面记录员工对文件的各种操作,包括文件的新建、编辑、复制、发送、删除等,以及文件的操作路径、操作时间、操作者账号等。

● 即时通讯监控:微信、QQ、钉钉等通讯软件的聊天记录都会被详细记录,包括聊天内容、发送和接收的文件以及聊天时间等关键信息,让管理者对员工的即时通讯沟通情况了如指掌。

适用场景:中大型企业、对数据安全与合规要求高的行业。

方法2:网络流量镜像分析

核心操作:

● 在交换机或路由器配置端口镜像,将网络流量复制到分析工具(如PRTG Network Monitor)。

● 监测异常流量模式:如非工作时段的大文件传输、高频访问未知IP。

● 结合协议解码,识别潜在威胁(如FTP匿名上传、SMTP外发敏感邮件)。

优势:

● 底层数据洞察:无需终端安装,可发现隐蔽的违规或攻击行为。

● 实时警报:快速响应异常流量,降低风险。

适用场景:IT运维团队、需要排查网络隐患的环境。

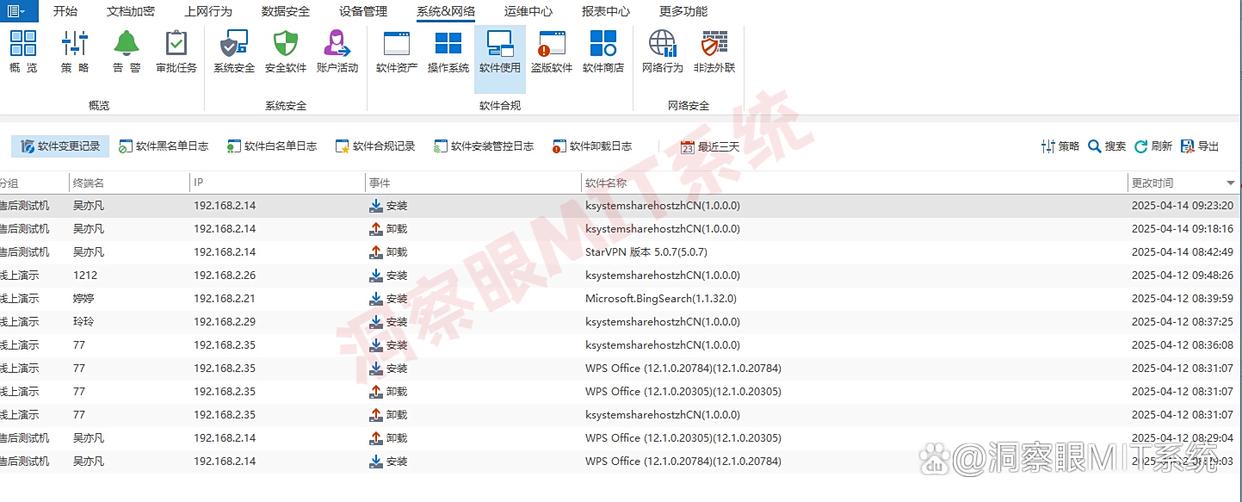

方法3:终端准入控制与审计

核心操作:

● 部署终端准入系统(如802.1X认证),仅允许合规设备接入网络。

● 强制安装终端审计客户端,记录键盘输入、软件安装、USB使用等行为。

● 设置黑白名单:禁止未经授权的软件运行或设备连接。

优势:

● 从“入口”管控:杜绝非法设备带来的风险。

● 细粒度审计:精确追踪终端操作,防止数据通过本地设备泄露。

适用场景:研发机构、制造企业等需严格管控硬件使用的场景。

方法4:关键词与行为基线分析

核心操作:

● 在监控系统设置关键词规则(如“离职”“机密”“转账”等)。

● 建立员工行为基线:分析日常操作习惯,自动识别异常行为(如突然高频访问外部邮箱)。

● 结合机器学习:持续优化异常检测模型,减少误报。

优势:

● 精准定位风险:快速锁定潜在的数据泄露或违规行为。

● 动态适应:随着员工习惯变化自动调整阈值。

适用场景:人力资源部门、敏感岗位管理。

方法5:多维度日志关联分析

核心操作:

● 整合防火墙、交换机、终端设备的日志数据,通过SIEM(安全信息与事件管理)平台统一分析。

● 设置关联规则:如“某IP访问恶意网站+大量文件下载=高危事件”。

● 可视化仪表盘:实时展示风险事件分布与趋势。

优势:

● 全局视角:跨设备、跨系统的行为关联,避免单一监控盲区。

● 快速溯源:通过日志链追踪完整攻击或违规路径。

适用场景:安全团队、复杂网络架构的企业。

干货提示:

根据实际需求选择组合方法,例如技术型企业可结合“专业监控系统+流量分析”,而行政机构可侧重“终端准入+关键词监控”。灵活应用,让管理更高效!

无需复杂配置,掌握这五种方法,轻松实现上网行为的有效监控!

编辑:玲子