文章摘要:随着网络攻击手段的不断升级和内部违规操作的潜在风险,公司数据安全面临着前所未有的挑战。数据泄露事件不仅可能导致企业遭受巨大的经济损失,还会严重损害企业的声誉和客

随着网络攻击手段的不断升级和内部违规操作的潜在风险,公司数据安全面临着前所未有的挑战。

数据泄露事件不仅可能导致企业遭受巨大的经济损失,还会严重损害企业的声誉和客户信任。因此选择合适的公司防泄密软件,成为了企业保障信息安全、维护自身利益的关键举措。

下面为您介绍 2025 年七款好用的公司防泄密软件,助力企业筑牢数据安全防线。

一、洞察眼 MIT 系统

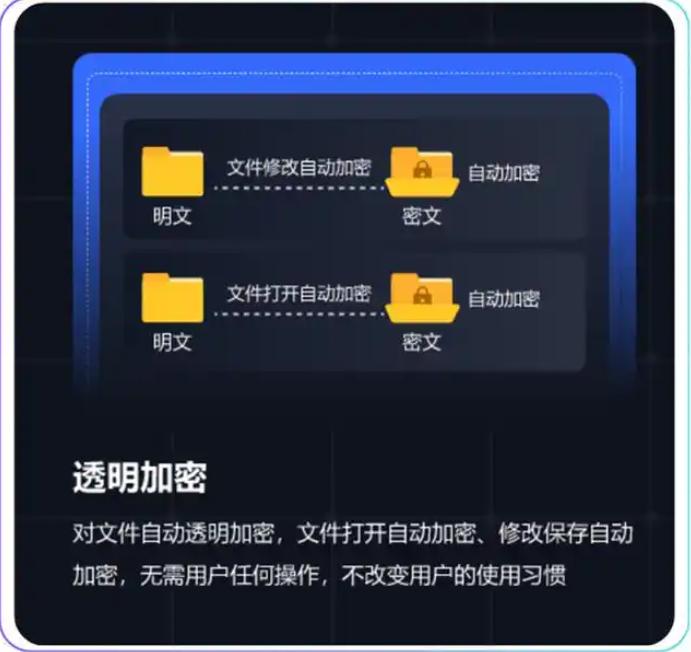

透明加密:可自动对企业内部的 Word、Excel、PPT 等各类办公文档进行加密,加密过程对员工透明,不影响正常办公。文件在企业内部授权环境下可正常使用,非法拷贝到外部未授权设备上则显示为乱码,保障数据存储安全。

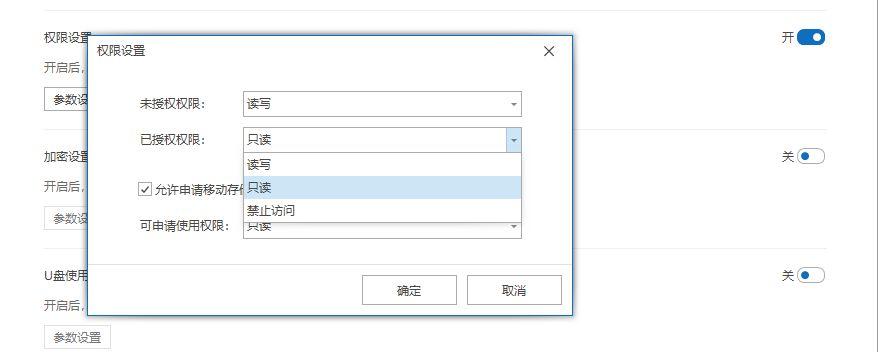

权限管理:通过严格的用户身份验证和权限管理体系,能精确设置不同用户或用户组对文件和数据的访问权限,如查看、编辑、复制、打印等,防止未授权人员访问敏感信息。

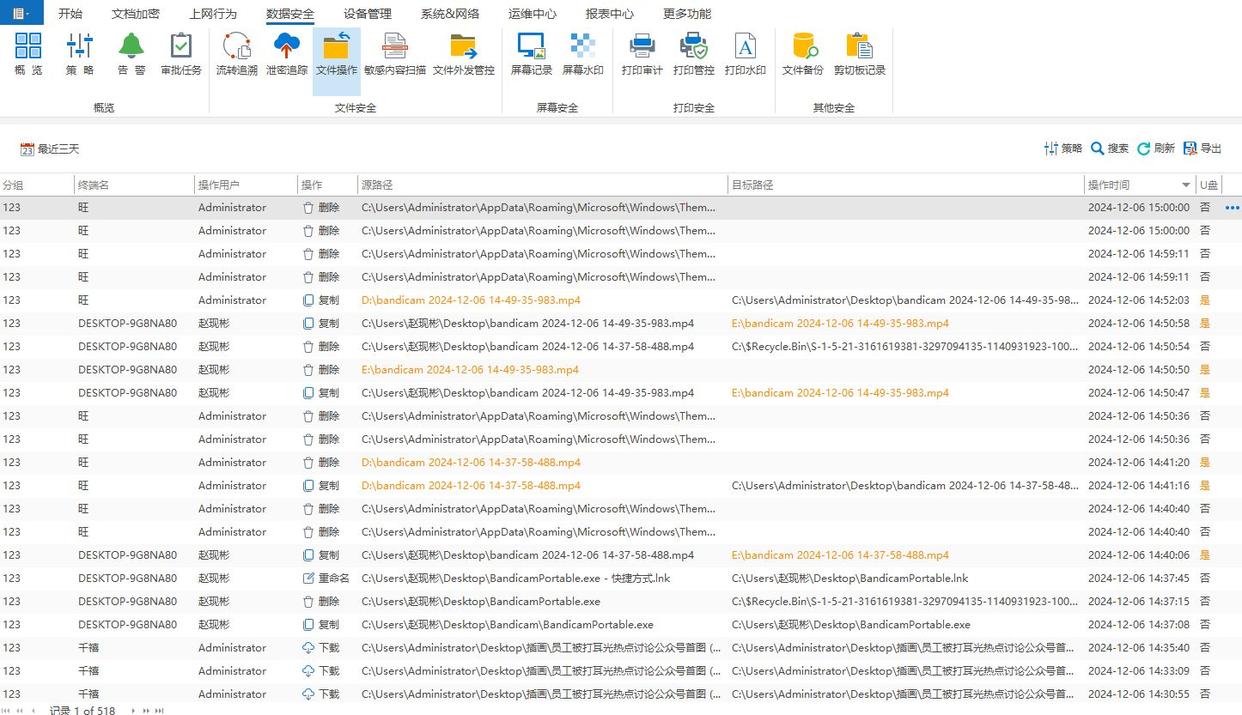

行为监控与审计:实时监控员工对文件的操作行为,如复制、粘贴、打印、外发、删除等,以及上网行为,包括访问的网站、使用的聊天工具及聊天内容等,并详细记录,为安全审计和事后追溯提供依据,便于追踪文件流转轨迹,定位潜在泄密行为。

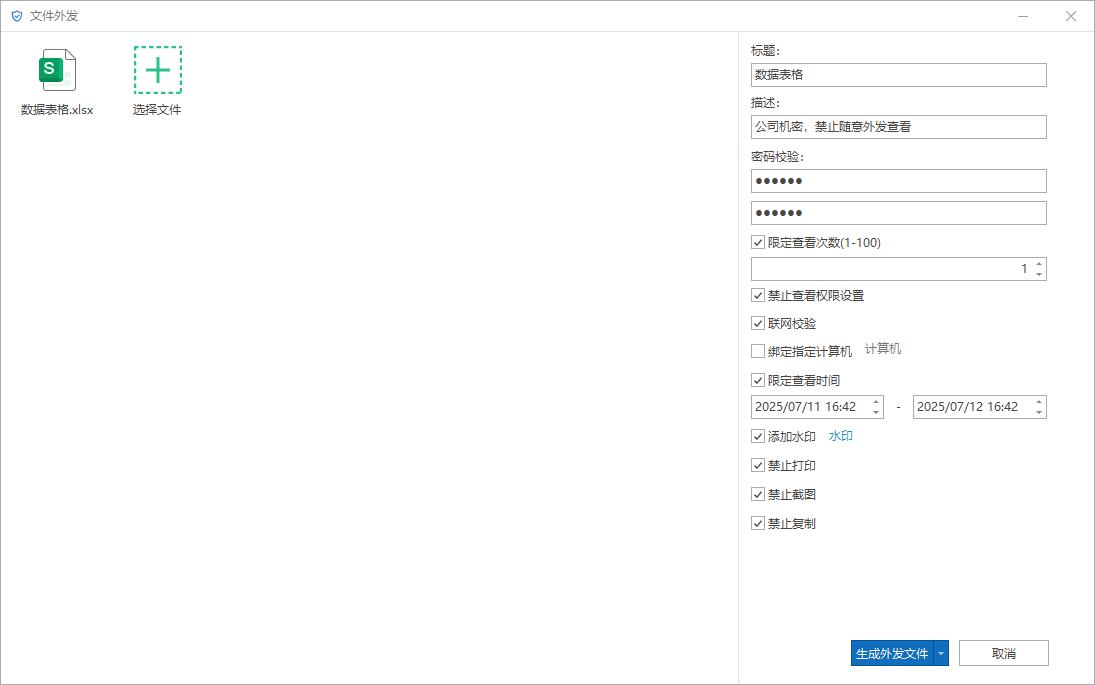

外发控制:对于外发给合作伙伴或客户的文件,支持生成带有时效性和权限限制的外发链接或加密文件。可设置外发包的有效期、打开次数、访问天数等,还能添加数字水印,以便在文件被非法泄露时追踪源头。

敏感信息识别:运用先进的机器学习算法和大数据分析技术,精准识别企业内部的敏感数据,如客户资料、财务信息、知识产权等,并自动进行加密或拦截包含敏感信息的网络活动,从源头防止敏感信息泄露。

二、Veritas Information

智能数据分类:运用机器学习和自然语言处理技术,自动扫描企业内部存储系统中的各类数据,精准识别出如客户信息、财务数据、研发资料等敏感信息,并按照预设的分类规则进行归类,方便后续针对性地实施保护措施。

数据指纹识别:为重要数据生成独一无二的数据指纹,即使数据经过部分修改、格式转换等操作,依然能凭借指纹特征准确识别,有效防止数据被恶意篡改后流出而难以察觉。

三、Commvault

数据全生命周期管理:覆盖数据从创建、存储、使用到销毁的整个生命周期,全程监控并记录数据的流转情况,通过可视化界面让企业管理者清晰掌握每一个环节的数据状态,便于及时发现异常并管控。

数据权限审计:详细审计企业内各用户对不同数据资源的访问权限及实际操作情况,定期生成权限使用报告,辅助企业发现权限滥用、越权访问等潜在的数据泄密隐患,及时调整优化权限配置。

四、Micro Focus

备份与恢复保障:提供高效可靠的数据备份解决方案,可按照预设的备份策略,定时对企业的重要数据进行备份,并且在数据丢失或遭受损坏的情况下,能够快速准确地进行恢复,确保企业业务的连续性,同时备份数据同样处于加密保护状态,防止备份环节出现泄密风险。

加密密钥管理:具备完善的加密密钥管理功能,支持生成、存储、分发、更新和撤销加密密钥等操作,采用严格的访问控制和多因素认证机制确保密钥的安全性,因为密钥一旦泄露,加密数据就会面临被破解的风险,所以该功能对于数据防泄密至关重要。

五、Skyhigh Security

云服务访问控制:在企业使用多种云服务的复杂环境下,充当云访问的安全 “守门员”,基于企业的安全策略,对员工访问各类云服务(如公有云、混合云平台等)的行为进行严格管控,只允许授权人员以合规的方式访问相应的云资源,防止因云访问权限混乱导致的数据泄露风险。

云数据发现与分类:自动扫描企业存储在云端的海量数据,运用智能算法准确发现其中的敏感信息,并按照不同的敏感级别和业务属性进行分类,为后续的差异化安全管理提供基础,比如对高度敏感的客户隐私数据采取更严格的加密和访问限制措施。

六、Proofpoint

邮件安全防护:作为专注于邮件安全的防泄密软件,能够深度检测邮件内容(包括正文、附件等),识别其中的敏感信息,防止员工通过邮件误发或恶意发送企业机密数据,可对邮件进行加密、添加权限控制等操作,确保只有授权收件人能够正常查看邮件内容。

社交平台监控:鉴于如今员工在社交平台上交流工作内容日益频繁,该软件可监控企业员工在主流社交平台(如 Facebook、LinkedIn、Twitter 等)上的活动,防止在社交互动中不小心泄露敏感业务信息,及时发现并阻断可能导致数据泄密的不当言论或文件分享行为。

七、Netwrix Auditor

变更审计与告警:实时监控企业网络环境中各类数据资源(包括文件、数据库、用户权限等)的变更情况,一旦发生异常变更,如关键数据文件的权限被意外更改、敏感数据库表结构被修改等,立即向管理员发送告警信息,同时详细记录变更的前后状态及相关责任人,方便追溯和排查问题。

访问行为分析:深入分析企业内用户对数据资源的访问行为模式,通过与正常行为基线对比,识别出潜在的异常访问行为,例如某个普通员工突然频繁访问高层管理人员才能查看的机密文件,及时发现可能的数据泄密迹象,为数据安全保驾护航。