文章摘要:“千防万护密无忧,机谋深藏护中枢。”在信息如洪流奔涌的时代,文件泄密犹如暗礁潜伏,稍有不慎便可能让机密化为沧海遗珠,企业或个人陷入危机漩涡。据权威数据显示,全球

“千防万护密无忧,机谋深藏护中枢。”在信息如洪流奔涌的时代,文件泄密犹如暗礁潜伏,稍有不慎便可能让机密化为沧海遗珠,企业或个人陷入危机漩涡。

据权威数据显示,全球每年因数据泄露造成的经济损失超千亿,内部疏忽与恶意攻击成为罪魁祸首。

无论是商业蓝图被窃、隐私数据裸奔,还是核心技术外泄,每一次泄密事件都像敲响的警钟,警示我们必须筑起坚不可摧的防线。

本文结合25年实战经验,提炼出五套简单高效的防泄密策略,从技术到管理,从硬件到意识,为您构建多维防护体系,让机密文件真正“固若金汤”。

一、部署洞察眼MIT系统

核心功能:

1. 智能加密:

○ 采用识别技术和加密技术,实时扫描电脑上的新建文件,一旦扫描到文件中含有敏感内容,会立即对文件采取加密措施,保护文件安全。

2. 外发安全文件:

○ 文件需要外发时,可对外发文件进行加密,也可对外发文件设置时效、打开次数、设备限制,过期自动销毁、嵌入动态水印(含操作者信息),泄露后可精准溯源。

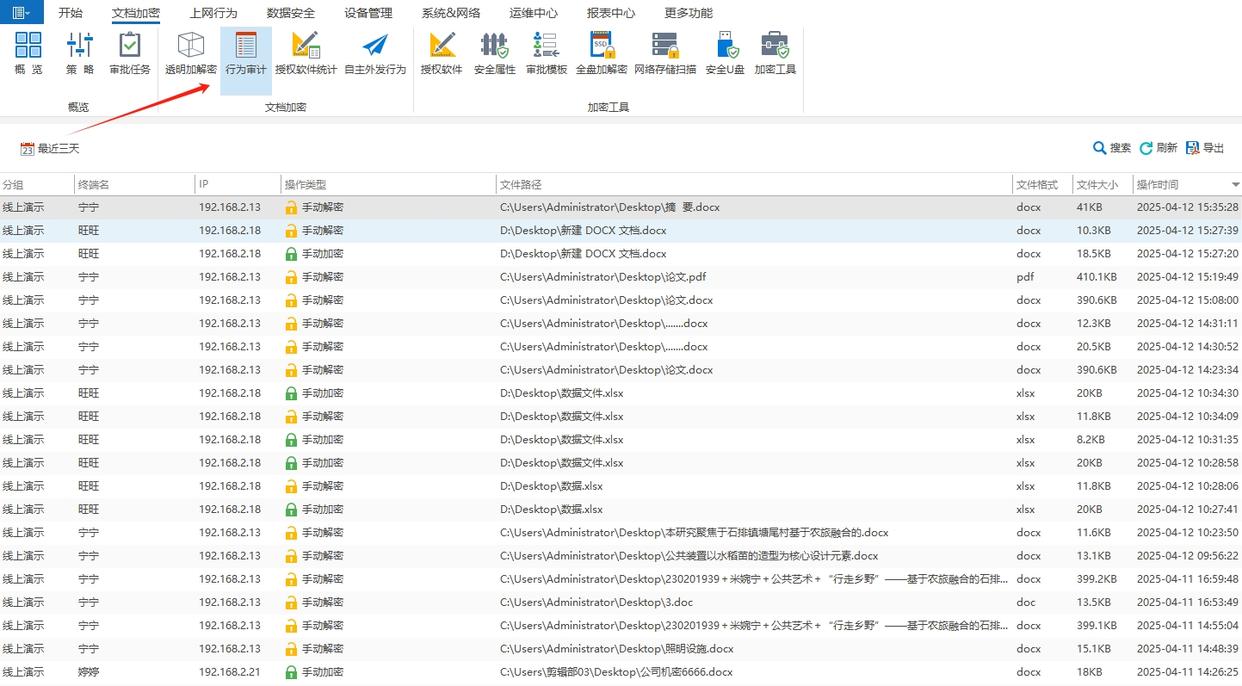

3. 行为审计:

○ 全面监控文件的各种操作,包括文件的加密、解密、编辑、删除、外发等,以及操作者、操作时间、操作路径等。

4. 敏感信息识别:

○ 运用机器学习算法与大数据分析技术,精准识别敏感数据。一旦发现敏感数据,系统将会自动对数据进行加密,或拦截包含敏感信息的传输活动,从源头切断数据泄露风险。

效果:技术与管理深度融合,降低内部恶意/无意泄密风险。

二、环境隔离技术

功能特点:

1. 物理/网络隔离:

○ 将核心数据服务器部署在独立机房,或通过虚拟专用网络(VPN)隔离敏感部门网络;

○ 禁用互联网访问权限,仅允许特定设备接入。

2. 虚拟桌面与数据单向流动:

○ 使用虚拟桌面系统,员工在“沙箱环境”处理机密文件,数据只能向内传输,无法外带;

○ 配合“数据单向导入设备”,文件可进入但无法导出。

3. 外设与端口管控:

○ 禁用USB、蓝牙、打印机等外设,或仅允许认证设备连接并审计操作。

效果:物理与逻辑双重隔离,切断数据外泄路径。

三、访问控制强化

功能特点:

1. 多因素认证(MFA):

○ 访问敏感文件需通过密码+指纹/人脸识别/硬件令牌等多重验证;

○ 动态验证码或一次性密码(OTP)增强登录安全。

2. 时间与地点限制:

○ 设置文件访问时段(如仅工作时间内可操作)、地理位置限制(如仅公司IP范围可访问);

○ 远程访问需通过安全隧道(如零信任网络架构)。

3. 最小权限分配:

○ 按“业务必需”原则分配权限,员工仅能访问职责范围内的数据;

○ 定期审查权限列表,清理冗余账户与权限。

效果:确保“正确的用户在正确的时间地点,用正确的方式访问数据”。

四、数据丢失防护(DLP)系统

功能特点:

1. 智能识别与阻断:

○ 基于关键词、正则表达式、机器学习等技术,自动识别敏感数据(如身份证号、银行卡号、源代码等);

○ 实时拦截高风险外传行为(如邮件附件、云盘上传、即时通讯传输)。

2. 策略灵活定义:

○ 按数据类型、部门、场景设置防护规则(如“财务文件禁止外发至个人邮箱”);

○ 支持“警告-阻断-审批”三级响应,平衡安全与业务需求。

3. 跨渠道覆盖:

○ 监测终端、网络、云应用、移动设备等多场景,不留防护死角。

效果:自动“过滤”泄密风险,减少人工监控负担。

五、第三方安全审计与漏洞扫描

功能特点:

1. 定期渗透测试:

○ 聘请专业机构模拟黑客攻击,测试系统漏洞与防护薄弱环节;

○ 生成详细报告,指导修复优先级与加固方案。

2. 合规性检查:

○ 对照GDPR、ISO 27001等标准,评估文件管理流程合规性;

○ 发现未授权访问、权限滥用等管理漏洞。

3. 持续监控与整改跟踪:

○ 部署安全态势感知平台,实时接收第三方扫描结果;

○ 建立PDCA循环(计划-执行-检查-改进),闭环管理安全问题。

效果:以客观视角发现“内部盲区”,系统性提升防护能力。

编辑:玲子