文章摘要:"护密如盾,守数若垣"。在数字化浪潮奔涌的2025年,企业机密如同穿梭于信息洪流中的珍宝,暗礁与漩涡无处不在。黑客的窥探、内部的疏忽、技术的

"护密如盾,守数若垣"。在数字化浪潮奔涌的2025年,企业机密如同穿梭于信息洪流中的珍宝,暗礁与漩涡无处不在。

黑客的窥探、内部的疏忽、技术的漏洞,每一道裂缝都可能让核心资产暴露于风险之中。

从设计图纸到客户档案,从财务数据到研发代码,加密已不再是简单的技术手段,而是企业构筑安全堡垒的基石。

本文结合最新加密技术与实战经验,拆解五种高效方法,为机密文件锻造坚不可摧的防护铠甲,让数据安全在风云变幻中稳如泰山。

一、专业透明加密

方法:部署部署洞察眼MIT系统

功能与特点:

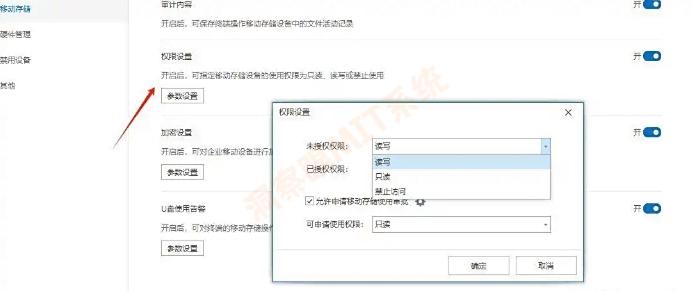

1. 多维加密与权限管控:

○ 透明加密:采用超高强加密算法,对文件进行加密。在透明加密模式下,访问加密文件时,自动加密解密,文件一旦非法外传,就会变成一堆乱码。

○ 分级权限:按员工部门、岗位、工作需求设置文件访问权限(如只读、禁止打印、外发审批),这样的分级权限设置,能有效防止文件被越权访问。

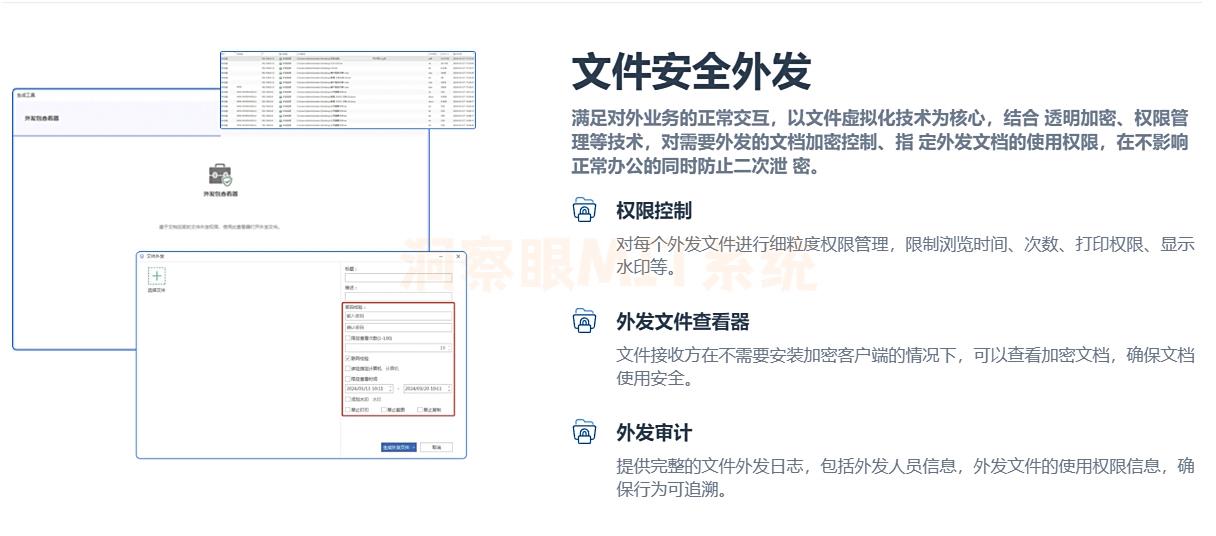

○ 外发安全:对外发文件可以进行加密,也可设置访问次数、有效期,只读、禁止复制/发送等,防止在外发期间二次泄露。

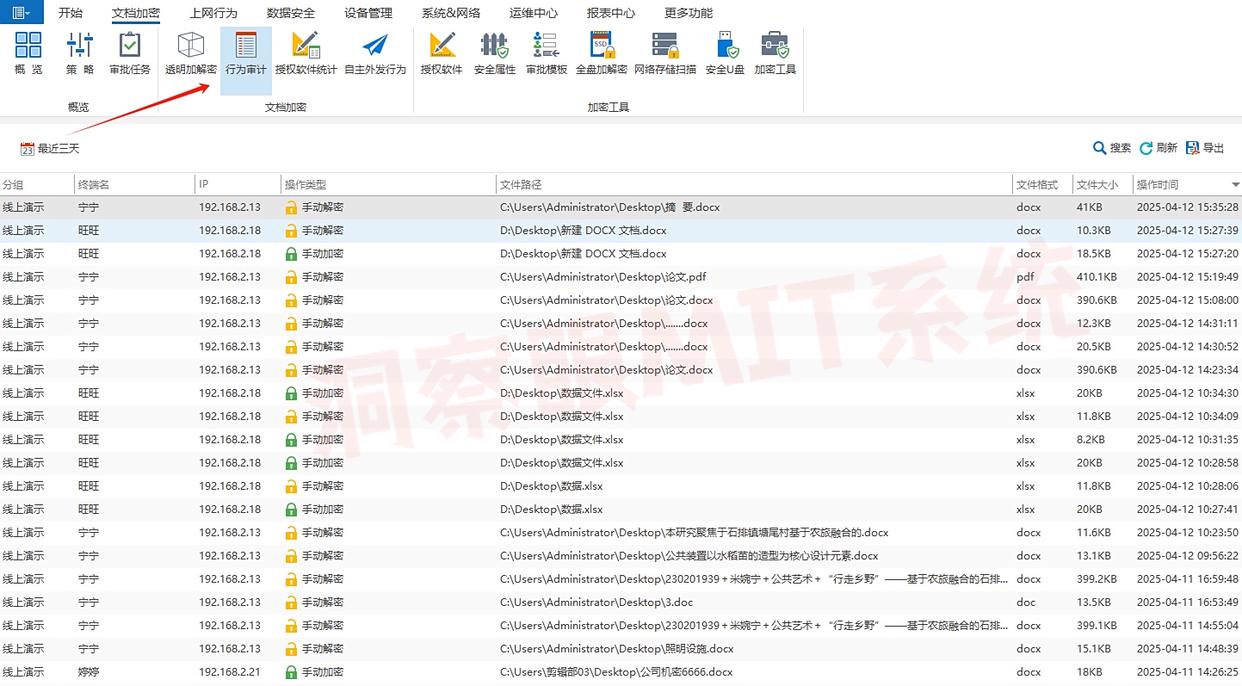

2. 行为审计与风险预警:

○ 全流程记录:监控文件操作(创建、修改、复制、外发)等。

○ AI识别异常:自动分析批量下载、高频外发等风险行为,触发实时预警。

● 适用场景:中大型企业、高敏感行业(如科研、金融),需深度防护数据泄露与内部风险。

二、云存储加密

方法:Cryptomator(开源云加密)

● 操作步骤:

a. 安装Cryptomator→创建加密虚拟盘→选择云服务商(如OneDrive、Google Drive)。

b. 数据加密后上传云端,服务端仅存储密文,密钥由用户掌控。

● 特色:

○ 开源代码可审计,排除后门风险;跨平台支持(Windows、macOS、Linux)。

○ 支持文件共享加密,接收方需密钥解密,确保数据主权。

● 适用场景:依赖云协作且需零知识加密的企业,防止云服务商访问敏感数据。

三、硬件加密

方法:加密移动硬盘(如VeraCrypt加密分区)

● 操作步骤:

a. 使用VeraCrypt创建加密分区或全盘加密移动硬盘。

b. 设置高强度密码(AES+Serpent+Twofish算法组合),插入设备需验证密码。

● 优势:

○ 防物理丢失:未授权设备无法读取数据;离线加密,无需网络依赖。

○ 兼容性强:支持Windows、macOS,无需额外软件即可访问加密分区。

● 适用场景:携带重要文件的商务差旅、外勤人员,或需离线存储核心数据的场景。

四、文档级加密

方法:Office 365+第三方插件(如Locklizard)

● 操作步骤:

a. Office内置加密:文件→信息→保护文档→用密码加密(限制打开权限)。

b. Locklizard扩展:安装插件→设置文档权限(如禁止复制、打印、截图)。

● 功能补充:

○ 动态权限:设置文件时效(如7天后自动失效)或设备绑定。

○ 审计追踪:记录文件访问时间与操作,便于事后追溯。

● 适用场景:对Office文档(如合同、报告)需精细化权限控制的场景,防止内部误操作或外发泄露。

五、压缩+虚拟磁盘

方法:7-Zip+VeraCrypt

● 操作步骤:

a. 用7-Zip压缩文件并设置密码(勾选“加密文件名”)。

b. 在VeraCrypt创建加密虚拟磁盘,将压缩文件存入其中,双重加密防护。

● 优势:

○ 多层防护:压缩加密+虚拟盘加密,抵御暴力破解。

○ 便携共享:接收方需先解密虚拟盘,再解压文件,适合外部协作。

● 适用场景:临时共享高敏感文件,兼顾安全性与传输便捷性。

编辑:玲子