文章摘要:对开发团队来说,源代码是承载技术创新与商业竞争力的 “命脉” ,一行行代码藏着产品核心逻辑,一旦泄露,轻则产品被抄袭,重则引发知识产权纠纷。可不少团队都愁 “源

对开发团队来说,源代码是承载技术创新与商业竞争力的 “命脉” ,一行行代码藏着产品核心逻辑,一旦泄露,轻则产品被抄袭,重则引发知识产权纠纷。

可不少团队都愁 “源代码咋加密”,怕流程复杂拖慢开发进度。

别担心!下面分享的五个方法,简单又高效,能轻松守护源代码安全,不管是中小团队还是大型企业,都能找到适配方案,赶紧码住,为技术成果筑牢防护墙 !

一、部署洞察眼 MIT 系统

核心功能:

透明加密:支持 Java、Python、C++ 等多语言源代码,都可进行透明加密,开发者在 VS Code、IntelliJ IDEA 等工具中正常编写,保存时自动用 AES-256 算法加密,未授权设备打开仅显乱码。

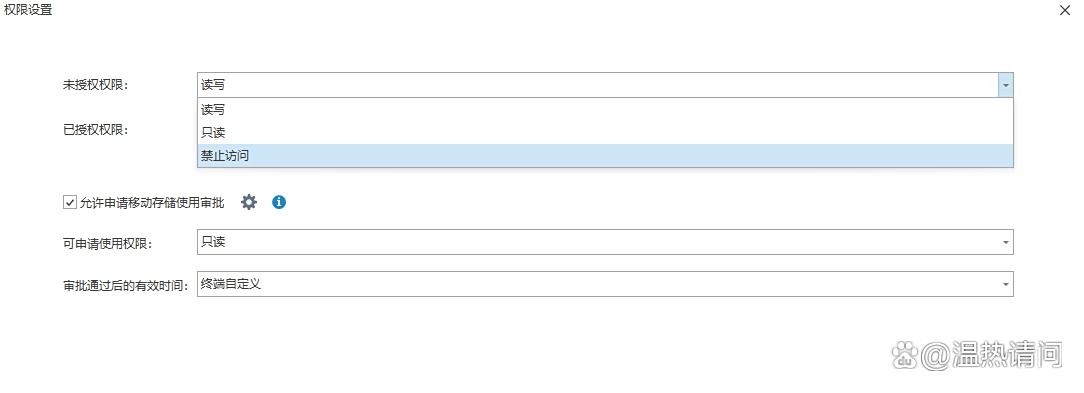

权限管控:可根据员工岗位、职能等分配不同权限,如测试人员仅能读取代码,开发人员可编辑,项目经理拥有完全权限等,通过这样精细的权限设置,能有效防止越权访问的发生。

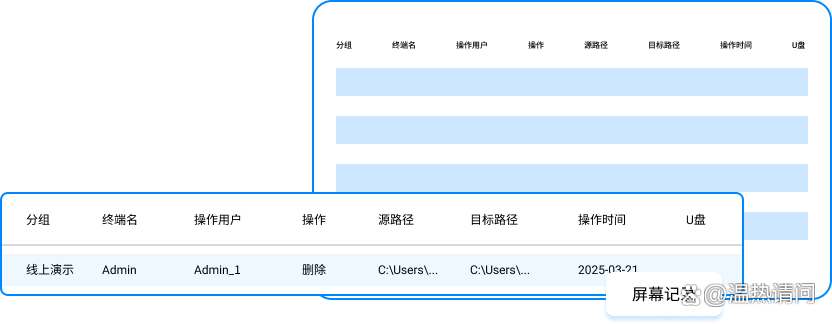

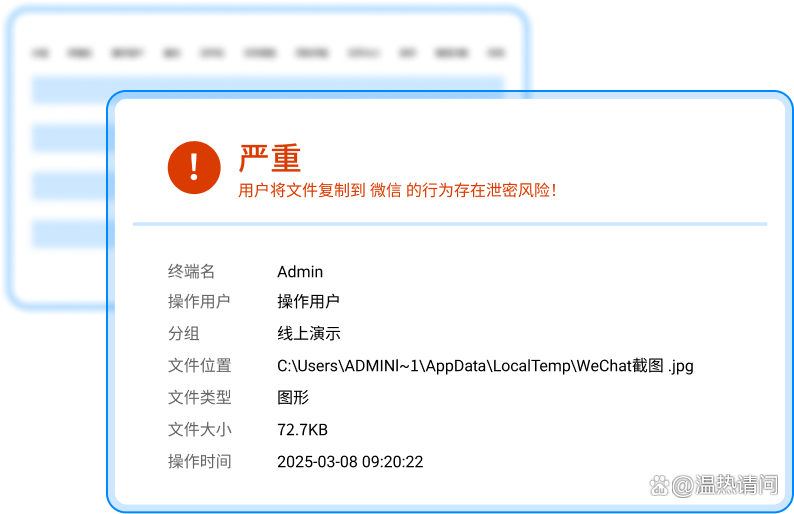

操作日志:详细记录源代码的创建、编辑、删除、外发等全生命周期操作,包括操作人、操作时间、操作内容等信息,以便在出现安全问题时进行追溯。

异常告警:自动检测异常行为,如异常大量下载、非工作时间访问等,并触发告警,帮助管理员及时发现和处理潜在的安全风险。

应用场景:中大型软件公司、多团队协同开发项目,适合有严格源代码管控需求,需防范内部泄密与外部攻击的场景,尤其适配跨部门、跨项目的复杂开发体系。

二、利用源代码加密插件实现开发工具集成防护

核心功能:

在 VS Code、PyCharm、Visual Studio 等主流开发工具中安装专用加密插件(如 CodeLock、SourceCrypt),插件自动对开发中的源代码文件进行实时加密;

支持 “自定义加密触发条件”,可设置 “保存时加密”“关闭文件时加密” 或 “定时自动加密”,适配不同开发习惯;

提供 “临时解密授权”,开发者需输入密码或通过生物识别(指纹 / 面部)解锁代码才能编辑,编辑完成后自动重新加密;

插件可屏蔽 “复制代码到工具外”“截图代码” 等风险操作,防止代码通过非授权方式泄露;

支持与团队账号同步加密规则,确保所有开发者加密策略一致。

应用场景:中小型开发团队、独立开发者、远程办公的开发人员,适合希望在熟悉的开发工具内快速实现加密,无需切换平台或学习新工具的场景,尤其适配高频次本地编写代码的需求。

三、采用云存储加密 + 访问 IP 白名单双重防护

核心功能:

将源代码存储在支持端到端加密的企业云盘(如阿里云企业网盘、腾讯云文档企业版)中,云盘存储采用 AES-256 加密,传输过程通过 SSL/TLS 加密,确保数据全程安全;

配置 “访问 IP 白名单”,仅允许企业办公网络 IP、开发者常用设备 IP 访问云盘中的源代码,陌生 IP 即使有账号密码也无法登录;

设置 “云盘操作权限细分”,按 “查看权”“编辑权”“下载权”“分享权” 分配权限,例如测试人员仅开放 “查看权”,禁止下载完整代码;

开启 “云盘操作日志审计”,记录所有访问、编辑、下载行为,包括操作 IP、设备信息、操作时间,异常操作(如异地 IP 下载大量代码)实时推送告警。

应用场景:分布式开发团队、有多地办公场景的软件企业,适合需通过云存储实现代码共享,同时防范外部 IP 入侵或内部人员异地泄密的场景,尤其适配对云存储便捷性与安全性有双重需求的团队。

四、使用源代码碎片化加密与动态重组技术

核心功能:

通过专业工具(如 FragmentSecure、CodeSplit)将完整源代码按模块拆分为多个加密碎片,每个碎片采用不同加密算法(如 AES-256、RSA)加密,碎片分别存储在不同位置(本地硬盘、企业服务器、授权云存储);

开发者访问代码时,工具自动从多个存储位置调取碎片并动态重组为完整可编辑的代码,重组过程在内存中完成,不生成临时完整文件;

支持 “碎片访问权限分级”,不同开发者仅能调取自己负责模块的碎片,需多人协作时,通过权限叠加才能重组完整代码;

即使部分碎片被泄露,因缺少其他碎片且加密算法不同,也无法还原有效代码;

工具支持代码版本与碎片同步更新,确保重组后的代码始终为最新版本。

应用场景:涉及核心商业算法、高机密性项目(如金融交易系统、军工软件)的开发团队,适合对源代码安全有极高要求,希望通过 “碎片化 + 多算法 + 多存储” 方式最大化降低泄露风险的场景。

五、部署火绒终端安全管理系统,守护终端源代码安全

核心功能:

作为专业终端安全软件,该系统可针对性防护开发者电脑中的源代码安全;

支持 “文件实时监控”,对源代码文件(如.java、.py、.cpp)的创建、修改、复制、删除操作实时追踪,发现向非授权路径(如私人 U 盘、陌生云盘)传输代码时,立即阻断并告警;

具备 “终端加密管控” 功能,可强制对开发者电脑中的源代码文件夹进行加密,仅授权账号登录后才能解密访问,防止设备丢失导致代码泄露;

支持 “应用程序管控”,禁止在开发终端上运行代码提取、逆向工程类软件(如反编译工具、屏幕录像工具),从源头阻断风险操作;

可与企业管理端联动,统一推送加密规则、监控策略,生成终端源代码安全报告,便于团队整体管控。

应用场景:各类规模的软件开发团队,尤其适合终端设备较多、需统一管控开发者电脑安全的企业,可填补本地终端防护漏洞,与其他加密方法形成 “终端 - 存储 - 传输” 全链路安全保障。