文章摘要:在数据如潮水般奔涌的数字时代,电脑早已成为我们工作、学习与生活的核心枢纽。然而,它也如同一面双面镜——既映照出高效与便利,也可能折射出数据泄露、时间浪费等潜在风

在数据如潮水般奔涌的数字时代,电脑早已成为我们工作、学习与生活的核心枢纽。

然而,它也如同一面双面镜——既映照出高效与便利,也可能折射出数据泄露、时间浪费等潜在风险。

无论是企业需要守护机密信息,家长担忧孩子的网络安全,还是个人希望提升自律,对电脑的合理监管已成为一项不可或缺的能力。

但监控不等于复杂的代码或昂贵的设备,它可以是灵活多样的智慧策略。

本文将带您探索六条实用路径,从技术到人文,从硬件到云端,让您以简单高效的方式掌握电脑动态,为安全与效能筑起坚实屏障。这份指南,值得收藏!"

一、部署洞察眼MIT系统

方法原理:通过安装洞察眼MIT系统,构建全方位的电脑监管网络。

操作步骤:

1. 下载安装:从官方渠道获取软件,按提示安装至管理端与终端电脑。

2. 配置策略:设置屏幕监控、文件操作、上网行为等权限,启用AI风险识别。

3. 实时监管:通过管理平台查看多屏动态、生成效率报告,拦截敏感操作。

优势:

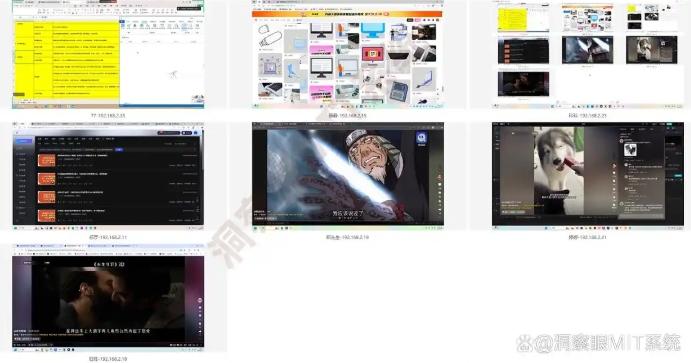

● 实时屏幕监控:可实时捕获到员工电脑的屏幕画面,也可以屏幕墙的形式呈现,实时监控多个员工屏幕,了解员工整体工作状态。

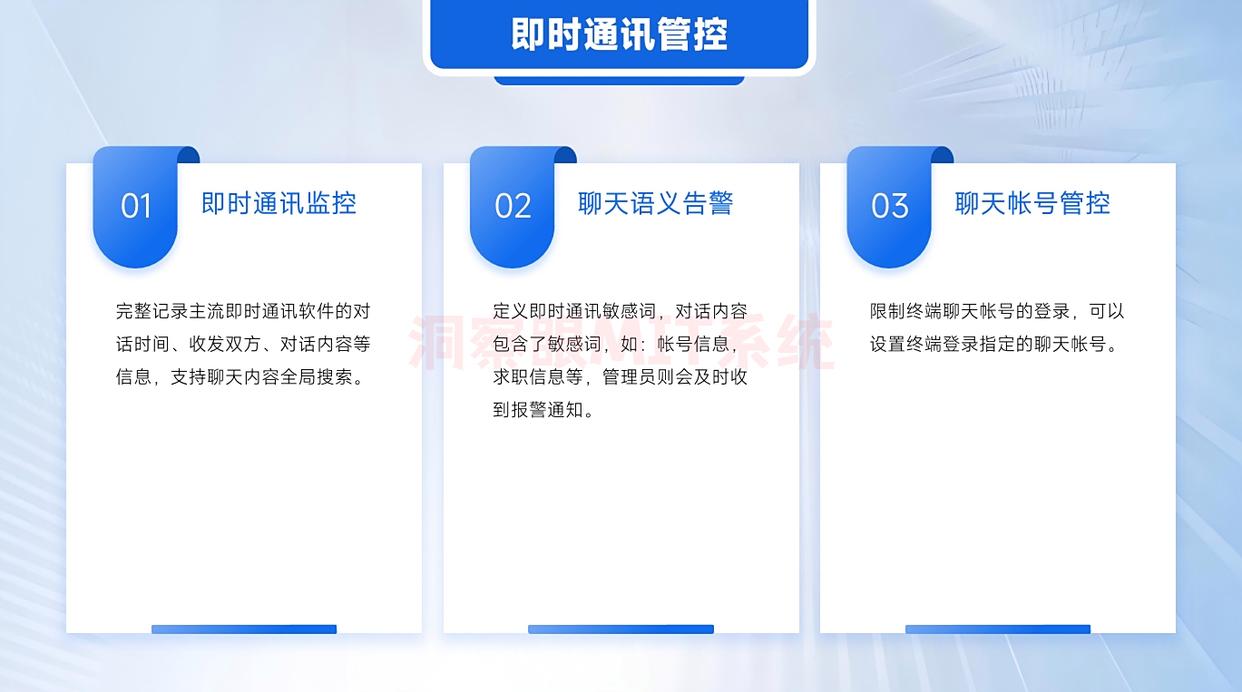

● 通讯监控:深度监控微信、QQ、企业微信等通讯软件的聊天内容,包括聊天时间、聊天对象以及发送的图片、文件等,还能提前设置关键词,一旦聊天中出现会立即发出警告。

● 网站浏览记录:详细记录网址网址的浏览历史,包括网站的标题、关键词、浏览时长等,详细的记录,帮助管理员了解员工的上网习惯。

● 网络流量监控:实时监测员工上网流量,分析流量来源与占比;也可设置流量限制策略,优先保障关键业务网络需求,避免个别员工不当上网影响整体网速。

适用场景:中大型企业合规管理、科研机构数据保护、教育机构行为审计。

二、安装硬件监控模块

方法原理:通过USB硬件模块或PCI卡,实时采集硬件运行数据(CPU、内存、温度等)。

操作步骤:

1. 选择适配模块:根据电脑型号选硬件监控器,插入USB或安装至主板。

2. 连接管理设备:通过专用软件读取硬件状态,设置异常阈值(如高温预警)。

3. 实时警报:当硬件负载过高或温度超标时,自动推送通知至管理员。

优势:

● 物理层防护:监控硬件真实状态,防止软件级监控被绕过。

● 性能优化:提前识别硬件瓶颈,避免因过载导致系统崩溃。

● 兼容性强:适配老旧设备,弥补软件监控的硬件兼容短板。

适用场景:服务器机房、工业控制系统、高负荷运算设备。

三、网络流量监控法

方法原理:通过路由器或专用流量分析设备,捕捉并解析网络数据包。

操作步骤:

1. 部署设备:在局域网核心交换机或路由器上配置端口镜像,或安装Wireshark等分析工具。

2. 设置规则:标记关键IP、端口或协议,监控大流量传输或异常访问。

3. 异常响应:当发现非法外传数据或恶意流量时,自动阻断并生成日志。

优势:

● 全局视角:掌控整个网络的数据动向,识别潜在泄露或攻击。

● 技术门槛低:企业级路由器自带流量监控功能,无需复杂配置。

● 联动防御:与防火墙联动,构建多层网络安全体系。

适用场景:中小企业网络管理、数据防泄漏场景、家庭网络防沉迷。

四、屏幕录制与回放法

方法原理:通过软件或硬件设备持续录制屏幕,按需回放查看操作细节。

操作步骤:

1. 选择工具:使用OBS Studio(免费开源)或屏幕录制盒等硬件。

2. 设置参数:设定录制时段(全天/定时)、画质与存储路径。

3. 追溯分析:通过时间轴快速定位异常操作,如误删文件或违规访问。

优势:

● 可视化追溯:一帧不漏还原操作过程,直观定位问题源头。

● 证据留存:为合规审计或纠纷处理提供不可篡改的视频记录。

● 轻量部署:软件版资源占用低,硬件版画质清晰稳定。

适用场景:财务审计、IT故障排查、员工行为举证。

五、系统日志分析法

方法原理:深度挖掘Windows事件查看器或macOS控制台日志,追踪系统级操作痕迹。

操作步骤:

1. 打开日志工具:如Windows的“事件查看器”,筛选“安全性”与“系统”日志。

2. 关键排查:查找登录异常、程序错误、文件删除等记录。

3. 关联分析:结合多日志项,还原潜在攻击路径或误操作链。

优势:

● 无需额外成本:系统自带功能,无需安装第三方软件。

● 细节丰富:记录系统底层变动,适合技术排查与溯源。

● 小白友好:界面直观,简单筛选即可获取关键信息。

适用场景:个人电脑安全自查、IT基础运维、初步异常排查。

六、手动观察与沟通法

方法原理:通过定期巡检与沟通,直观了解电脑使用状态与用户行为。

操作步骤:

1. 桌面检查:查看浏览器历史、文件目录、新增软件或快捷方式。

2. 定期访谈:与用户交流使用习惯,询问异常问题或工作进展。

3. 环境优化:结合反馈调整监管策略,如限制访问权限或提供培训。

优势:

● 零成本高效:无需技术投入,快速掌握基础使用情况。

● 人文关怀:避免过度技术监控引发抵触,增强管理信任。

● 灵活调整:根据沟通结果动态优化监管措施。

适用场景:小微企业、家庭电脑管理、团队信任建设初期。

结语

电脑监控并非冰冷的枷锁,而是智慧管理的工具。从智能软件到硬件哨兵,从技术分析到人文沟通,六种方法各有侧重,可组合应用以适应不同场景。选择适合的组合策略,让监控真正成为效率与安全的守护者,而非负担!

编辑:玲子