文章摘要:企业、学校、工作室都离不开局域网,真要出问题,往往不是“惊天大案”,而是一些细碎的小事:周一早高峰突然有人占满带宽,打印机时不时离线,某台旧主机开着一堆莫名端口

企业、学校、工作室都离不开局域网,真要出问题,往往不是“惊天大案”,而是一些细碎的小事:周一早高峰突然有人占满带宽,打印机时不时离线,某台旧主机开着一堆莫名端口……这些看似小毛病,叠在一起就会拖垮体验。

所以,监控与管理要上,但也别忘了合规——提前告知、授权留痕,流程先行。

一、部署洞察眼 MIT系统

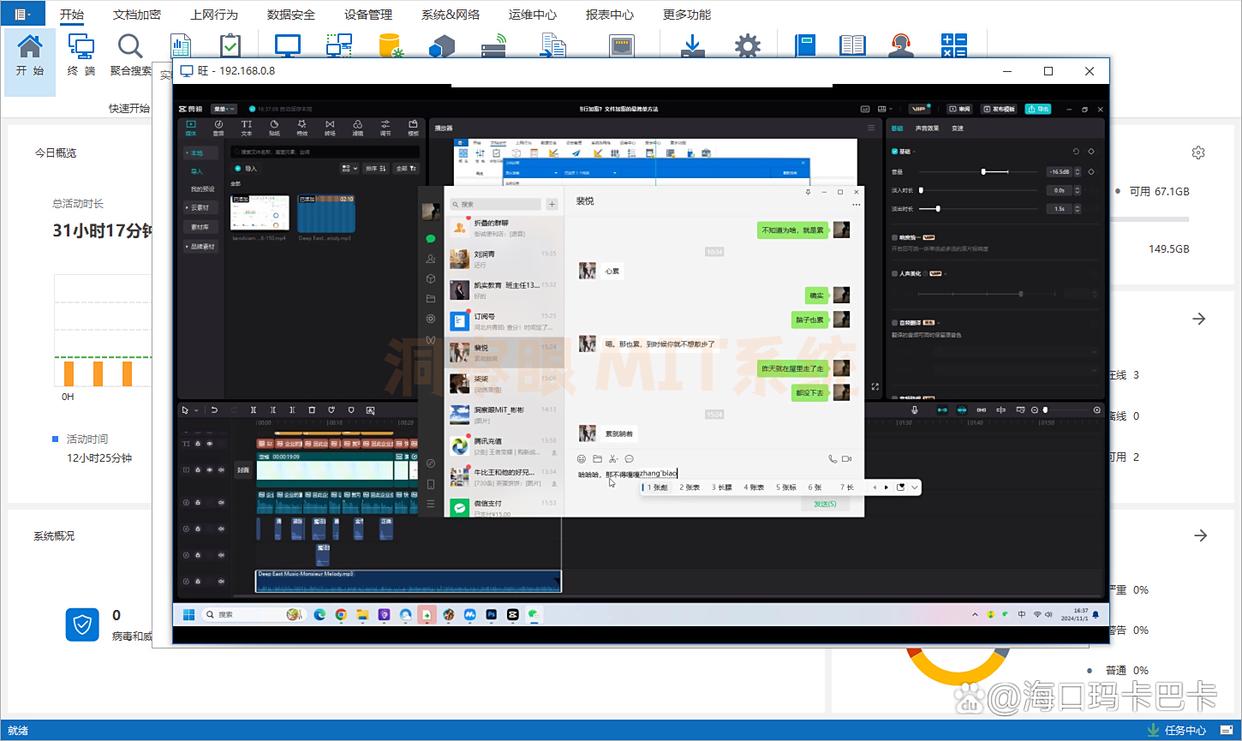

屏幕监控:可实时捕获电脑屏幕画面,支持多屏同时监控,多台电脑的实时画面拼起来,组成一面屏幕墙,单屏放大细看、多屏整体掌握员工进度。

应用记录:实时记录应用的启动时间、使用时长等;设个黑名单,娱乐类程序上班时段禁止运行。

通讯监控:对微信、QQ等常用通讯工具进行深度监控,包括聊天的文字/图片/文件都完整记录,结合敏感词,实时扫描聊天内容,一旦出现敏感词,立即预警。

远程协助:可远程操作被监控电脑,支持远程锁定、注销、重启等。管理员还能向被监控电脑发送即时消息,在必要时关闭或重启员工系统。

二、在网关/交换机做静态 ARP 绑定

原理很直白:把设备的IP和MAC“拴”在一起,IP不乱漂,冲突和蹭网的空间都小了不少,还能一定程度上克制ARP欺骗。

操作上,登录路由器/交换机后台,找到ARP绑定或“IP&MAC绑定”;也可在DHCP服务器为每台设备做地址保留。

小坑提醒:换主板/网卡MAC会变化;同一台笔记本有线/无线是两套MAC;批量导入CSV省力;配合动态ARP检测更稳。

三、上内网安全与资产管理工具,打牢“底账”

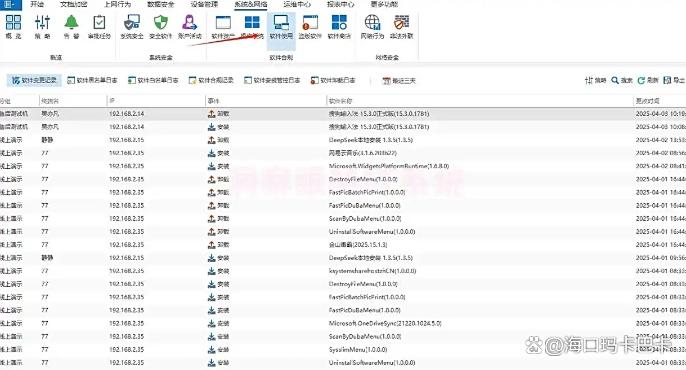

资产台账先建立:硬件配置、软件清单、系统版本、合规状态一览。哪些端点装了不该装的软件,一目了然。

漏洞与补丁闭环:自动扫描、定时推送、失败重试与报告跟踪。白天怕卡?安排夜间或午休窗口,体验会好不少。

外设管控也别落下:U盘只读/禁用、敏感目录拦截、外发加水印留痕;有人真要拷数据,至少能追得上。

软件分发省事:新员工到岗,一键下发常用软件;淘汰软件远程卸载,不用逐台跑。

四、用端口扫描给内网做“体检”

工具随手就有:Nmap、Masscan或企业级扫描器都行,按VLAN逐段扫描,结果导出对照基线。

重点留神那些“历史遗留”的口子:23/Telnet、21/FTP、3389/远程桌面、5900/VNC、9200/ES之类,非必要就关;管理后台端口别用默认。

扫描节奏:每月一次常规体检,设备变更后临时补扫;发现新开的陌生端口,十有八九是软件变更或恶意程序,溯源一下。

五、用防火墙/ACL做内网访问控制

先分区分域:按部门/业务划网段,财务网段只和服务器网段互通,默认拒绝与其他网段交互;打印、访客、物联网设备各就各位。

策略细化到应用/用户/时间段:关键服务放行白名单,其余默认拒绝;为常见端口设阈值告警,异常突增立刻提示。

日志与审计别省:源/目的IP、协议、会话数、流量趋势都留下来;半夜某台机器猛发包?先隔离再排查。

出口治理:域名/IP访问控制、DNS安全、地理位置封禁,对高危站点说不,降低被钓鱼与回连的概率。

编辑:玲子