文章摘要:引言:看不见的网络,看得见的风险“上个月的运营成本莫名其妙高了一截,IT部门一查,发现是有人在上班时间用公司服务器进行‘挖矿’,占用了大量电费和算力。”某制造企

引言:看不见的网络,看得见的风险

“上个月的运营成本莫名其妙高了一截,IT部门一查,发现是有人在上班时间用公司服务器进行‘挖矿’,占用了大量电费和算力。”某制造企业负责人王总在一次行业分享会上无奈地说道,“更让我们后怕的是,如果不是这次偶然的排查,这个藏在局域网里的‘蛀虫’还不知道会存在多久。”

王总的遭遇并非个例。在现代企业中,局域网是连接所有办公电脑、服务器和智能设备的“神经网络”,承载着企业的命脉。然而,这个看不见的网络,也可能成为效率的“沼泽”和安全的“雷区”。员工不当的上网行为、无意的资料外泄、恶意的内部破坏,都可能通过局域网悄无声息地发生,给企业带来不可估量的损失。

那么,如何才能有效管理这片“数字领地”?以下五个核心的局域网监控方法,将从不同层面为您揭示答案,帮助您构筑一个更安全、更高效的工作网络。

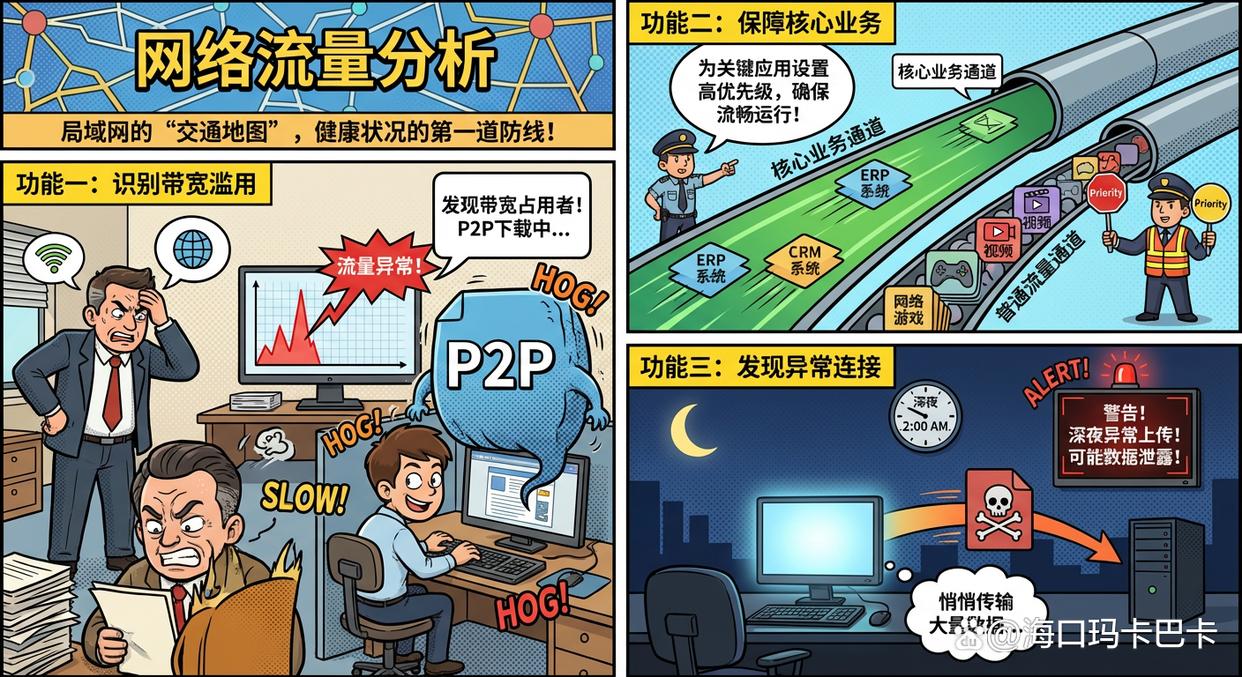

方法一:网络流量分析

网络流量分析是局域网监控最基础也最重要的方法。它就像是局域网的“交通地图”,虽然不深入探究每个数据包的具体内容,但能清晰地展示网络中数据流的来源、去向、流量大小和拥堵情况,是判断网络健康状况的第一道防线。

功能:

识别带宽滥用: 当公司网络突然变慢时,流量分析可以快速定位是哪台电脑或哪个用户占用了大量网络带宽,从而判断其是在进行P2P下载、观看高清视频,还是在处理正常的业务。

保障核心业务: 通过分析流量,可以为关键业务应用(如ERP、CRM系统)设置更高的网络传输优先级,确保其在网络繁忙时依然能够流畅运行,避免被非工作相关的流量挤占。

发现异常连接: 持续的流量监控可以帮助发现异常。例如,一台平时流量很小的电脑,如果在深夜突然向某个陌生的外部服务器上传大量数据,这可能就是数据泄露或感染了木马病毒的危险信号。

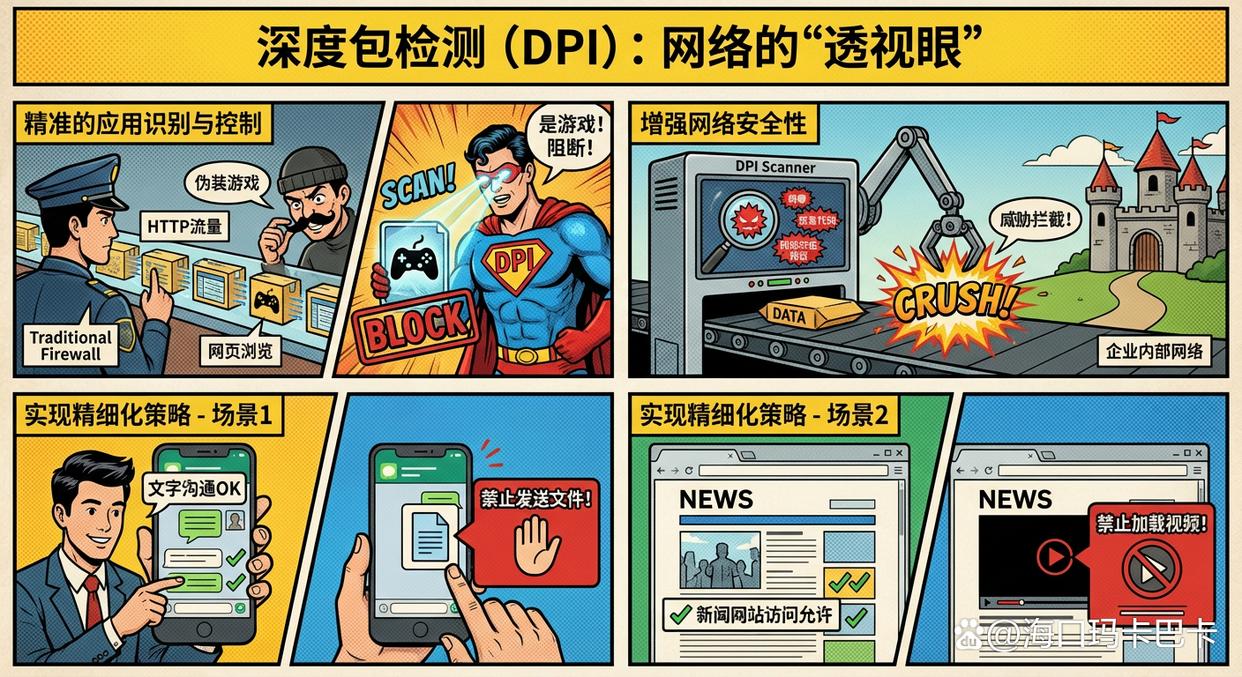

方法二:深度包检测

如果说流量分析是看“交通地图”,那么深度包检测(DPI)就是拥有了“透视眼”,可以直接分析流经网络的数据包内容,从而识别出其所属的具体应用程序、协议和服务,即使它们试图进行伪装。

功能:

精准的应用识别与控制: 传统的防火墙可能无法识别伪装成普通网页浏览的网络游戏或下载工具。而DPI技术能精准识别出这是“游戏行为”而非“浏览行为”,从而进行有效阻断。

增强网络安全性: DPI能够检测数据包内容中是否包含已知的病毒、恶意代码或网络攻击的特征,从而在威胁进入企业内部网络之前将其拦截,是许多新一代防火墙(NGFW)的核心安全功能。

实现精细化策略: 企业可以基于DPI制定更精细的策略,例如,允许员工使用即时通讯工具进行文字沟通,但禁止通过其发送文件;或者允许访问某新闻网站,但禁止加载其中的视频内容。

方法三:网络准入控制

网络准入控制(NAC)相当于局域网的“智能门禁”。它负责在任何设备(无论是公司电脑、员工手机还是访客的笔记本)正式接入公司网络之前,对其身份和“健康状况”进行严格检查,只有完全符合安全规定的设备才被允许接入。

功能:

防止非法设备接入: 杜绝未经授权的外部设备随意接入内网,从源头上消除安全隐患。访客或临时设备只能被引导至隔离的、仅提供互联网访问的“访客网络”。

强制终端安全合规: NAC可以强制要求所有接入网络的设备必须满足公司的安全基线,例如:必须安装指定的杀毒软件且病毒库为最新、操作系统关键补丁已更新等。不合规的设备将被隔离,直到修复完成才能入网。

实现访客与员工网络隔离: 为访客和员工设置不同的网络接入策略和权限,确保访客无法访问公司内部的核心服务器和数据资源,保障内部网络的安全。

方法四:终端行为审计与管控

以上方法更多聚焦于网络“通道”本身,而终端行为审计则将目光转向了网络的使用者——员工和他们操作的电脑。它监控和记录的是在连接到局域网的终端设备上发生的具体行为,这是防止内部风险、保障数据不通过终端泄露的关键一环。对于寻求完整解决方案的企业,像洞察眼MIT系统这样的专业平台提供了与局域网监控密切相关的功能:

功能:

文档外发监控: 审计并控制所有试图通过U盘、移动硬盘、电子邮件、网络聊天工具、云盘等途径离开局域网的文件。系统能够对包含核心技术、财务数据等敏感内容的文件传输行为进行记录、备份,甚至实时阻断,防止核心数据从网络终端流失。

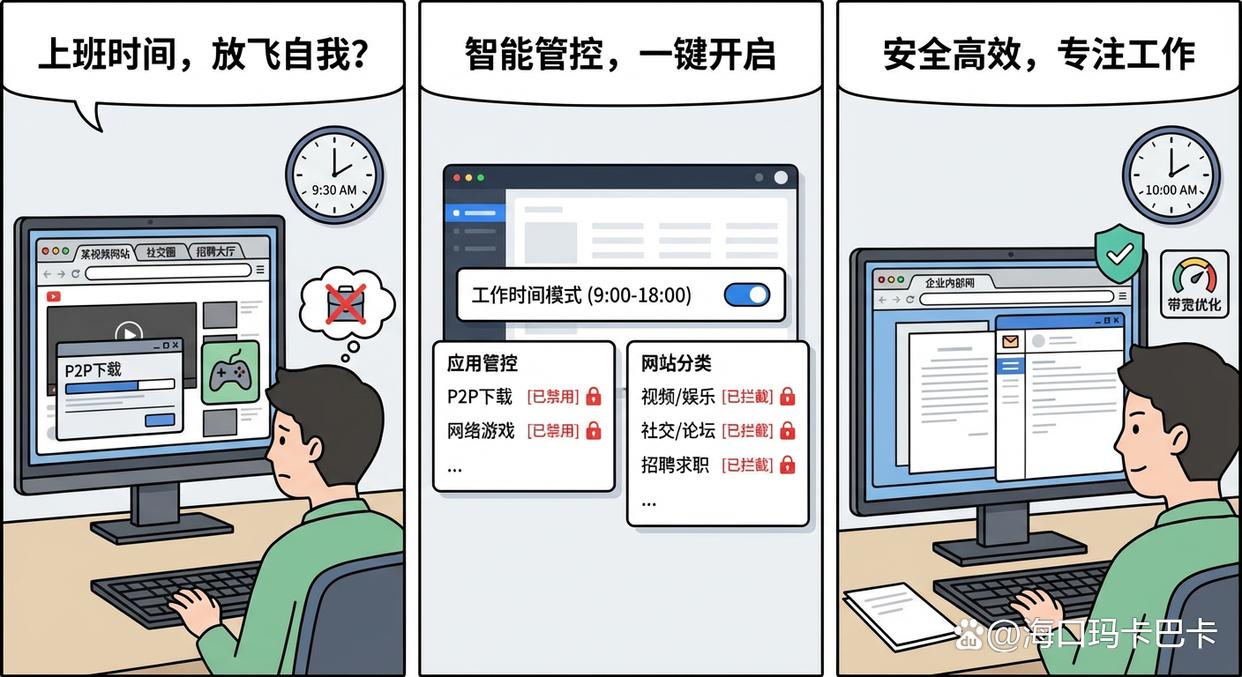

上网行为与应用管控: 在终端层面限制对特定网站的访问和特定软件的运行。例如,禁止在工作时间访问视频、社交、招聘类网站,或禁用P2P下载、网络游戏等应用。这不仅能优化局域网的带宽资源,还能从根源上杜绝员工访问恶意网站带来的安全风险。

实时屏幕与录像: 允许管理员在获得授权的情况下,实时查看连接在局域网内任一终端的屏幕画面,或对屏幕操作进行录像。这一功能在需要远程技术支持以解决网络故障,或在发生安全事件后追溯员工的违规操作时,能提供最直观的证据。

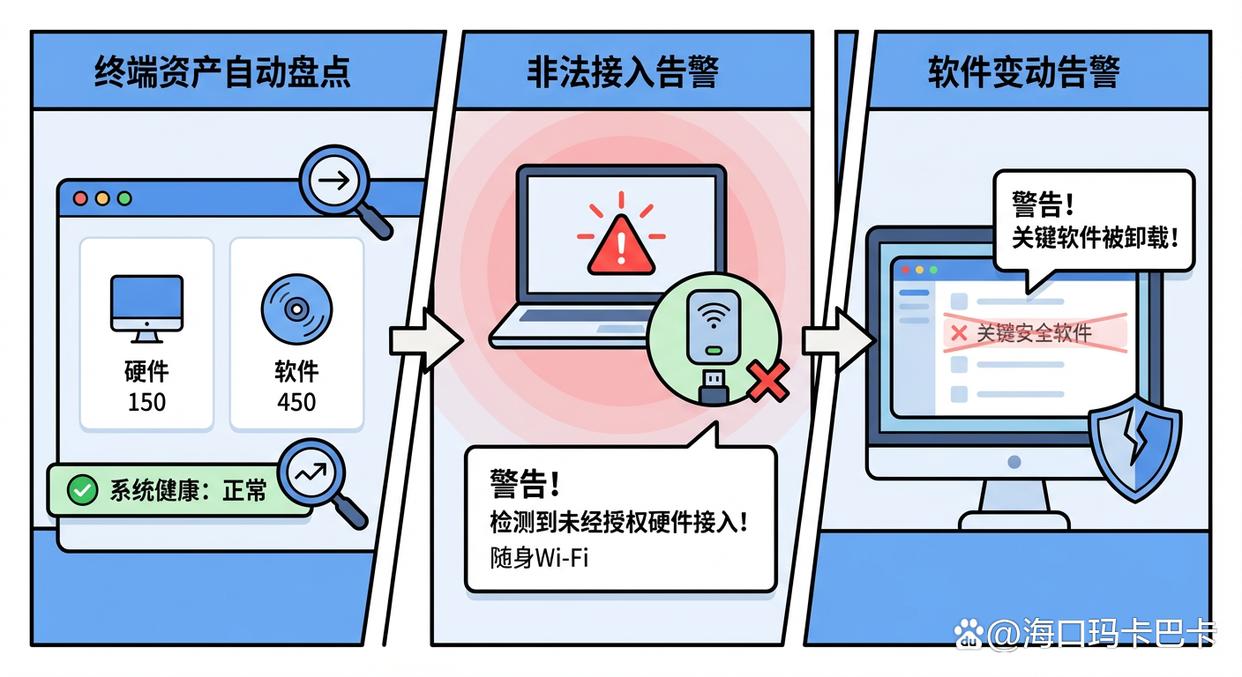

终端资产与安全运维: 自动盘点并监控局域网内所有终端的软硬件资产信息。一旦有未经授权的硬件(如随身Wi-Fi、无线网卡)接入终端试图私建网络,或关键软件被卸载,系统会立即告警,帮助管理员维护整个局域网环境的安全与统一。

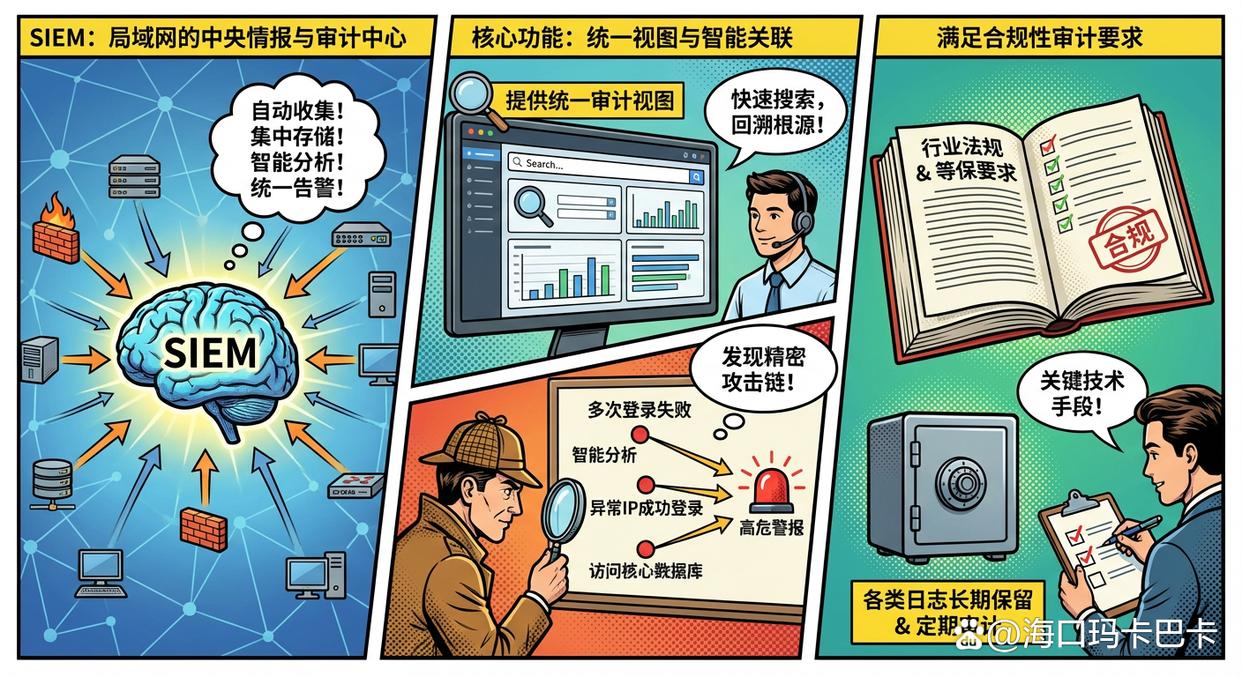

方法五:安全信息与事件管理(SIEM)

SIEM可以被看作是整个局域网的“中央情报与审计中心”。它能够从网络中的所有设备(如防火墙、服务器、交换机、以及安装了审计软件的个人电脑)上自动收集海量的运行日志,然后进行集中存储、智能关联分析和统一告警。

功能:

提供统一的审计视图: 当安全事件发生后,IT人员不必再逐一登录几十台设备去翻查零散的日志。SIEM系统提供了统一的平台,可以快速搜索、回溯攻击的全过程,找到问题根源。

实现安全事件的智能关联: 单一的事件可能看起来无害,但关联起来就可能预示着一场精密的攻击。例如,SIEM可以自动发现“某账号在短时间内登录失败多次,随后从一个异常IP地址成功登录,并开始访问核心数据库”这一完整攻击链,并及时发出高危警报。

满足合规性审计要求: 许多行业法规(如金融、医疗领域的等保要求)都明确规定,企业必须对各类日志进行长期保留和定期审计。部署SIEM系统是满足这些合规性要求的关键技术手段。

结语

局域网监控是一个多层次、系统性的工程。从宏观的流量分析,到微观的终端行为审计,再到全局的日志分析,每一种方法都从不同维度守护着企业的数字资产。对于现代企业管理者而言,理解并善用这些方法,不仅仅是为了“防范”看不见的风险,更是为了“洞察”管理中的盲点,最终将无形的网络转化为有形、可控的管理抓手,驱动企业走向更高效、更安全的未来。