文章摘要:源代码这东西,真的是命根子。写过的人都懂,里面不只是逻辑和方案,还有团队踩坑的经验和业务的独门心法。一次疏忽,代码流到不该去的地方,轻则被“借鉴”,重则项目全盘

源代码这东西,真的是命根子。写过的人都懂,里面不只是逻辑和方案,还有团队踩坑的经验和业务的独门心法。

一次疏忽,代码流到不该去的地方,轻则被“借鉴”,重则项目全盘受影响。

我这两年在公司内外接触过几套加密与权限工具,有些在测试环境里跑了几周,有些是同事日常在用,挑了 7 个相对稳妥的方案做个整理,场景化地说说它们各自适合干什么。

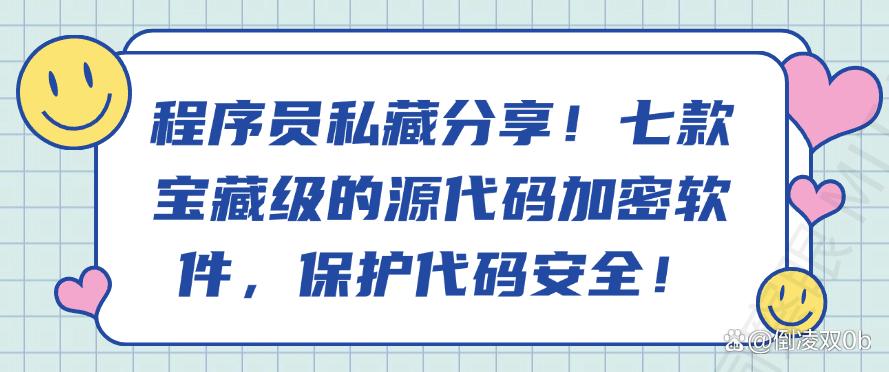

一、洞察眼 MIT 系统

亮点:透明加密、权限细粒度、全链路审计、敏感识别、广泛兼容。

使用感受:

透明加密:采用超高强加密算法,对文件进行实时无感加密。在透明加密模式下,在VS Code、IntelliJ 里照常写代码,后台会自动加密,用户无需改变操作习惯。

权限细粒度:按用户或用户组设置不同的访问策略,比如普通员工只能读某两个模块,换成其他的模块就无法打开。

行为日志:能详细的记录文件的各种操作(新建、编辑、复制、外发),甚至详细到文件的操作时间、路径、操作者账号。

敏感内容识别:自动识别电脑上的敏感内容,一旦发现敏感内容,系统会自动对敏感内容进行加密处理,或立即拦截敏感信息的外发活动,从源头切断数据泄露风险。

适合人群:不想折腾流程但要严控风险的团队,从个人开发到中小企业都能用,覆盖代码的全生命周期。

二、CodeShield

亮点:非对称加密、片段级加密、IDE 插件一键操作。

使用感受:

非对称加密这类,密钥管理是件细活儿(但也安全)。

我个人更偏爱它的“片段加密”——评审或者对外协作时,只需要分享一个函数或一段脚本,选中后加密,发出去对方拿解密密钥才能看。

实用细节:

在编辑器里选中代码一键加密,效率不错;配合密钥轮换策略,可以把“谁能看、看多久”这件事做得很精细。

适合人群:经常需要分享局部代码的同学,比如对接外部接口、做安全评审或投标演示。

三、SourceLocker

亮点:加密容器、访问时效、操作限制(复制/粘贴/截屏)。

使用感受:

它把项目装进一个“保险箱”,开箱要密码或密钥文件。

我们有次临时评审,只放开 2 小时访问窗口,到点自动上锁;期间禁止复制和截屏——有点严格,但有效。

实用细节:

容器化管理便于统一授权和回收;对于需要“看可以,但别带走”的场景很贴切。

适合人群:对访问时效和用户操作有硬性要求的团队,比如外部评审、投标演示、短期协作。

四、CryptoCode

亮点:多语言支持、编译期解密直通、不打断开发;版本与密钥对应;外发可控(次数/有效期)。

使用感受:

它把“加密”嵌进编译链路里,CI/CD 里可以临时解密、编出来就收口,日常写码几乎不受影响。

版本密钥分离也利于追溯——哪个版本谁碰过,一目了然。

实用细节:

外发加密很实用,比如合作方只能打开 3 次、7 天有效,过期就失效。

适合人群:强调研发流程完整性、要和构建系统打通的团队。

五、SecureSource

亮点:动态加密(每次打开临时密钥)、远程销毁、查重+加密一体。

使用感受:

动态密钥带来一种“用完即走”的安全感。之前同事 U 盘可能遗失,管理员直接远程销毁,文件再也打不开。

查重功能也能帮忙捞出内部“借用”片段,既保护安全,也护住知识产权。

实用细节:

临时密钥关闭即失效,紧急处置成本低;适合应急响应要求高的团队。

适合人群:多人协作密集、对突发泄露要快速止血的团队。

六、CodeEncryptor

亮点:完整性校验(防篡改)、批量加密项目结构、双备份(本地/云端)。

使用感受:

有一次测试脚本被悄悄改了一行,校验直接红灯,省了一下午定位时间。

批量加密几万小文件还能保持原有目录层级,迁移和回滚不心累。

实用细节:

备份策略可同时走本地和云端,做成“3-2-1”也不费事,丢文件的焦虑会少很多。

适合人群:仓库体量大、变更频繁的团队,需要在“防改”和“可恢复”之间取得平衡。

七、LockCodePro

亮点:基于角色的访问控制(RBAC)、全量审计、与代码托管平台集成。

使用感受:

角色模型清晰,像“研发/外包/审计/访客”分层,权限一目了然。

接入 GitLab/GitHub Enterprise 后,提交自动加密、拉取自动解密,流程不用重新教大家。

实用细节:

审计报告粒度细,导出给安全组做合规留档很方便;能看到每一次解密行为的时间线。

适合人群:成员多、分工细的大型团队与有合规要求的企业。

编辑:玲子