文章摘要:先说个小场景。某次清晨,我在工位一边喝着还没凉透的咖啡,一边看项目群里滚动的未读消息:有人把代码带出公司调试,结果电脑在出租车上落了。幸好磁盘全盘加密,外加远程

先说个小场景。某次清晨,我在工位一边喝着还没凉透的咖啡,一边看项目群里滚动的未读消息:有人把代码带出公司调试,结果电脑在出租车上落了。

幸好磁盘全盘加密,外加远程锁定,虚惊一场。源代码就是企业的“活水”,真落到外面,很少会有第二次幸运。所以,别把防泄密想成高冷的大工程,很多动作落在日常琐碎里,做细、做实,危险就少一大截。

下面这五招,既有“地面部队”的基础设施,也有“空中指挥”的智能系统,偏实操。我个人的经验是:先在一两个团队试点两周,跑顺了再全面铺开,阻力小很多。

一、部署洞察眼 MIT 系统

文档透明加密:内核级透明加密,像空气一样存在:保存即加密,授权打开时自动解密,开发流程不必改。

敏感数据加密:采用智能识别技术,实时扫描电脑上文件内容,识别(路径、关键词、特征片段)扫描全网散落的机密文件,并强制加密。

权限管理:按项目组/部门/安全域搭结构,谁在域内、拥有什么操作,一目了然。普通用户打不开机密文件,越权访问直接被系统挡下。实际落地时,我们按季度同步人事变动,权限随编制自动调整,省去手工错漏。

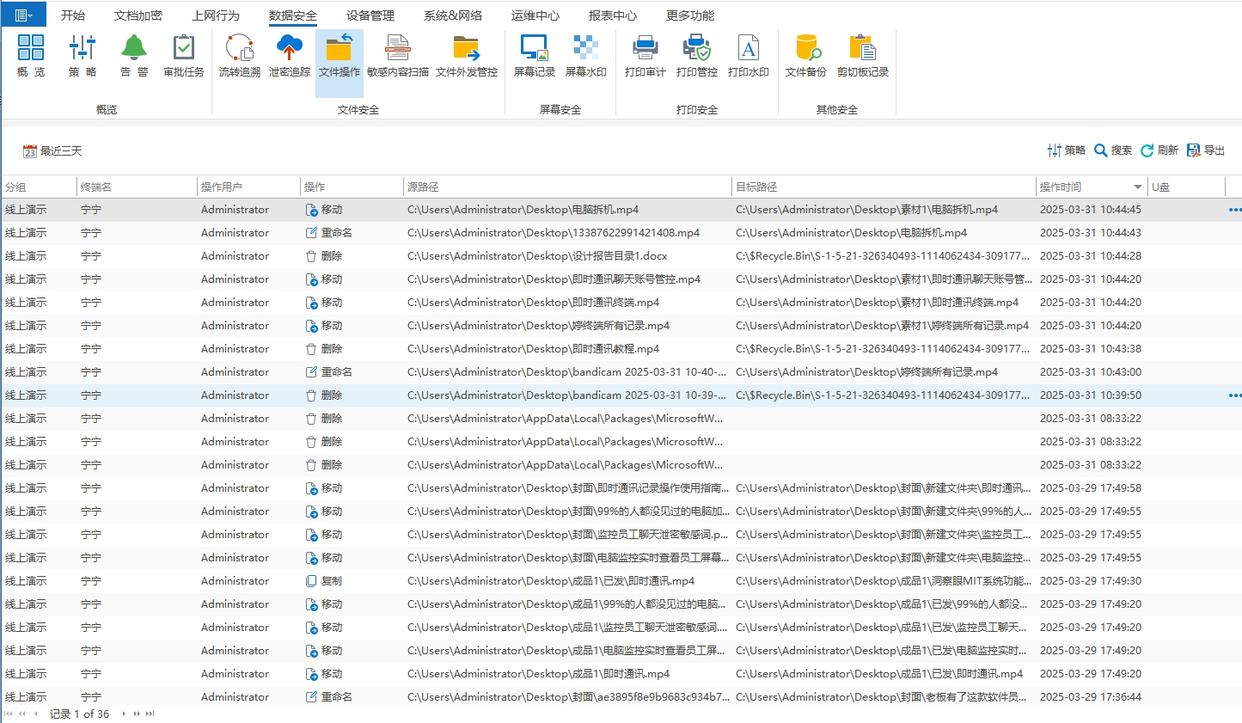

操作行为记录:打开、修改、复制、粘贴、上传、下载、打印……都有记录,时间、人、事三要素完整留痕。一旦异常,比如非工作时段批量压缩源码、连续失败导出、非常规目的地上传,会立即预警。

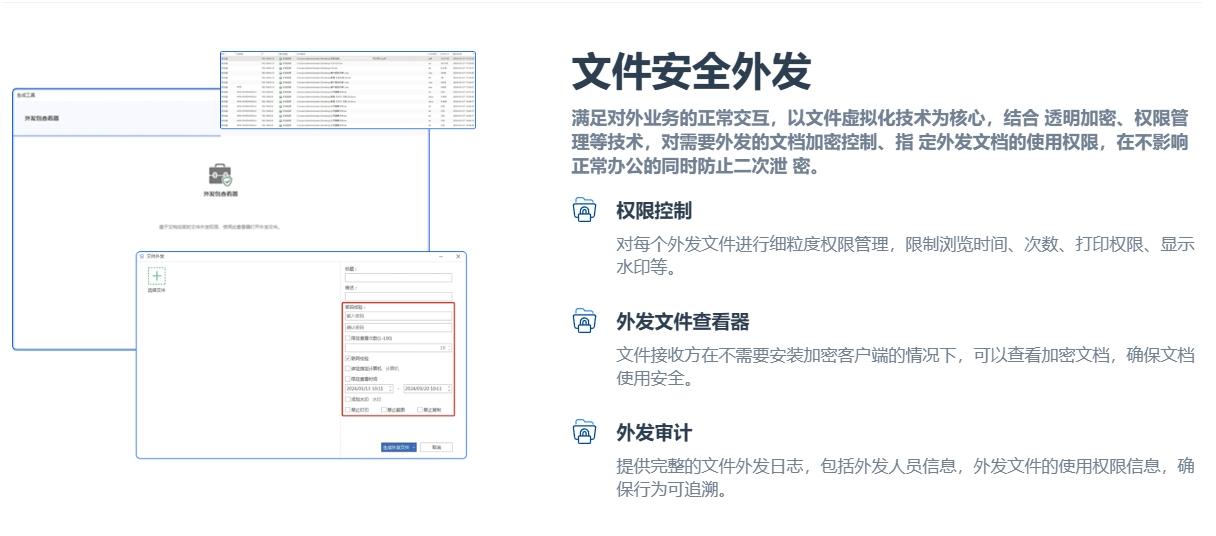

外发行为管控:文件外发走审批流程,过审后还能附加限制:有效期、打开次数、设备绑定、水印(带用户和时间)。一旦发现异常,远程吊销权限。

二、代码库安全管理:把“心脏”加上护甲

无论 GitLab、GitHub Enterprise 还是 SVN,自建或云托管,都请把安全基线走一遍。

访问与分支保护:启用分支保护、强制合并请求、需要 Code Owners 审核;禁止直接向主干推送;标签保护避免“回滚式破坏”。

提交可信:强制 GPG/SSH 签名提交与签名标签,审计才有意义。

密钥与凭据:禁用密码拉取,统一用 SSH/FIDO2;定期轮换 token,开启 IP 白名单或企业代理。

审计与告警:全量开启审计日志,接入 SIEM;异常行为(深夜大批量克隆、异常 IP、短时间内打包下载)自动告警。

备份与灾备:3-2-1 策略+不可变备份(WORM),演练恢复而不是“口头保证”;加密存储与传输全程开启。

秘密扫描:开启 Secret scanning,阻断把凭据、签发证书误入库的情况;可用预接收钩子拒绝高风险提交。

小插曲:有团队凌晨把仓库误删了,幸亏有“不可变备份+演练过的恢复手册”,40 分钟拉起。没有演练,时间会成倍放大。

三、访问控制:权限像水龙头,开多了就溢

岗位变动频繁,权限要“跟人走、随岗收”。

RBAC 做细:按项目/模块/环境(开发、预生产、生产)拆分权限。项目经理可审可看,开发只改自己模块,测试仅读且有限制数据脱敏。

多因素认证:优先用硬件密钥(FIDO2/U2F),其次 TOTP,最后才是短信。把高风险操作(新设备登录、提权、外发)强制 MFA。

条件访问:仅受管设备可访问;不在公司网络则走零信任网关;风险国家/异常 ASN 一律拦截。

临时授权:按事按次开放,默认到期自动回收,比“永久开闸”安全太多。

最小必要:工具、仓库、流水线一视同仁。别让“临时测试账号”摇身一变成“超级钥匙”。

打个比方:权限不是福利,是责任。越少越清爽,出事也好追。

四、安全意识培训:把规则讲人话,场景化更好记

培训不是 PPT 马拉松。更有效的是短频快、贴近场景。

形式:15 分钟早餐会+一次月度实操(模拟钓鱼、演练外发审批)。测一测点击率,比“我懂了”更真实。

高发坑点:公开平台贴代码片段、随手把日志传网盘、对话大模型不做脱敏直接贴业务代码(很多人“试用后才知道”这是不合规的)。

基本守则:密码管家代替复用密码;公共 Wi-Fi 走企业 VPN;对外分享前过一遍“外发清单”。

奖惩与报告:设置“红线”,也设“绿色通道”鼓励早报告。早报不背锅,隐瞒才是问题。

我们做过一次模拟钓鱼,第一次点击率 28%,三周后降到 7%。反馈里最多的评价是“终于知道哪些链接看起来哪不对劲”。

五、终端安全管理:把“门窗”先关好

终端是手,仓库是心,先把“手”管住。

装该装的:EDR/杀软、主机加固、补丁自动推送。Windows 打上最新累积更新、macOS 配合 MDM 统一策略,别拖。

接口管控:USB 默认禁用,确需使用走申请(临时授权+自动回收);同时限制打印、剪贴板跨域、屏幕录制。开发机尤其要管。

磁盘与启动安全:全盘加密(BitLocker/FileVault)、BIOS/UEFI 设密码、禁止外设启动,防“捡到盘就能读”。

权限最小化:本地管理员说再见;需要提权,使用按次审批的临时口令或 Just-in-Time。

恶意软件与侧录:拦截可疑驱动、浏览器恶意插件,定期体检 IDE 插件(某些“顺手工具”会上传片段代码,试用后你才会发现)。

使用习惯:屏幕自动锁定 5 分钟内、公共场所启用隐私屏,高铁/咖啡馆就别远程拉取生产仓(真有急活,先走堡垒机)。

有同事吐槽这些“很烦”。是的,但换个角度——你在地铁上丢了电脑,却能把心放回肚子里,这就是价值。

最后,别期待“一招鲜”。防泄密是组合拳:制度、工具、流程、习惯叠起来,才成墙。

建议这样推进:

选一个项目组先跑两周试点,记录体验与阻塞点;

设三四个可量化指标:可疑外发拦截数、异常访问告警响应时间、审计覆盖率、端点合规率;

每月复盘一次,把“烦”的点减下来(自动化、白名单、流程微调),把“该严”的点收上去。

守住代码,就守住了创新的基本盘。做对了,日常没感觉;出事时,你会庆幸曾经做过这些看似“麻烦”的准备。

编辑:玲子