文章摘要:源代码是企业与开发者的 “核心技术家底”,藏着产品创新逻辑、核心算法,凝聚着大量研发心血。一旦泄密,不仅可能让产品被快速仿制,还会让企业失去市场竞争优势,前期投

源代码是企业与开发者的 “核心技术家底”,藏着产品创新逻辑、核心算法,凝聚着大量研发心血。一旦泄密,不仅可能让产品被快速仿制,还会让企业失去市场竞争优势,前期投入打水漂。

其实不用复杂技术,找对方法就能筑牢安全防线。下面分享四个实用方法,从管控、防护、审计等维度入手,帮你轻松解决源代码防泄密难题,全方位守护代码安全

一、部署洞察眼 MIT 系统

核心功能:

透明加密:通过驱动层过滤技术和加密技术,使源代码在创建、编辑、保存时自动加密,无需开发者手动操作。在企业内部授权环境中,代码可正常打开、编辑和编译,但离开该环境则变为乱码,无法破解。

多算法加密:支持多种加密算法,如 AES、RSA、Blowfish、国密标准等自定义加密算法,企业可根据自身对加密强度和安全性的需求灵活选择,以满足不同级别的安全加密要求。

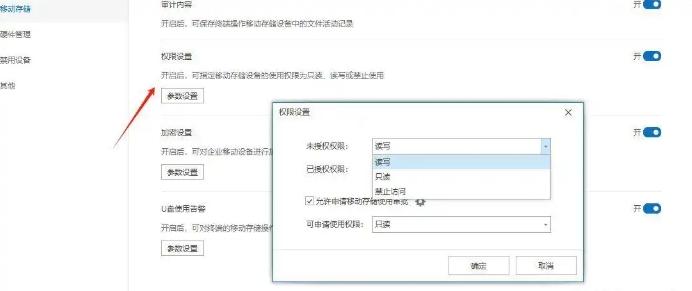

权限管理:可按照开发团队成员的不同角色、分工以及项目需求,精细地设置访问权限。比如核心架构师拥有对所有源代码的完全访问和修改权限,普通开发人员仅能查看和编辑自己负责模块的代码,外部合作开发者则可被限制为只读权限,有效防止内部泄密和越权访问情况发生。

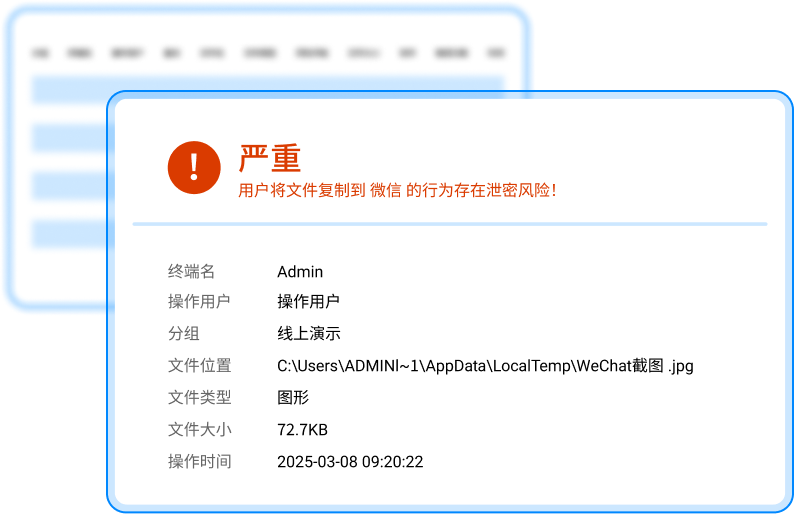

行为记录与审计:实时记录源代码的所有操作行为,包括访问时间、操作类型、设备信息等,形成详细审计日志。通过异常行为分析算法,自动识别批量下载、高频复制等风险操作,及时触发告警。

应用场景:中大型开发团队、多项目并行企业,尤其适合金融科技、软件开发等对核心代码安全要求高的行业,解决团队协作中权限混乱、操作失控导致的泄密问题。

二、采用代码混淆与运行时保护技术

核心功能:

从技术层面提升源代码抗泄露能力。使用专业工具(如 ProGuard、Allatori)对源代码进行混淆,将有意义的类名、方法名(如 “paymentProcess ()”)替换为随机字符(如 “x7y9 ()”),删除注释与调试信息,让泄露的代码难以理解;对编译后的代码添加运行时保护,通过 Virbox Protector 等工具阻止调试工具(如 IDA Pro)逆向分析,防止核心逻辑被拆解;支持对敏感代码段(如算法核心)单独加密,运行时动态解密,避免内存 dump 窃取。

应用场景:需要对外交付代码或 SDK 的企业,如软件开发商、API 服务提供商,以及独立开发者保护个人项目,降低代码泄露后的实际危害。

三、实施终端设备源代码管控

核心功能:

从代码存储载体阻断泄露渠道。在开发设备上通过组策略禁用 USB 存储接口、蓝牙传输功能,防止通过 U 盘、移动硬盘拷贝代码;安装终端安全软件(如火绒企业版),限制浏览器访问外部云盘(如百度云、Dropbox),仅允许上传代码至企业内部仓库;开启设备全盘加密(Windows BitLocker、macOS 文件保险箱),即使设备丢失或被盗,加密的源代码也无法被读取;禁止开发设备安装截屏、录屏工具,避免通过图像形式泄露代码片段。

应用场景:对终端设备管控严格的团队,如国企、科研机构的研发部门,以及需要员工携带设备外出开发的场景,防止设备层面的代码泄露。

四、建立源代码安全审计机制

核心功能:

通过定期审计排查泄密隐患。制定月度代码安全审计计划,核查代码仓库权限配置,清理长期未使用的账号、超权限访问的角色;使用 GitGuardian 等工具扫描代码仓库,检测是否包含 API 密钥、数据库密码等敏感信息,及时清理或加密;审计代码传输记录,检查是否存在异常下载(如非工作时间大量下载代码)、跨地域访问(如陌生 IP 登录代码仓库)等风险行为;形成审计报告,针对发现的问题(如权限冗余、敏感信息暴露)制定整改方案,持续优化防护体系。

应用场景:所有开发团队,尤其适合人员流动频繁、代码仓库管理松散的企业,如互联网创业公司、外包团队,通过定期审计提前规避泄密风险,而非事后补救。

以上四个方法覆盖 “主动防控 - 技术防护 - 终端管控 - 审计优化” 全链条,适配不同规模与行业的开发团队。企业可按需组合,例如软件开发商可采用 “洞察眼 MIT 系统 + 代码混淆”,科研机构可选择 “终端管控 + 安全审计”,全方位守护源代码安全,让防泄密工作更高效、更精准~