文章摘要:如何防住那点重要数据?先别急着上工具清单。实话讲,数据这件事,出了问题往往不是一个点炸裂,而是“人—设备—网络—云服务—邮件—协作”的链条里某个环节松了口子。D

如何防住那点重要数据?先别急着上工具清单。实话讲,数据这件事,出了问题往往不是一个点炸裂,而是“人—设备—网络—云服务—邮件—协作”的链条里某个环节松了口子。DLP(数据防泄漏)就是把这些口子一一补上,从数据诞生到流转、存储、使用、外发,层层看紧。

选型对不对路,落地做得扎不扎实,差别挺大——我个人的体感是:先定规则,再上工具,最后再微调。

下面这七款,各有长处,挑适合你团队的就行。

一、洞察眼 MIT 系统

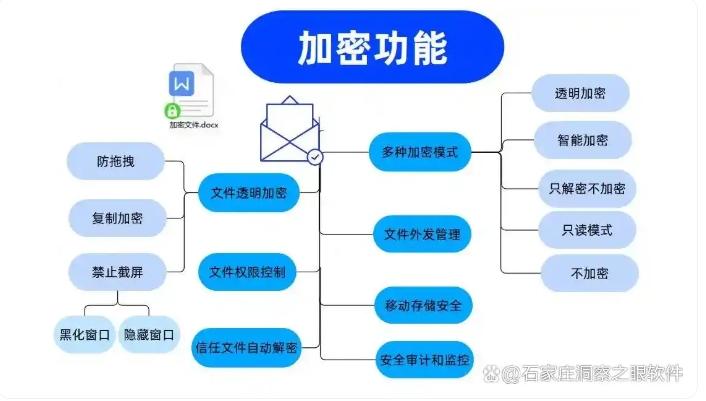

全场景识别与加密:文档、邮件、数据库都能扫,敏感信息自动分级分类;透明加密不打扰日常办公,传输走 TLS/SSL协议保障安全。说句人话:笔记本落在网约车上,也不至于“心脏骤停”。

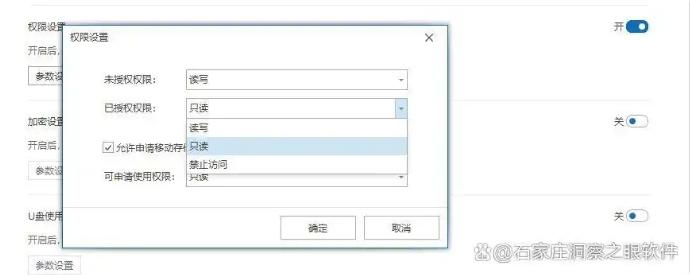

精细化权限:岗位/部门到操作级别(只读、编辑、复制、打印、外发等)。像财务账单,财务可编辑,其他部门只能看一眼,这种“刚刚好”的边界,实用。

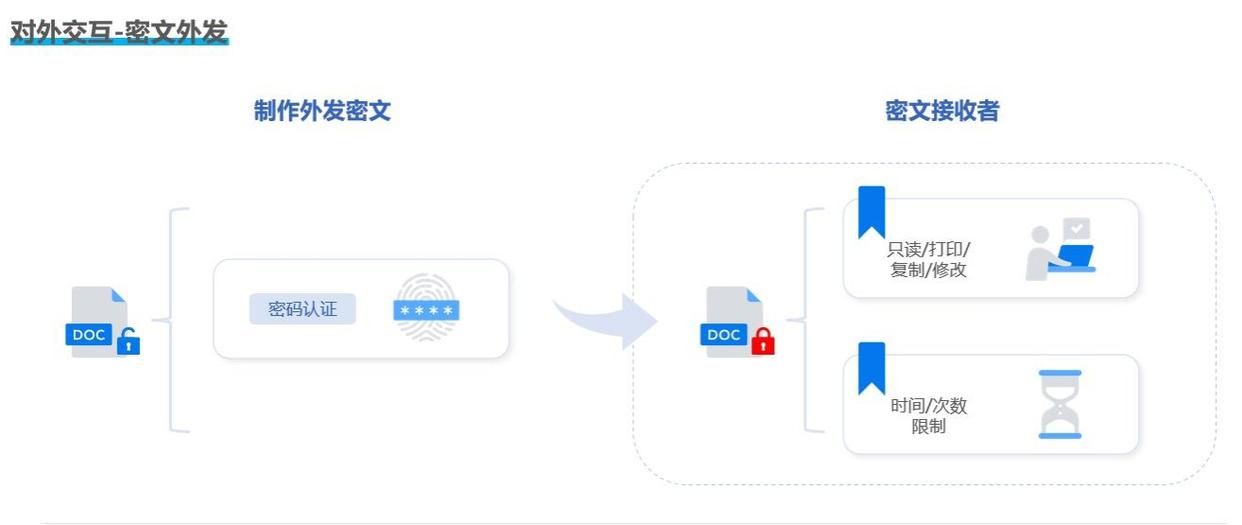

外发管控:多级审批、水印、有效期、禁止打印/复制,能把“发出去就失控”的风险压住。临时给供应商的访问,过期自动失效——别问我怎么知道它有用。

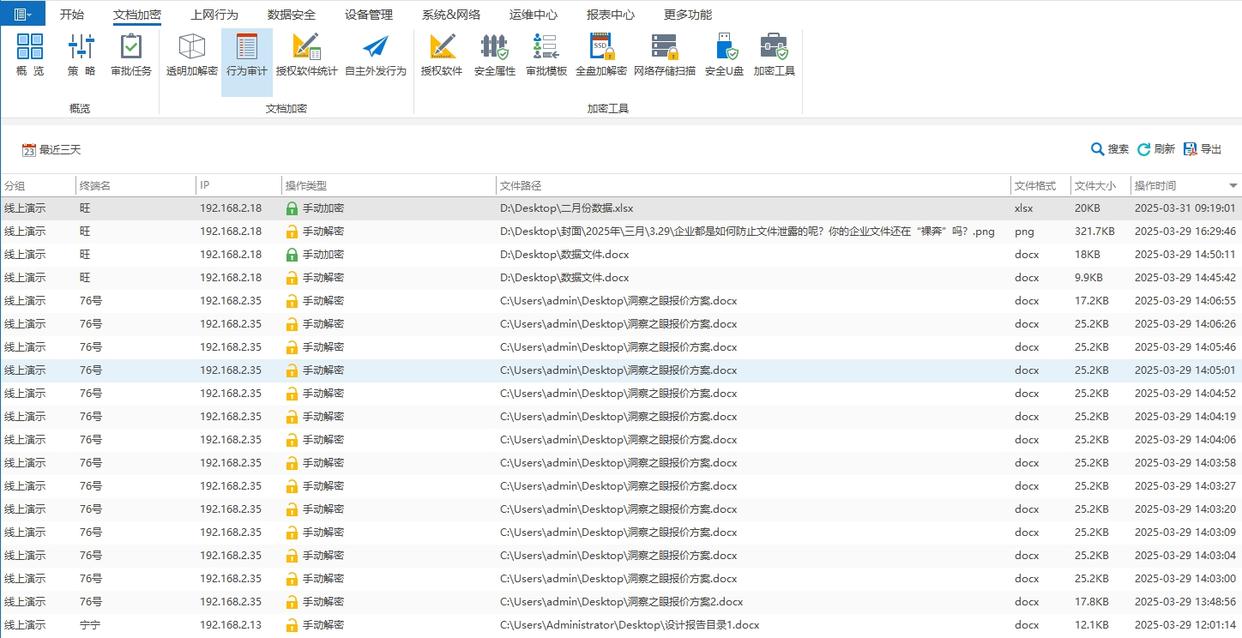

文件审计:创建、编辑、删除、外发全留痕,有异常一眼看穿。出事时,定位责任人不再靠猜。

二、Check Point Endpoint DLP(偏终端、轻量好上手)

违规操作拦截:拷贝到未授权U盘、把文件往外乱发,这类动作能即刻拦住并告警。高铁上临时借了个U盘?插上去就提醒你别作死,挺贴心。

离线也有规则:断网时照样管理敏感数据,回到公司网络后再把记录同步。外勤、出差这种离线场景,安全不中断。

三、Sophos Data Loss Prevention(安全协同、一体化思路)

跨场景数据流转监控:终端、网络、云应用一张网兜住。有人尝试把机密传到外部网盘、用即时通讯发文件,能拦,且能溯源。

合规与云防护:内置 GDPR、个人信息保护法等模版,合规性自动检测+报告。对 Microsoft 365 之类的云应用,访问与共享权限能细到点子上。试用后你会发现,合规报表不是摆设,审计时好使。

四、Proofpoint Information and Cloud Security(邮件+云协作的老手)

邮件敏感数据管控:跟主流邮件系统深度集成,正文和附件都能看得懂。遇到敏感内容,自动加密或触发审批,能把“手滑发错人”的高风险挡在门外。

云应用共享限制:监控像 Slack、SharePoint 这样的协作工具,机密文件不允许共享给外部;授权用户才能访问。临时协作可开窗,但关窗要快,这点做得比较顺手。

五、IBM Security Guardium Data Protection(数据库的“重装骑兵”)

实时监控与审计:登录、查询、修改全跟踪,异常行为(非工作时大批量访问、陌生IP登录)立刻亮红灯,日志加密存储,合规审计好交差。

敏感数据屏蔽与加密:手机号、卡号等字段做动态脱敏,普通员工只见“****1234”;数据库文件和备份一并加密。开发用脱敏库,外包也能正常干活而不越界。

六、Webroot Business Endpoint Protection with DLP(中小企业的轻装方案)

轻量识别:对终端存储、邮件附件做敏感数据扫描,资源占用不高。自定义敏感类型,越用越准。老电脑也跑得动,这是不少小团队的刚需。

违规实时响应:外发、拷贝到未授权设备,第一时间告警;支持远程阻断、删除违规文件。小团队没人值守?有它兜底,心里更稳些。

七、Palo Alto Networks Prisma Data Loss Prevention(零信任思路,网络+云一把抓)

网络边界拦截:部署在出入口,盯进出的数据流。HTTP 上传、FTP 传输里的敏感数据,识别后直接阻断,管的是“路上的安全感”。

动态权限与云管控:按用户身份、设备状态、访问场景动态收敛权限。比如个人设备在公共网络上,只开放只读浏览;公有云/私有云存储的访问控制、未授权访问拦截也都到位。出差临时用家里电脑,安全底线还能守住。

编辑:玲子